BMI_IDWallet

Dieses Dokument ist Teil der Anfrage „ID-Wallet: Unterlagen zur Prüfung bzw. Freigabe der Apps“

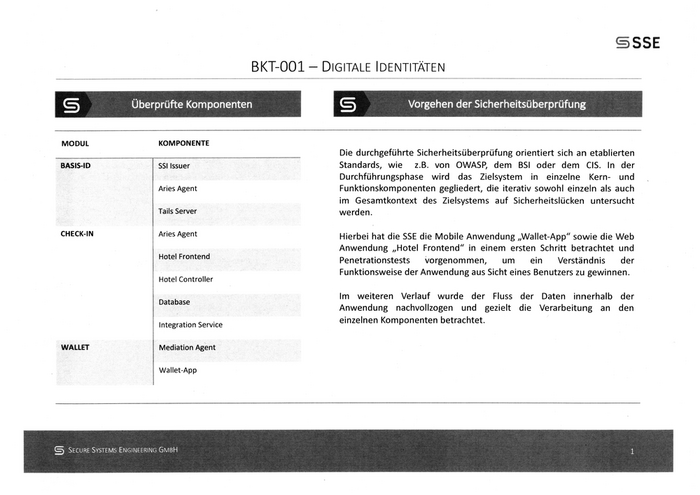

BKT-001 — DIGITALE IDENTITÄTEN = Überprüfte Komponenten S\ Vorgehen der Sicherheitsüberprüfung MODUL KOMPONENTE Die durchgeführte Sicherheitsüberprüfung orientiert sich an etablierten BASIS-ID SSI Issuer Standards, wie z.B. von OWASP, dem BSI oder dem CIS. In der Durchführungsphase wird das Zielsysttem in einzelne Kern- und Aries Agent Funktionskomponenten gegliedert, die iterativ sowohl einzeln als auch im Gesamtkontext des Zielsystems auf Sicherheitslücken untersucht Tails Server werden. CHECK-IN Aries Agent Hierbei hat die SSE die Mobile Anwendung „Wallet-App“ sowie die Web Anwendung „Hotel Frontend“ in einem ersten Schritt betrachtet und Penetrationstests vorgenommen, um ein Verständnis der Funktionsweise der Anwendung aus Sicht eines Benutzers zu gewinnen. Hotel Frontend Hotel Controller Im weiteren Verlauf wurde der Fluss der Daten innerhalb der Anwendung nachvollzogen und gezielt die Verarbeitung an den einzelnen Komponenten betrachtet. Database Integration Service WALLET Mediation Agent Wallet-App 5 SECURE SYSTEMS ENGINEERING GMBH

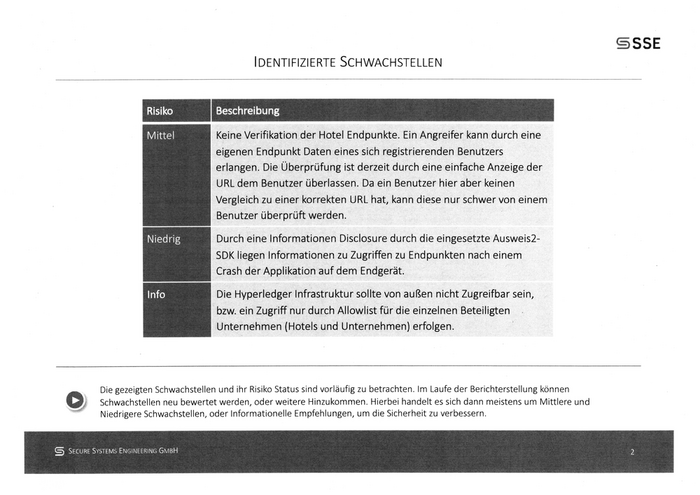

IDENTIFIZIERTE SCHWACHSTELLEN Risiko Beschreibung Mittel Keine Verifikation der Hotel Endpunkte. Ein Angreifer kann durch eine eigenen Endpunkt Daten eines sich registrierenden Benutzers erlangen. Die Überprüfung ist derzeit durch eine einfache Anzeige der URL dem Benutzer überlassen. Da ein Benutzer hier aber keinen Vergleich zu einer korrekten URL hat, kann diese nur schwer von einem Benutzer überprüft werden. Niedrig Durch eine Informationen Disclosure durch die eingesetzte Ausweis2- SDK liegen Informationen zu Zugriffen zu Endpunkten nach einem Crash der Applikation auf dem Endgerät. Die Hyperledger Infrastruktur sollte von außen nicht Zugreifbar sein, bzw. ein Zugriff nur durch Allowlist für die einzelnen Beteiligten Unternehmen (Hotels und Unternehmen) erfolgen. Die gezeigten Schwachstellen und ihr Risiko Status sind vorläufig zu betrachten. Im Laufe der Berichterstellung können © Schwachstellen neu bewertet werden, oder weitere Hinzukommen. Hierbei handelt es sich dann meistens um Mittlere und Ba Niedrigere Schwachstellen, oder Informationelle Empfehlungen, um die Sicherheit zu verbessern. GE, SECURE SYSTEMS ENGINEERING GMBH