IT-Grundschutz-Kompendium – Februar 2020

Dieses Dokument ist Teil der Anfrage „Sicherheit des Bürgerportals“

IT-Grundschutz- Kompendium 4. Auflage IT-Grundschutz-Kompendium_einsteck_A4.indd 4 08.01.2020 13:33:25

Bibliografische Information der Deutschen Nationalbibliothek Die Deutsche Nationalbibliothek verzeichnet diese Publikation in der Deutschen Nationalbibliografie; detaillierte bibliografische Daten sind im Internet über http://dnb.d-nb.de abrufbar. Reguvis Fachmedien GmbH Amsterdamer Str. 192 50735 Köln www.reguvis.de Reguvis ist Kooperationspartner der Bundesanzeiger Verlag GmbH · Amsterdamer Straße 192 · 50735 Köln Beratung und Bestellung: E-Mail: wirtschaft@reguvis.de ISBN (Print): 978-3-8462-0906-6 © 2020 Reguvis Fachmedien GmbH © 2020 Bundesamt für Sicherheit in der Informationstechnik, Bonn Alle Rechte vorbehalten. Das Werk einschließlich seiner Teile ist urheberrechtlich geschützt. Jede Verwertung außerhalb der Grenzen des Urheberrechtsgesetzes bedarf der vorherigen Zustimmung des Verlags. Dies gilt auch für die fotomechanische Vervielfältigung (Fotokopie/Mikrokopie) und die Einspeicherung und Verarbeitung in elektronischen Systemen. Hinsichtlich der in diesem Werk ggf. enthaltenen Texte von Normen weisen wir darauf hin, dass rechtsverbindlich allein die amtlich verkündeten Texte sind. Herausgeber: Bundesamt für Sicherheit in der Informationstechnik, Bonn Gesamtverantwortung und Chefredaktion: Holger Schildt Redaktion: Katrin Alberts, Ehad Qorri, Fabian Nißing und Christoph Wiemers Redaktionsteam IT-Grundschutz-Bausteine: Alex Didier Essoh, Daniel Gilles, Florian Göhler, Florian Hillebrand, Cäcilia Jung, Birger Klein, Alexander Nöhles, Johannes Oppelt, Ehad Qorri und Christoph Wiemers Herstellung: Günter Fabritius Satz: Cicero Computer GmbH, Bonn Druck und buchbinderische Verarbeitung: Medienhaus Plump GmbH, Rheinbreitbach Printed in Germany

Vorwort Vorwort Der IT-Grundschutz beleuchtet inzwischen seit 25 Jahren neue Themen und Entwicklungen in der Informationssi- cherheit und überführt diese in praktikable Sicherheitsempfehlungen. Er ist anwendbar für alle Institutionen, die in Zeiten der Digitalisierung ihre IT-Systeme und Datennetze und damit ihre Geschäfts- oder Verwaltungsprozesse nach dem Stand der Technik absichern wollen. Eine erfolgreiche Digitalisierung kann heute nur gelingen, wenn Schutzmaßnahmen, wie sie im IT-Grundschutz beschrieben sind, frühzeitig mitbedacht und umgesetzt werden. Der IT-Grundschutz bietet ein umfangreiches Instrumentarium, um bei Digitalisierungsprojekten Informationssicherheit von Beginn an zu berücksichtigen. Die bewährte BSI-Methode ist damit Voraussetzung und erster Schritt zugleich für alle, die die Herausforderung Digitalisierung annehmen wollen. Mit der vorliegenden Ausgabe des IT-Grundschutz-Kompendiums steht Verantwortlichen in Behörden und Unter- nehmen erneut ein fundiertes Werkzeug zur Verfügung, um die relevanten Fragen zur Informationssicherheit anzu- gehen. Grundlegende Bereiche wie Netzsicherheit werden um Schutzmaßnahmen gegen Cyber-Angriffe ergänzt und wichtige Themen wie die Sensibilisierung der Mitarbeiter zu Sicherheitsfragen adressiert. Die Angebote des IT-Grundschutzes eignen sich auch für kleine und mittelständische Unternehmen sowie Unternehmen aus den un- terschiedlichsten Branchen. Der BSI-Bericht „Die Lage der IT-Sicherheit in Deutschland 2019“ hat erneut gezeigt, dass die Qualität von Cyber- Angriffen weiter gestiegen und die Bedrohungslage anhaltend hoch ist. Er macht aber zugleich deutlich, dass diese Cyber-Angriffe erfolgreich abgewehrt werden können, wenn IT-Sicherheitsmaßnahmen konsequent umgesetzt werden. Das IT-Grundschutz-Kompendium ist hierzu das geeignete Angebot, damit Schadsoftware wie Emotet oder Ransomware in Ihrer Institution keine Chance mehr haben. Erste Schritte zur Absicherung von Netzen und Daten, der Aufbau eines Managementsystems zur Informationssicherheit oder der Schutz von besonders sensiblen Daten: Mit den bewährten und praxistauglichen Empfehlungen des IT-Grundschutzes im IT-Grundschutz-Kompen- dium 2020 sind Sie gut gerüstet. Ich wünsche Ihnen eine informative Lektüre und viel Erfolg bei der Umsetzung des IT-Grundschutzes. Arne Schönbohm Präsident des Bundesamtes für Sicherheit in der Informationstechnik IT-Grundschutz-Kompendium: Stand Februar 2020 1

Vorwort 2 IT-Grundschutz-Kompendium: Stand Februar 2020

Dankesworte Dankesworte Die Inhalte des IT-Grundschutz-Kompendiums sind aufgrund der rasanten Entwicklungen in der Informationstech- nik sowie immer kürzer werdender Produktzyklen ständigen Veränderungen ausgesetzt. Neben dem BSI leisten auch IT-Grundschutz-Anwender einen wertvollen Beitrag, indem sie Texte bis hin zu ganzen Bausteinen für den IT- Grundschutz erstellen, Bausteine kommentieren oder neue Themen anregen. Folgende Institutionen und Personen haben bei der Bausteinerstellung und -überarbeitung ihr Fachwissen in das IT-Grundschutz-Kompendium einfließen lassen. IT-Grundschutz-Anwender Für die Mitarbeit an der Edition 2020 des IT-Grundschutz-Kompendiums sei an dieser Stelle zahlreichen IT-Grund- schutz-Anwendern gedankt. Sie haben einzelne IT-Grundschutz-Bausteine kommentiert und ihr Fachwissen in die neue Edition eingebracht. • Roger Fischlin (msg systems AG) • Claus Irion (Kommando Cyber- und Informationsraum) • Dr. Tatjana Loewe (secunet Security Networks AG) • Holger Scharrel (BWI GmbH) • Dr. Gerhard Weck (INFODAS GmbH). Mitarbeiter des Bundesamts für Sicherheit in der Informationstechnik In das IT-Grundschutz-Kompendium ist zudem das Fachwissen folgender BSI-Mitarbeiterinnen und Mitarbeiter ein- geflossen. Ihnen gebührt an dieser Stelle besonderer Dank. Herr Heinrich Altengarten, Herr Dr. Stephan Arlt, Herr Julian Backhaus, Herr Kirsten Beiss, Frau Petra Bottenberg, Herr Thomas Caspers, Herr Armin Cordel, Herr Markus de Brün, Herr Thorsten Dietrich, Herr Dr. Clemens Doubrava, Herr Michael Dwucet, Herr Dr. Lothar Eßer, Herr Jürgen Förster, Frau Stefanie Förster, Herr Dr. Kai Fuhrberg, Herr Dr. Patrick Grete, Herr Carl-Daniel Hailfinger, Herr Dr. Dirk Häger, Frau Veselina Hensel, Herr Dr. Hartmut Isselhorst, Herr Holger Junker, Herr Wilfried Kister, Herr Jens Kluge, Frau Dr. Ulrike Korte, Herr Dr. Robert Krawczyk, Herr Dr. Helge Kreutzmann, Herr Daniel Loevenich, Herr Jens Mehrfeld, Herr Marc Meyer, Herr Michael Mehrhoff, Herr An- dreas Neth, Herr Dr. Frank Niedermeyer, Herr Dr. Harald Niggemann, Herr Michael Nosbüsch, Herr Detlef Nuß, Herr Michael Otter, Herr Rudolf Schick, Herr Karl Hubert Schmitz, Herr Arndt Schneider, Herr Carsten Schulz, Herr Jens Sieberg, Herr Dr. Timo Steffens, Frau Anne-Kathrin Walter, Herr Frank Weber, Herr Maximilian Winkler, Herr Dr. Dietmar Wippig. Besonderer Dank gilt auch Frau Isabel Münch, die als ehemalige Leiterin des IT-Grundschutz-Referates den IT- Grundschutz nachhaltig geprägt hat. Fortschreibung und Weiterentwicklung vorhergehender Editionen Bei der Fortschreibung und Weiterentwicklung vorhergehender Editionen des IT-Grundschutz-Kompendiums ha- ben zahlreiche Personen und Institutionen mitgewirkt. Auch ihnen sei hiermit Dank ausgesprochen. IT-Grundschutz-Kompendium: Stand Februar 2020 1

Dankesworte 2 IT-Grundschutz-Kompendium: Stand Februar 2020

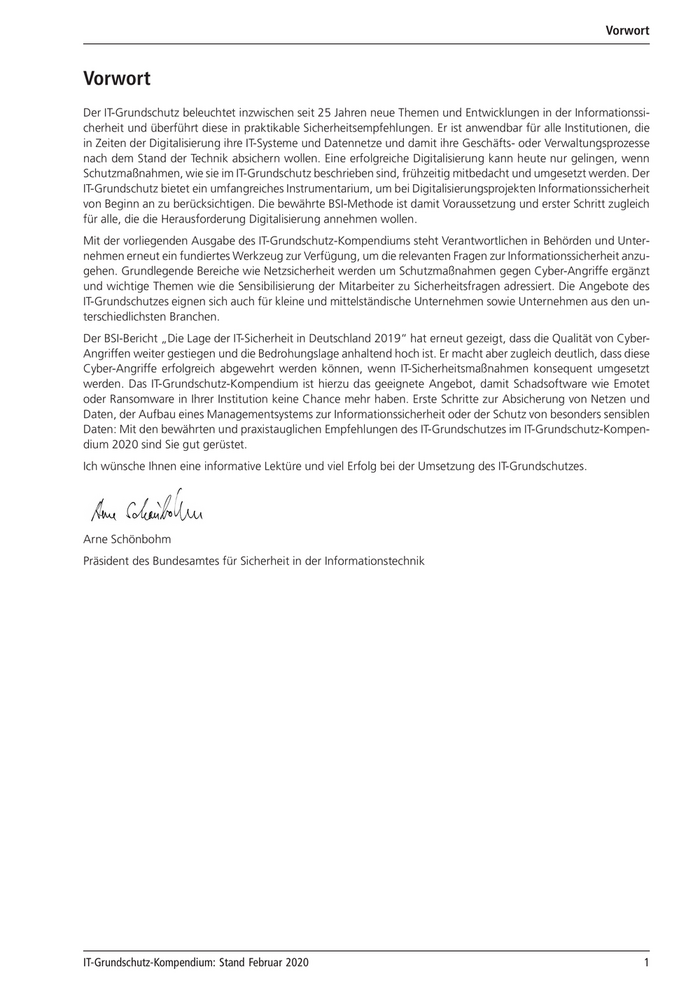

Gesamtinhaltsverzeichnis Gesamtinhaltsverzeichnis Vorwort Dankesworte Inhaltsverzeichnis Neues im IT-Grundschutz-Kompendium IT-Grundschutz – Basis für Informationssicherheit Schichtenmodell und Modellierung Rollen Glossar Elementare Gefährdungen • G01 Feuer • G02 Ungünstige klimatische Bedingungen • G03 Wasser • G04 Verschmutzung, Staub, Korrosion • G05 Naturkatastrophen • G06 Katastrophen im Umfeld • G07 Großereignisse im Umfeld • G08 Ausfall oder Störung der Stromversorgung • G09 Ausfall oder Störung von Kommunikationsnetzen • G010 Ausfall oder Störung von Versorgungsnetzen • G011 Ausfall oder Störung von Dienstleistern • G012 Elektromagnetische Störstrahlung • G013 Abfangen kompromittierender Strahlung • G014 Ausspähen von Informationen (Spionage) • G015 Abhören • G016 Diebstahl von Geräten, Datenträgern oder Dokumenten • G017 Verlust von Geräten, Datenträgern oder Dokumenten • G018 Fehlplanung oder fehlende Anpassung • G019 Offenlegung schützenswerter Informationen • G020 Informationen oder Produkte aus unzuverlässiger Quelle • G021 Manipulation von Hard- oder Software • G022 Manipulation von Informationen • G023 Unbefugtes Eindringen in IT-Systeme • G024 Zerstörung von Geräten oder Datenträgern • G025 Ausfall von Geräten oder Systemen • G026 Fehlfunktion von Geräten oder Systemen • G027 Ressourcenmangel • G028 Software-Schwachstellen oder -Fehler • G029 Verstoß gegen Gesetze oder Regelungen • G030 Unberechtigte Nutzung oder Administration von Geräten und Systemen • G031 Fehlerhafte Nutzung oder Administration von Geräten und Systemen • G032 Missbrauch von Berechtigungen • G033 Personalausfall • G034 Anschlag • G035 Nötigung, Erpressung oder Korruption • G036 Identitätsdiebstahl • G037 Abstreiten von Handlungen • G038 Missbrauch personenbezogener Daten IT-Grundschutz-Kompendium: Stand Februar 2020 1

Gesamtinhaltsverzeichnis • G039 Schadprogramme • G040 Verhinderung von Diensten (Denial of Service) • G041 Sabotage • G042 Social Engineering • G043 Einspielen von Nachrichten • G044 Unbefugtes Eindringen in Räumlichkeiten • G045 Datenverlust • G046 Integritätsverlust schützenswerter Informationen • G047 Schädliche Seiteneffekte IT-gestützter Angriffe Prozess-Bausteine ISMS: Sicherheitsmanagement • ISMS.1 Sicherheitsmanagement ORP: Organisation und Personal • ORP.1 Organisation • ORP.2 Personal • ORP.3 Sensibilisierung und Schulung • ORP.4 Identitäts- und Berechtigungsmanagement • ORP.5 Compliance Management (Anforderungsmanagement) CON: Konzepte und Vorgehensweisen • CON.1 Kryptokonzept • CON.2 Datenschutz • CON.3 Datensicherungskonzept • CON.4 Auswahl und Einsatz von Standardsoftware • CON.5 Entwicklung und Einsatz von Individualsoftware • CON.6 Löschen und Vernichten • CON.7 Informationssicherheit auf Auslandsreisen • CON.8 Software-Entwicklung • CON.9 Informationsaustausch OPS: Betrieb OPS.1 Eigener Betrieb OPS.1.1 Kern-IT-Betrieb • OPS.1.1.2 Ordnungsgemäße IT-Administration • OPS.1.1.3 Patch- und Änderungsmanagement • OPS.1.1.4 Schutz vor Schadprogrammen • OPS.1.1.5 Protokollierung • OPS.1.1.6 Software-Tests und -Freigaben OPS.1.2 Weiterführende Aufgaben • OPS.1.2.2 Archivierung • OPS.1.2.4 Telearbeit • OPS.1.2.5 Fernwartung OPS.2 Betrieb von Dritten • OPS.2.1 Outsourcing für Kunden • OPS.2.2 Cloud-Nutzung OPS.3. Betrieb für Dritte OPS.3.1 Outsourcing für Dienstleister 2 IT-Grundschutz-Kompendium: Stand Februar 2020

Gesamtinhaltsverzeichnis DER: Detektion und Reaktion DER.1 Detektion von sicherheitsrelevanten Ereignissen DER.2 Security Incident Management • DER.2.1 Behandlung von Sicherheitsvorfällen • DER.2.2 Vorsorge für die IT-Forensik • DER.2.3 Bereinigung weitreichender Sicherheitsvorfälle DER.3 Sicherheitsprüfungen • DER.3.1 Audits und Revisionen • DER.3.2 Revisionen auf Basis des Leitfadens IS-Revision DER.4 Notfallmanagement System-Bausteine APP: Anwendungen APP.1 Client-Anwendungen • APP.1.1 Office-Produkte • APP.1.2 Web-Browser • APP.1.4 Mobile Anwendungen (Apps) APP.2 Verzeichnisdienst • APP.2.1 Allgemeiner Verzeichnisdienst • APP.2.2 Active Directory • APP.2.3 OpenLDAP APP.3 Netzbasierte Dienste • APP.3.1 Webanwendungen • APP.3.2 Webserver • APP.3.3 Fileserver • APP.3.4 Samba • APP.3.6 DNS-Server APP.4 Business-Anwendungen • APP.4.2 SAP-ERP-System • APP.4.3 Relationale Datenbanksysteme • APP.4.6 SAP ABAP-Programmierung APP.5 E-Mail/Groupware/Kommunikation • APP.5.1 Allgemeine Groupware • APP.5.2 Microsoft Exchange und Outlook SYS: IT-Systeme SYS.1 Server • SYS.1.1 Allgemeiner Server • SYS.1.2 Windows Server ◦ SYS.1.2.2 Windows Server 2012 • SYS.1.3 Server unter Linux und Unix • SYS.1.5 Virtualisierung • SYS.1.7 IBM Z-System • SYS.1.8 Speicherlösungen SYS.2 Desktop-Systeme • SYS.2.1 Allgemeiner Client • SYS.2.2 Windows-Clients ◦ SYS.2.2.2 Clients unter Windows 8.1 ◦ SYS.2.2.3 Clients unter Windows 10 • SYS.2.3 Clients unter Linux und Unix • SYS.2.4 Clients unter macOS IT-Grundschutz-Kompendium: Stand Februar 2020 3

Gesamtinhaltsverzeichnis SYS.3 Mobile Devices • SYS.3.1 Laptops • SYS.3.2 Tablet und Smartphone ◦ SYS.3.2.1 Allgemeine Smartphones und Tablets ◦ SYS.3.2.2 Mobile Device Management (MDM) ◦ SYS.3.2.3 iOS (for Enterprise) ◦ SYS.3.2.4 Android • SYS.3.3 Mobiltelefon SYS.4 Sonstige Systeme • SYS.4.1 Drucker, Kopierer und Multifunktionsgeräte • SYS.4.3 Eingebettete Systeme • SYS.4.4 Allgemeines IoT-Gerät • SYS.4.5 Wechseldatenträger IND: Industrielle IT IND.1 Betriebs- und Steuerungstechnik IND.2 ICS-Komponenten • IND.2.1 Allgemeine ICS-Komponente • IND.2.2 Speicherprogrammierbare Steuerung (SPS) • IND.2.3 Sensoren und Aktoren • IND.2.4 Maschine • IND.2.7 Safety Instrumented Systems NET: Netze und Kommunikation NET.1 Netze • NET.1.1 Netzarchitektur und -design • NET.1.2 Netzmanagement NET.2 Funknetze • NET.2.1 WLAN-Betrieb • NET.2.2 WLAN-Nutzung NET.3 Netzkomponenten • NET.3.1 Router und Switches • NET.3.2 Firewall • NET.3.3 VPN NET.4: Telekommunikation • NET.4.1 TK-Anlagen • NET.4.2 VoIP • NET.4.3 Faxgeräte und Faxserver INF: Infrastruktur • INF.1 Allgemeines Gebäude • INF.2 Rechenzentrum sowie Serverraum • INF.3 Elektrotechnische Verkabelung • INF.4 IT-Verkabelung • INF.5 Raum sowie Schrank für technische Infrastruktur • INF.6 Datenträgerarchiv • INF.7 Büroarbeitsplatz • INF.8 Häuslicher Arbeitsplatz • INF.9 Mobiler Arbeitsplatz • INF.10 Besprechungs-, Veranstaltungs- und Schulungsräume 4 IT-Grundschutz-Kompendium: Stand Februar 2020