AP3.Angriffszenarien.Bedrohungsanalyse_v1.0_geschwrzt_.pdf

Dieses Dokument ist Teil der Anfrage „Untersuchungen zum Verschlüsselungsprogramm „TrueCrypt““

EINSTUFUNG AUFGEHOBEN VS \'& NUR FÜR OI!N Olli.NSTQ&IiiRMICW NUR FOR g~aN DlliN&"fGiiBRAUCM Historie Untersuchung TrueCrypt Arbeitspaket 3 Angriffsszenarien und Bedrohungsanalyse 1\lerllion: Dalum: 1.0 16. Novernbef, 2010 Seile 1 von 51 I 12010 Se1te 2. von 51 )20~0

'JS US NUR j;OR IJEN CIENS+G&IiRAUCM NURFORCEN CI&NS+GiiiBR 6 UCM 1 Methodik Inhaltsverzeichnis 1; 1 Angriffsbaum 1 Methodik.............................................................................................................:.....;A 1.1 Angriffsbaum.......................................................................................................4 1.2 Angrilfspotential ...................;............................................................................... 5 1.3 Zusammenfassung ..............................................................................................5 2 Angreifermodell ... :.......................................................................................................5 3 Bedrohte Werte und Eigenschaften ...........................................................................6 3.1 Bedrohter primärer Wert..................................................................................... 6 3.2 Bedrohte sekundäre Werte .................................................................................6 4 Annahmen und Anforderungen ................................................................................;..7 4.1 Erläuterungen ..................................·.................................................................. 10 5 Angriffsszenarien ..........................................................;............................ ;.............. 11 5.1 Angriffsbaum Daten ( W1 ) ................................................................................ 11 5.2 Angriffsbaum Voll)me-SchiOssel ( W2 ) ........................ ,.........;.......................... 20 5.3 Angriffsbaum Header-SchiOssel ( W3 ) ........ ~ ....................................................22 5.4 Angriffsbaum Authentifizierungsmerkmale ( W4 ) .............................................23 5.4.1 Angriffsbaum Passwort·( W4.1 ) ................................................................23 5.4.2 Angriffsbaum Smartcard ( W4.2 ) ..............................................................25 5.4.3 Angriffsbaum PIN .( W4.3 ) ......................................................................... 27 5.5 Angriffsbaum System (WS )............................................................................. 27 5.5.1 Angriffsbaum CoreService............................................................ :............ 43 5.6 Angriffsbaum geheime Algorithmen ( W6 ) ..........:.: ..........................................44 5.7 Angriffsbaum Software-Lebenszyklus ( W7 ) ....................................................45 6 Zusammenfassung ............................................... ......................................................47 6.1 Problematische Annahmen ............................................................................... 47 6.2 Verbleibende Angriffe ....................................................................................... .49 Anhang A Bewertungsmaßstab ................................................................................... 51 .ln diesem Dokument werden die Bedrohungen analysiert, die auf das Festplattenver- schiOsselungsprogramm TrueCrypt einwirken können. Dabei werden zusatzlieh auch Angriffe auf. ein allgemeines Produkt .,FestplattenverschiOsselung" betrachtet, die je- doch durch TrueCrypt in seiner momentanen Implementierung abgewehrt werden oder durch Besonderheiten in der Implementierung gar nicht erst auftreten können. Diese erweiterten Angriffe können jedoch - da das Ziel .FestplattenverschiOsselung• unscharf Ist- unvollständig sein. · Zuerst werden alle zu schOtzenden primären Werte (Assets) und die bedrohten Ei- genschaften dieser Werte gesammelt. Durch den konkreten Einsatz einer Festplat- tenverschiOsselung ergeben sich aus deren Konstruktion weitere sekundäre zu schOtzenden Werte, mit denen genauso verfahren wird. Ausgehend von diesen Werten wird fOr jeden Wert ein Teii-Angriffsbaum erstellt. Da- bei werden zunächst alle bedrohten Eigenschaften dieser Werte betrachtet, und dann strukturiert alle Möglichkeiten erfasst, um diese Eigenschaften anzugreifen. Die Strukturierung wird dabei in jeder Ebene so allgemein gewählt, dass einerseits gewährteistet bleibt, dass keine Angriffe Obersehen werden, andererseits die notwen- dige Übersichtlichkeit hergestellt wird. · Ein Knoten stellt jeweils ein Angriffsziel dar. Um den in einem ·mit UND bezeichneten Knoten beschriebenen Angriff durchzufahren. mossen alle in den Kindknoten darge- stellten Ziele erreicht werden. Falls ein Knoten ein ODER-Knoten ist (dies ist der weltaus häufigere Fall, daher wird hier nicht gesondert beschriftet) dann sind die Kindknoten dieses Knotens die ver- schiedenen unabhängigen Möglichkeiten, dieses Angriffsziel zu erreichen. Bei der Erstellung von aus einzelnen Knoten ausgehenden Verzweigungen wird da- bei jeweils nach passenden Kriterien gegliedert, wie: Ort, physikalischen (die Hard- ware betreffende) und logischen (Software/Daten betreffende), eingesetzten Algorith- men!TechnologiEm, durch Datenstrukturen vorgegebene Kategorien, betreffend eines Zeltpunktes bzw. einer Zeitdauer, indirekt/direkt, Anzahlen. Bei jedem Angliff werden mögliche Gegenmaßnahmen bzw. Anforderungen ge- nannt, um diesen abzuwehren oder Annahmen gemacht, die erfOIIt sein mossen, da- mit der Angriff nicht zutrifft. Dies können einerseits schon von TrueCrypt erbrachte, oder noch nicht erbrachte, aber wonschenswerte Leistungen sein. Andererseits wird auch auf anderWeitige Maßnahmen verwiesen, wie z.B. organisatorische, oder durch das Betriebssystem erbrachte, mit deren Hilfe der Angriff abgewehrt werden kann oder muss. Diese Anforderungen werden dann gesammelt. Falls ein Angriff auf einen Wert durch einen bestimmten Angriff oder eine Kategorie von Angriffen auf einen anderen Wert ermöglicht wird, wird der Baum an dieser Stelle Seit• 3 von 51 1 12010 Seite 4 von 511 12010

llS NUR fÜR CliiN CIENSl'(;E!BR-\UCM "S NUR FÜR CliN E:llli!NSl=GiiiiRAUCM abgebrochen und entsprechend verwiesen. Genauso wird verfahren bei an unter- schiedlichen Stellen auftauchenden identischen oder bei ZU langen Angriffsbäumen. nanziellen Mitteln ausgestatteten Tätern, wie .sie Im Zusammenhang mit Industrie- spionage, organisiertem Verbrechen und Geheimdiensten auftreten . .1~2 Angriffspotential 3 Bedrohte Werte und Eigenschaften FOr die Blätter wird jeweils das Angriffspotentlai abgeschätzt. Dies geschieht in An- lehnung an die Bewertung in den Common Criteria (AVA_VAN) (Siehe Anhang A ). Es wird dabei die Vorbereitung und die DurchfOhrung eines Angriffs nach den Fakto- ren Gesamtzeit (Time), Expertise des Angreifers, den notwendigen Zugriff auf den Evaluationsgegenstand (Window of Opportunity, W.o.O.) und notwendige Ausrostung (Equipment) bewertet und aufsummiert. An geeigneten Stellen wird auch eine mathe- · matische Aufwandsabschätzung angegeben. Mit Hilfe dieser Informationen können nun optimale Angriffspfade geft.!nden werden. Dabei ist zu beachten, dass TrueCrypt einer Open-Source-Lizenz unter11egt, sodass das Design von TrueCrypt selbst grundsätzlich als öffenUich bekannt anzunehmen ist und somit jedem Angreifer mit der notwendigen Expertise zugänglich Ist. FOr hardwa- rebasierte, eng mit geschlossenen Betriebssystemen oder auf unbekannten Sicher- heitslOcken arbeitende Angriff können dennoch nicht-öffentliche Kenntnisse vonnöten sein, was auch an den entsprechenden Stellen in die Bewertung mit einfließt. 3.1 Bedrohter primärer Welf Es sollen unter Verschluss zu haltenden Daten bearbeitet werden. Diese sind als pri- märer Wert bedroht. Genau genommen sind folgende Eigenschaften bedroht: W1 Daten E 1 Vertraulichkeit E1.1 Teile der Daten selbst E1.2 Die Information, ob ein Datenträger nur Zufallsdaten oder verschiOs- selte Daten enthält. (Unterscheidbarkeit) · E1.3 Informationen Ober die Menge an Daten E1.4 Informationen Ober Änderungen an Daten E1.5 Die .Information, ob ein bestimmtes - vorgegebenes - Datum auf dem Datenträger enthalten ist. 1.3 Zusammenfassung Abschließend werden die Annahmen diskutiert, die wonschenswert bzw. vorgesehen sind, aber in TrueCrypt derzeit noch nicht implementiert sind. E2 Integrität E3 VerfOgbarkeit Die erfolgreichen Angriffe werden dann gesammelt und Empfehlungen hinsichtlich deren Abwehr gegeben. 3.2 Bedrohte sekundiire Welfe 2 Angreifermodell Um den primären Wert zu schOtzen, werden die Daten auf einem Datenträger ver- schlOsseil gespeichert und auf einem verschlosselten System bearbeitet. (Näheres zum Aufbau von TrueCrypt siehe AP4). Zuerst wird unterschieden zwischen internem urid externem Angreifer. Der externe Angreifer hat Zugriff auf das verschlosselte System bZW. den verschlos- selten Datenträger Im ausgeschalteten, d.h. inaktiven Zustand. Er kann auch an ein System mit aktivierter FestplattenverschiOsselung gelangen, welches aber gegen di- rekten Zugriff gesichert ist, d.h. etwa durch einen passwortgeschotzten Bildschirm- schoner.(••• siehe 6.1 ) Desweiteren kann er den Software-Lebenszyklus angreifen. also Installationsdateien · beim Download manipulieren usw. Der interne Angreifer hat zusätzlich zu den Eigenschaften des externen Angreifers · noch Zugriff auf das System mittels eines eigenen Benutzerzugangs. Insbesondere der Administrator und der Geheimnisträger selbst seien vertrauenswor- dig. Die Spanne im Angriffspotential reicht von wenig motivierten Tatern mit wenig Aus- rostung, wie .der neugierige Kollege", Ober Amateur-Hacker bis hin zu mit großen fi. Dadurch ergeben sich sekundäre Werte mit Eigenschaften, die zu schOtzen sind, und zwar: W2 Volume-SchiOssel E4 Vertraulichkeit W3 Header-SchiOssel E5 Vertraulichkeit W4 Authentifizierungsmerkmale W4.1 Passwort ES Vertraulichkeit W4.2 Smartcard E7 Besitz W4.3 PIN 8elto 5 von 511 12010 Seit& IJ von 51 1 I 2010

VS vs NUR FÜR g&N L111iNSTG&8MUCiol NUR FÜR g&N gi&NSTGiiliRA;UCiol ES Vertraulichkeit A5.3 Es wird ein sicherer Betriebsmodus verwendet. E9 Vertraulichkeit des Smartcard-Keyfiles A5.4 Die Kryptaalgorithmen werden innerhalb ihrer Parameter eingesetzt W5 System (schließt Konfigurationsdaten mit ein) A6 UmschlOssein (*) E10 Integrität A6.1 Durch MitzAhlen der verschlOsseilen Datenmenge wird rechtzeitig ein UmschlOssein erzwungen. Der Zähler wird sicher gespeichert.(*) E11 Vertraulichkeit (RAM, Temporäre Dateien, Swap usw.) A6.2 Wird eine Verschleierung von Änderungen gewonscht, muss das Valu- rne vollständig umgeschiOsselt werden. E12 VerfOgbarkeit W6 Algorithmen A6.3 Beim Entzug von Zugriffsrechten auf ein Valurne wird dieses Valurne vollstllndig umgeschiOsselt. E13 Vertraulichkelt VVI Software-Lebenszyklus A7 Der Datenträger wird durch Siegel vor unbemerkter Benutzung geschOtzt.(**) VV/.1 Installation AB Es wird eine Integritätssicherung durchgefOhrt.(*) (**) E13.1 Integrität A8.1 Es wird eine blockweise Integritätssicherung durchgefOhrt.(*) VV/.2 Update A8.2 Es wird eine vollständige Integritätssicherung durchgefOhrt.(*) E13.2 Integrität A9 Es wird verhindert, dass mehrere Versionen eines Datenträgers mit dem glei- chen Schlossel vorhanden sind . . VV/.3 Reparaturen A9.1 Es werden nur physikalische Datenträger benutzt, also keine Container. E13.3 Vertraulichkeit A9.2 Physikalische Datenträger werden nicht bitweise geklont. VV/.4 Deinstallation A10 Es sind sicher verwahrte Backups der Header vorhanden. (**) E13.4 Vertraulichkeit A11 Unnötige Anzeigen werden unterbunden.(*) 4 Annahmen und Anforderungen A 11.1 Die Anzeige von Schlosselmaterial wird unterbunden. Folgende Annahmen und Anforderungen mUssen vorausgesetzt werden bzw. erge- ben sich aus dem Baum. Mit (*) markierte können entweder nicht mit der momenta- nen Version von TrueCrypt erfUIIt werdenund benötigen eine Erweiterung bzw. Zu- satzsoftware oder sind anderweitig problematisch, siehe dazu Kapitel 6.1 . A11.2 Die Anzeige von Zufallsmaterial wird unterbunden,. A 12 Es wird ein sicherer Zufallsgenerator verwendet. ·(**) A13 Sicherer Umgang mit Authentislerungsmerkmalen. A 13.1 Es werden sichere Passwörter verwendet. Mit (**) markierte Punkte werden ili Kapitel 4.1 kurz näher ertäutert. A 13.2 Passwörter werden sicher behandelt. A1 Der System-Administrator ist vertrauenswllrdig. A14 Es wird eine passend zertifiZierte Smartcard verwendet. A2 Das Valurne muss vor oder bei dem Formatieren sicher gelöscht werden. A15 Es wird ein zertifizierter Smartcard-Leser eingesetzt.(**) A 15.1 Die Verbindung zwischen Rechner und Smartcard ist sicher. (**) A2.1 Es darf insbesondere kein Quickformat verwendet werden. A3 Auf dem Datenträger wurden vor dem Einsatz der FestplattenverschiOsselung und auch während des Einsatzes nie sensible Daten im Klartext gespeichert. A4 ATA-TRIM Ist deaktiviert. A15.2 Die Benutzer sind geschult im Umgang mit dem Smartcard-Leser. A 15.3 Die Smartcard wird nur fOr FestplattenverschlUsseJung benutzt. A16 Das Betriebssystem .ist sicher.(*) · A5 Oie Kryptaalgorithmen sind sicher. A 16.1 Das Betriebssystem setzt eine Benutzertrennung zuverlässig durch. A5.1 Die Kryptaalgorithmen sind korrekt implementiert. A16.2 Es ist keine relevante Sicherheitslocke in Betriebssystem oder Drittsoft- ware vorhanden. A5.2 Es wird ein sicherer Kryptaalgorithmus verwendet. Selta 1 von 51 I 12010 Salta a von 51 \ 2010

"8 NUR I'ÜR D&N CIENSTGI!BRA.UCM lJS A16.3 Das Betriebssystem oder Drittsoftware schOtzt vorAngriffen Ober das N• . A17 Innerhalb des Volumes sind die Zugriffsrechte geeignet beschränkt. A18 Es werden nur die Funktionen benutzt, die keine Administratorrechte seitens des Benutzers erfordern. A19 Ein benutzter Passwort-Cache ist nach Benutzern getrennt NUR IOOR CliN l:)lliNSTGiiBR.WCM A24.1 Beim regularen Herunterfahren mOssen Daten und Schillssei aus dem RAM gelöscht werden. (*) . · A24.2 Nach ungesichertem Ausschalten und Abstorzen muss der Benutzer den ausgeschalteten Rechner mehrere Minuten beaufsichtigen. A25 Die Speichermodule werden mittels Kleber fixiert und isoliert. (*) A26 Zur Abwehr von Cache-Timing-Angriffen auf AES wird eine Hardwarebe- schleunigung eingesetzt. A20 Angriffe Ober exteme Schnittstellen werden verhindert. A20.1 Erweiterungssteckplätze sind gegen Zugang von außen logisch oder physikalisch abgesichert. A27 Geheim zu haltende Algorithmen mOssen entweder vom System getrennt sein oder durch einen öffentlichen Kryptoalgorithmus geschOtzt werden. (*) A28 Das System ist verschiOSselt. · Dies kann z.B. durch Deaktivieren der Treiber oder physikalisches Un- brauchbarmachen sichergestellt werden. A28.1 Der Auslagerungsspeicher wird verschillsseit A20.2 Flrewire-AnschiOsse sind gegen Zugang von außen logisch oder physi- kalisch abgesichert. · Stichwort: Treibereinstellungen/IOMMU A28.2 Allemöglichen Orte fOr temporare Dateien sind verschiOssell. A29 Bei der Deinsialtalion dOrfen keine Informalionen bezOglieh der verarbeite- ten sensiblen Daten mehr im System enthalten sein. A29.1 Bei der Deinstallation wird der Swap sicher gelöscht. A20.3 Der Docking-Port wird behandelt wie alle darOber vertilgbaren An- schlOsse · A20.4 Docking-Stationen werden genauso behandelt wie der zugehörige PC. · A21 Das Booten von anderen Quellen als der eingebauten Festplatte ist im BIOS dE!aktiviert. A29.2 Es mossen alle freien Bereiche innerhalb des verschlosselten Volumes . vor der Deinstallation sicher gelöscht sein. A30 Alle zu installierenden Dateien werden zuvor perSignaturauf ihre Integrität geprOft. A21.1 Das BIOS ist mit einem Passwort vor Veränderung geschlltzt. A31 Der Quelltext wurde vollstandig auf Fehler und Hintertoren untersucht. A21.2 Der Veränderungsschutz des BIOS lasst sich nicht durch ein Master- passwort umgehen. A32 Es Wird ein von einer vertrauenswordigen Instanz kompilierter oder verifizier- ter Binlireode verwendet. A21 .3 Es wird ein Rechner verwendet, bei dem das ROcksetzen der BIOS- Einsteilungen nicht trivial möglich ist. 4.1 Erläuterungen A21.4 Das Laden eines Erweiterungs-BIOS ist im BIOS abgeschaltet. Zu A2.1 (Qulckformat) A22 Vor jedem Start wird die physikalische Integrität des Rechners und aller mit ihm verbundener weiterer Komponenten durch den Benutzer OberprOft, z.B. durch Siegel. A22.1 Der Benutzer stellt sicher, dass er ein ihm bekanntes·System vor sich hat. A22.2 Der Benutzer versichert sich, dass alle Komponenten des Systems un- verändert sind. A22.3 Der Benutzer OberprOfi vor jedem Systemstart die Integrität der Schnitt- . stellen. A23 Der Benutzer ist geschult im sicheren Umgang mit dem System. A24 Bei Abwesenheit des Benutzers muss dafOr gesorgt werden, dass keine sensiblen Daten und SchlOSse! im RAM mehr gespeichert sind. ("**,siehe 6.1 ) Seite 8 von 511 12010 Es wird von TrueCrypt die Option .Quickformat" angeboten. Wenn sie aktiviert ist, werden nur die Verwaltungsinformalionen fOr .das Dateisystem verschlOSseil ge- . ·schrieben. Der weitere (freie) Platz wird nicht berllhrt. Die dort enthaltenen ROckslan- de bzw. die Tatsache, dass dieser Platz vom Angreifer als unverschlosselt erkennbar sein kann, fUhrt zu unten beschriebenen Angriffen. Wenn die Option deaktiviert ist, Oberschreibt TrueCrypt vor dem eigentlichen Forma- tieren das Volume mit Zufallsdaten. Tatsachlich fordert TrueCrypt die darauf folgende . eigentliche Formatierung unabhängig davon vom System immer als Quickformat an. Das System schreibt dann nur die fOr das Dateisystem nötigen VerwaltUngsinforma- tionen auf das Volume, ohne sich um den freien Speicherplatz zu kOmmern. Der Hintergrund ist, dass so der freie Speicher sowohl bei Betrachtung von außer- halb als auch von innerhalb des Volumes mit (Pseudo-)Zufall belegt Ist und so eine Nutzung dieses freien Speichers durch ein verstecktes Valurne erst möglich wird. Bei Seite 10 \lOM 51[ • • • • • • • • • •

VS NUR FÜR g&N l:.li&NSl'G&BRAUCM der direkten Voll-Formatierung durch das System worde der freie Platz innerhalb des Volumes mit Nullen belegt sein. Zu A7 (Schutz vor unbemerkter Benutzung durch Siegel) Der Datenträger muss so versiegelt werden, dass jegliche Manipulation an der Hard- ware und jeder Zugriff auf die Daten erkannt wird:. Dies kann z.B. durch ein Siegel an · den Schnittstellen geschehen oder in einem entsprechenden Umschlag. Je nach Ein- satzszenario muss dann das Siegel nach jeder rechtmäßigen Benutzung neu ange- bracht werden. VS NUR FÜR g&N gi&NSl'G&BRAUCM Wenn eih Datenträger vor dem Einsatz der Verschl!lsselungs- software unverschl!lsselt eingesetzt wurde, können ROckstände auf dem Datenträger verbleiben. B 1.1.1.1.1 Für das Betriebssystem sichtbare Rückstände Es können ROckstände auf der tor das Betriebssystem sichtbaren logischen Sektorstruktur vorliegen. Bewertung: Hierzu liegen gängige vollautomatische Analy- sewerkzeug als Open Source vor (z.B. PhotoRecj). Zu AB (lniegritätssicherung) Dies kann z.B. blockweise passieren, wie die Verwendung eines integritätssichem- den Betriebsmodus oder eines RAIDs inherhalb des verschillsselten Volumes, schlitzt dann aber nicht gegen alle aufgefOhrten Angriffe. Umfassendere Integritätssi- cherung kann durch zusätzliche Software stattfinden. Darober hinaus kann ein Datei- system mit aktivierter Integritätssicherung wie ZFS verwendet werden. Siehe dazu · auchAP4. Zu A10 (Headerbackup) Es muss ein Headerbackup verfOgbar sein, das so verwahrt sein muss, dass nur · (wenige) Berechti~te darauf Zugriff haben. · Zu A 12 (Zufallszahlengenerator) Der Zufallszahlengenerator muss fOr kryptagrafische Anwendungen geeignet sein. Die genaue Konstruktion des TrueCrypt-Zufallszahlengenerators und dessen Eig- nung wird näher in AP4 und AP5 betrachtet. Zu A 15 (Smartcard-Leser) Der · Smartcard-Leser muss dem fOr die Festplattenverschl!lsselung erforderlich Schutzgrad entsprechen. Insbesondere muss er gegen Abhören und Manipulation gesichert sein. Dies kann im einfachsten Falle durch eine geeignete anderweitige · · Zertifizierung sichergestellt werden. Zu A15.1 (sichere Verbindung) Die · Verbindung sowohl zwischen System und Smartcard-Leser sowie zwischen Smartcard-Leser und Smartcard m!lssen geeignet manipulations- und abhörsicher sein, z.B. durch markiertes Kabel bzw. geeignete mechanische Bauweise u.ä. 5. Angriffsszenarien Annahmen: A2 Das Volume muss vor oder bei dem For- matierim sicher gelöscht werden. A2.1 Es darf Insbesondere kein Quickformat verwendet werden. B 1.1.1.1.2 Für das Betriebssystem nicht sichtbare Rück- stände Wenn die Firmware einer Festplatte einen defekten Sektor vermutet, kann sie den Zugriff darauf umleiten auf einen Reservesektor. Der Originalsektor wird ab diesem Zeit- punkt unsichtbar fOr Betriebssysteme, auf diesem Sektor vorhandene Daten werden auf den neuen Sektor kopiert, bleiben aber auf Dauer auf dem alten Sektor erhalten. Bewertung: Es ist mit speziellen ATA-/Firmwarebefehlen oder mit Hardware-Lesegeräten möglich, diese Sektoren auszulesen. Die erforderlichen Kenntnisse und die Spezi- alausrtlstung stehen Festplattenherstellern bzw. Datenret- .tungsfirmen zur VerfOgung. · Gegenmaßnahmen: Sensible Daten nie im Klartext spei- chern; Spezielle Löschbefehle an die Festplatte zum Lö- schen auch dieser versteckten Sektoren. Annahme: A3 Auf dem Datenträger wurden vor dem Ein- satz der Festplattenverschl!lsselung und auch während des Einsatzes nie sensible Daten Im Klartext gespeichert. 5.1 Angriffsbaum Daten ( W1 ) B 1 Vertrauliche Informationen erhalten ( E1 ) B 1.1.1.2 Neue Rückstände B 1.1 · Teile der Daten selbst auslesen ( E1.1 ) · B 1.1.1 Angriff auf Volume Durch Fehler in der Verschl!lsselungssoftware könnten Klartext- · rtlckstände auf das Volume gelangen. B 1.1.1.1 Bestehende Rückstände hHp·IJwww cgsecuritv oratwikiiPhotoRec Bett• 1 von S1f·········· S•lt• 12. von 511 12010

VS NUR ISOR !;)EiN DII!NS+GESR:&.UCN '.tS Annahme: A5.1 Die Kryptaalgorithmen sind korrekt implemen- NUR ISOR OI!N DI&NSTGI!8RJWCN B 1.2.2.4 XTS: Zu viele verschlüsselte Daten tiert. Bewertung: FOr XTS sind Einheiten mit maximal 2A-20 Blöcken zugelassen, also fOr AES mit 128-Bit-Biöcken ca. 17 MB 2 • Je nach verlangter Sicherheit wird empfohlen, insgesamt maximal 1 TB mit dem gleichen SchlOsse! zu verschiOsseln. 3 4 B 1.1.1.3 Brechen des Verschlüsselungsalgorlthmus Der VerschiOsselungsalgorithmus selbst könnte gebrochen wer- den. Dies ist lediglich eine Abschätzung ftlr die Betriebsart XTS und (außer bezoglieh der Blockgröße) unabhängig vom tatsächli- chen Algorithmus. Bewertung: Bis jetzt sind keine praktisch relevanten Angriffe auf AES bekannt. Annahme: A5 .2 Es wird ein sicherer Kryptoalgorithmus verwen- Annahme: A5.4 Die Kryptaalgorithmen werden innerhalb ihrer det. Parameter eingesetzt. B 1.1.2 Erlangen des Volume-Schlüssels B 1.2.2.5 Zu viele verschlüsselte Daten Siehe B4 Wenn zu viele Daten mit dem gleichen Schiassel verschlOsseil werden, kann dies einen Angriff erleichtern. Dies mosste True- Crypt mitzählen und diesen Zähler sicher speichern, z.B. in ei- nem Trusted Platform Modul (TPM) oder in einem integritätsge- sicherten Bereich. Dabei muss auch beachtet werden, dass ein vollständiges ROcksetzen des gesamten Volumes den Zähler nicht rocksetzt oder zumindest als Manipulation erkannt wird. B 1.1.3 Durch Manipulation des auslesenden Systems sieheB 9.1 B 1.2 Zufallsdaten vonverschlüsselten Daten unterscheiden ( E1.2) B 1.2.1 Brechen des Kryptoalgorlthmus (Known Clphertext-Angrlff) Bewertung: Keine praktisch nutzbaren Angriffe auf AES bekannt. Annahme: A6.1 Durch Mitzählen der verschiOsselten Daten- ·Annahme: A5.2 Es wird ein sicherer Kryptoalgorithmus verwendet. menge wird rechtzeitig ein UmschlOssein erzwungen. Der Zäh- · ler wird sicher gespeichert. B 1.2.2 Brechen der Betriebsart des Kryptaalgorithmus Je nach Betriebsart ergeben sich unabhängig von der damit verwen- deten Blockchiffre weitere Angriffe. B 1.2.2.1 ECB Es können sowohl einfache Muster in bestehenden Daten er- kannt werden als auch Ober Einschleusen von Daten trivial ei- · .gene Muster platziert werden. Bewertung: FOr TrueCrypt nicht zutreffend, da es dort nicht ver- wendet wird. B 1.2.2.2 CBC mit schlechter Wahl des IV Siehe B 1.5.2 Watermarking Bewertung: FOr TrueCrypt mit neuen Volumes iticht zutreffend. · Annahme: Es wird ein sicherer Betriebsmodus verwendet. B 1.2.2.3 LRW brechen Kann gebrochen werden, wenn im Betriebsmodus · LRW der Schiassel auf dem verschlOsseHern Volume gespeichert wird. Dies kann hauptsächlich durch Auslagern von Speicherinhalten passieren. Gegenmaßnahme: LRW vermelden oder Auslagern verhindern. Annahme: A5.3 Es wird ein sicherer Betriebsmodus verwendet. Seite 13 von 51 1 12010 B 1.3 Informationen über Füllstand/leere Bereiche erlangen ( E1.3) B 1.3.1 Quickformat Bei Anwendung von Quickformat auf eine Festplatte, die Nullen oder anderen offensichtlich Klartext enthalt, können ROckschlOsse auf den Fallstand geschlossen werden. Z1.1 Anfang ist nämlich nur ein kleiner Bruchtell der als Klartext erkennbaren Daten mit Verwaltungsinforma- tionen des Dateisystems Oberschrieben. FOr jede neu angelegte und beschriebene Datei wird der entsprechende bis dahin im Schiassel- text als leer erkennbare Bereich mit quasi-zufälligen Daten belegt und ist so als belegt erkennbar. Je mehr dieser beschriebenen Berei- che vom Dateisystem im Laufe der Zelt als gelöscht markiert wird, desto weniger Informationen Ober den Fallstand kann also ein An- greifer erhalten. Annahmen: A2 Das Volume muss vor oder bei dem Formatieren si- cher gelöscht werden. A2.1 Es darf insbesondere kein Quickformat verwendet werden. 2 NIST $pecial Publication (SP) 800-38E 3 IEEE Std 1619-2007 4 Moses Llskov and Kazuhlko · Minematsu. Comments on XTS-AES. h!!p"/{csrc nis! gov/groyps/ST!loolkiVBCM/documenls/comments/XTSIXTS commentS:. Usk9y Minema!sy pd! Seite 14 von 611 2008. 12010

'JS NUR 1"0R l)liiN I)IEiNSTGI!BRÄUCW VS NUR I"ÜR IJEiN I)II!NSTGiiliiRAUCiol Annahme: A6.2 Wird eine Verschleierung von Anderungen ge- B 1.3.2 TRIM Mittels des ATA-TRIM-Kommandos können S~icherseiten innerhalb von größeren Flash-Blöcken als gelöscht markiert werden. Dies gilt nur fOr $SD, die Ober ATA angebunden sind, nicht jedoch for USB- Datentrager. Das Betriebssystem macht ohne VerschiOsselung gegenOber der SSD jede freie Speicherseite bekannt. TrueCrypt reicht das TRIM- Kommando unter Windows nur bei.der Systemversch/Osselung an den darunterliegenden Datenträger durch. Linux unterstutzt dies fOr den Krypto-Devicemapper (dm-crypt) generell noch nicht, jedoch fOr andere Funktionen des Devicemap~rs. sodass mit einer Unterstot- zung in näherer Zukunft gerechnet werden kann. Üblicherweise werden dann die freien Seiten so.fort gelöscht, um das spätere Beschreiben zu beschleunigen. Laut Standard Ist der Inhalt einer solchen Seite dann undefiniert. Es muss aber damit gerechnet werden, dass fur einen Angreifer auch ohne spezielle Kenntnisse der speziellen Hardware jeder freie Block bekannt ist (weil ein Lesezu- griff darauf z.B. immer in dem gleichen, oder einem beliebigen, aber als nicht zufällig erkennbarem Muster resultiert) wonscht. muss das Volume vollständig umgeschiOsselt werden. B 1.4.1.2 Mehrere Volumes Es liegen unterschiedliche Datenträger vor, die aber mit dem gleichen Volume-SchiOssel verschlOsseil sind. (i.A. weil sie alle von einem einzigen Ur-Volume geklont wurden. Gegenmaßnahme: Klonen verhindern, UmschiOsseln, Contai- ner (besonderS anfällig) verbieten Annahmen: A9 Es werden keine Container benutzt, physikali- sche Datenträger werden nicht bitweise geklont. B 1.5 Watermarklng ( E1.5) B 1.5.1 ECB Siehe B 1.2.2.1 B 1.5.2 CBC mitschlechter Wahl des IV. Gegenmaßnahme: TRIM deaktivieren. Wenn im Modus CBC der lnitialisierungsvektor durch einen ungeeig- neten Algorithmus erzeugt wird, kann der Angreifer anhand des Schiasseltextes nachweisen; dass eine von ihm zuvor speziell kon- struierte Datei im Volume gespeichert wurde. Annahme: MATA-TRIM ist deaktiviert. Bewertung: Bei TrueCrypt nur zutreffendbei ahen Volumes. Annahme: A5.3 Es wird ein sicherer Betriebsmodus verwendet. B 1.4 Informationen über Änderungen erhalten ( E1.4) B 2 Manipulation der Daten ( E2 ) XTS ist wie LRW ein Narrow-Biock-Betriebsmcidus. d.h. Anderungen sind in diesem Fall mit der Granulantat einer AES-Biockgröße, also 128 Bit = 16 Byte nachverfolgbar. B 2.1 Manipulation des auslesenden Systems Bei ECB sind sogar gleiche .Blöcke erkennbar. B 2.2 Daten direkt manipulieren (UND) SieheB 9.1 Bei CBC ist nur noch erkennbar, ab welchem 16-Byte-Biock sich ein Sek- tor geändert hat. B 2.2.1 heimlicher Zugriff auf Volume Bei Wide-Biock-Betriebsmodi (nicht in trueCrypt implementiert) ist das nur auf Sektorebene möglich. sieheB 9.1.1.3.1.1 B 1.4.1 Mindestens 2 Abbilder von Volume mit gleichem SchiOssal erlangen B 1.4.1.1 Ein einziges Volume Wenn ein Angreifer zweimal Zugriff auf ein Valurne erlangt, kann er Anderungen zwischen diesen beiden Zugriffen nachver- folgen. Gegenmaßnahmen: probabilistic encryption, vollständig um- schlllsseln. · B 2.2.1.1 Systemverschlüsselung B 2.2.1.2 Verschlüsselung eines externen Datenträgers - Annahme: A7 Der Datenträger Wird durch Siegel vor unbemerk- ter Benutzung geschotzt.(**) Oder: A8 Es wird eine Integritätssi- cherung durchgeführt.(*) (**) B 2.2.1.3 Verschlüsselung eines Containers Annahme: A9 Es werden keine Container verschlllsstHt. B 2.2.2 Daten manipulieren B 2.2.2.1 Erlangen von SchlOssein Siehe B 4 Angriffsbaum SchiOssel Seite 11 110n "l 12010 Seite 10 von 51 I 12010

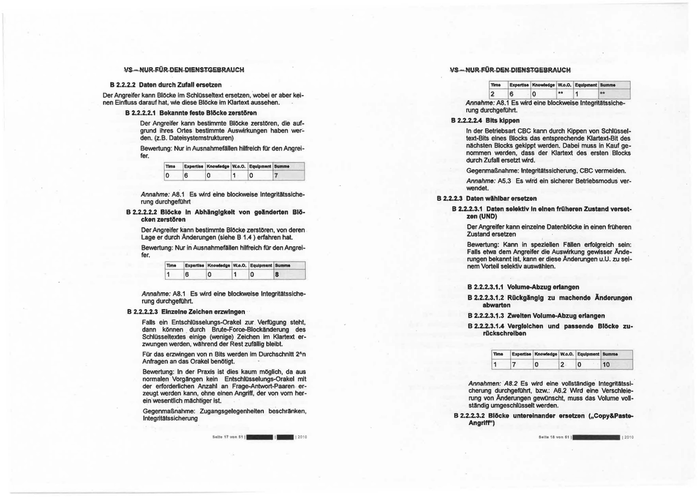

V$ NUR fQR DEN DIENSTGEIIRAUCW V$ NUR fÜR DEN DlliNS+GEIIRAUCW j;n•]:•~seiftOYAedl?o.o. E B 2.2.2.2 Daten durch Zufall ersetzen Der Angreifer kann Blöcke im SchlOssertext ersetzen, wobei er aber kei- nen Einfluss darauf hat, wie diese Blöcke im Klartext aussehen. l=mme I Annahme: A8.1 Es wird eine blockweise Integritätssiche- rung durchgeftlhrt. B 2.2.2.2.1 Bekannte feste Blöcke zerstören Der Angreifer kann bestimmte Blöcke zerstören, die auf- grund ihres Ortes bestimmte Auswirkungen haben werc den. (z.B. Datelsystemstrukturen) Bewertung: Nur in Ausnahmefällen hilfreich ftlr den Angrei- fer. B 2.2.2.2.4 Bits kippen ln der Betriebsart CBC kann durch Kippen von SchiOssel- text-Bits eines Blocks das entsprechende Klartext-Bit des nächsten Blocks gekippt werden. Dabei muss in Kauf ge- nommen werden, dass der Klartext des ersten Blocks durch Zufall ersetzt wird. Gegenmaßnahme: lntegritätssicherung, CBC vermelden. Annahme: A5.3 Es wird ein sicherer Betriebsmodus ver- wendet. Annahme: A8.1 Es wird eine blockweise Integritätssiche- rung durchgeftlhrt B 2.2.2.2.2 Blöcke ln Abhlllnglgkelt von gellinderten Blö- cken zerstören Der Angreifer kann bestimmte Blöcke zerstören, von deren Lage er durch Änderungen (siehe B 1.4 ) erfahren hat. Bewertung: Nur in Ausnahmefällen hilfreich ftlr den Angrei- fer. B 2.2.2.3 Daten wAhlbar ersetzen B 2.2.2.3.1 Daten selektiv ln einen früheren Zustand verset- zen (UND) Der Angreifer kann einzelne Datenblöcke in einen frOheren Zustand ersetzen Bewertung: Kann in speziellen Fällen erfolgreich sein: Falls etwa dem Angreifer die Auswirkung gewisser Ände- rungen bekannt ist, kann er diese Änderungen u.U. zu sei- nem Vortell selektiv auswählen. B 2.2.2.3.1.1 Volume-Abzug erlangen Annahme: A8.1 Es wird eine blockweise Integritätssiche- rung durchgeftlhrt. B 2.2.2.2.3 Einzelne Zeichen erzwingen B 2.2.2.3.1.2 RUckgingig zu machende Änderungen abwarten B 2.2.2.3.1.3 Zweiten Volume-Abzug erlangen Falls ein EntschiOsselungs-Orakel zur VerfUgung st~t. dann können . durch Brute-Force-Biockänderung des SchlOssertextes einige (wenige) Zeichen Im Klartext er- zwungen werden, während der Rest zufällig bleibt. B 2.2.2.3.1.4 Vergleichen und passende Blöcke zu- rückschreiben FOr das erzwingen von n Bits werden Im Durchschnitt 211 n Anfragen an das Orakel benötigt. Bewertung: ln der Praxis ist dies kaum möglich, da aus normalen Vorgängen kein EntschiOsselungs-Orakel mit der erforder1ichen Anzahl an Frage-Antwort-Paaren. er- zeugt werden kann, ohne einen Angriff, der von vom her- ein wesentlich mächtiger ist. · Annahmen: ·AB.2 Es wird eine vollständige Integritätssi- Gegenmaßnahme: Zugangsgelegenheiten beschränken, Integritätssicherung B 2.2.2.3.2 Blöcke untereinander ersetzen ("Copy&Paste- Seltell•o•111 1- 12010 cherung durchgeftlhrt, bzw.: A6.2 Wird eine Verschleie- rung von Änderungen gewonscht, muss das Volume voll- ständig umgeschiOsselt werden. Angrlff") Seile 18 von 51 1 12010

).(8 NUR I"ÜR giN glliiNSTGiiBRAUCN "'S B 2.2.2.3.2.1 Einzelne Blöcke ersetzen (ECB) Der Angreifer kann beliebige der 128-Bit-SchiOssel- textblöcke der Blockchiffre durch beliebige andere Schlüsseltextblöcke ersetzen. (Analog bei anderer Bitlange der Chiffre) B 2.2.2.3.2.2 Intervalle ersetzen (CBC) Der Angreifer kann einen Sektor bzw. ein beliebiges 128-Bit-Biock-lntervall eines Sektors durch ein gleich langes anderes Intervall ersetzen, wenn er in Kauf nimmt, dass der erste 128-Bit-Biock des Zielintervalls und - wenn das Intervall nicht bis zur Sektorgrenze des Zielsektors reicht - der darauffolgende 128- Bit-Biock zu ftlr ihn nicht vorhersehbarem Zufall ent- schiOsselt. Annahme: A5.3 Es wird ein sicherer Betriebsmodus ver- wendet. B 3 ZugriH verhindern ( E3 ) Der Angreifer will verhindern, dass der Nutzer Zugriff auf die Daten hat. B 3.1 Beschädigung Daten NUR I"ÜR CliiN CliNSTG&IiiRAUCN Gegenmaßnahme: Backup der Daten, an einem Ort, der nicht vom Angreifer erreichbar ist. ln der Regel sollte es sich um ein verschiOs- seltes Image des Volumes handeln. · · B 3.2 Beschädigung Hardware Der Angreifer kann die HardWare physikalisch zerstören. Bewertung: Dieser Angriff trifft auf ein unverschlosseltes System genauso zu und ist daher als nicht relevant zu betrachten. 5.2 Angriffsbaum Volume-Schlüssel ( W2) B 4 Volume-Schlüssel erlange~ ( E4 ) B 4.1 AngriH bei Erzeugung B 4.1.1 Bel Erzeugung angezeigte Schlüsselteile ausspähen Nach der SchlOsseierzeugung Wird der Anfang der SchlOsser als He- xadezimalcode auf dem Bildschirm angezeigt. Dies können vom An- greifer ausgespäht werden . Bewertung: Der angezeigte Teil ist zu kurz, um praktisch ausnutzbar · zu sein: SchiOsseiU!nge: 512 Bit= 128 Hex~Ziffem Der Angreifer kann die Festplatte Oberschreiben. Hierbel kann er Daten, oder Headerdaten Oberschreiben B 3.1.1 Header beschädigen Wenn der Angreifer den Header beschädigt, kann er schnell den Zu- griff auf alle Daten der Partition verhindern. Bewertung: Hier kann - Im Unterschied zum unverschiOsselten Da~ tenträger- ein Angreifer durch Überschreiben einer sehr kleinen Da- tenmenge (in entsprechend kurzer Zeit) eine große Datenmenge un- rekonstruierbar zerstören .. Unter Window$ werden 32 Hex-Ziffern= 128 Bit angezeigt. Unter Unux werden 26 Hex-Ziffern = 104 Bit angezeigt. Annahme: A 11 .1 Die Anzeige von Schiasselmaterial wird unterbun- den. B 4.1.1.1 Ausspähen durch elektromagnetische Abstrahluno B 4.1.1.2 Optisch aussplhen B 4.1.2 Rekonstruktion des Zufalls bei SchlOsseierzeugungen Die genaue Bewertung ist abhängig von AP5. Gegenmaßnahme: Backup der Headerdaten ari einem anderen, nicht vom Angreifer erreichbaren Ort. Annahme: A12 Es wird ein sicherer Zufallsgenerator verwendet. Annahme: A10 Es sind sicher verwahrte Backups der Header vor- B 4.1.2.1 Zufallsgenerator schwächen handen. B 3.1.2 Daten beschädigen Der Angreifer kann die Daten.auf dem Volume verändern /löschen. Hierbei ist es irrelevant, ob er die verschiOsselten Daten oder die un- verschiOsselten Daten löscht. Bewertung: Dieser Angriff trifft auf einen unverschiOsselten Datentra- ger genauso zu und ist daher als irrelevant zu betrachten. 8elteUvan!i11 1• • • • • Der Angreifer kann den Zufallsgenerator Im Vorfeld der SchiOs- seierzeugung so schwachen, dass er die Schiassel vorhersa- gen kann. B 4.1.2.2 Angezeigten Zufallspool ausspähen Bei der Erzeugung von Zufallszahlen wird ein Teil des Zufalls- pools als Hexadezimalcodes auf dem Bildschirm angezeigt. Dieser könnte vom Angreifer ausgespäht werden. Bewertung: Es werden zu bestimmten Zeitpunkten alle 320 By- tes des Zufallspools angezeigt. Je nach nachfolgendem Zufall- Seite 20 von 51 t 12010