BetriebserlassZentralesIdentittsmanagementsystemM-VIDM

Dieses Dokument ist Teil der Anfrage „Betriebserlass zum zentralen Identitätsmanagementsystem“

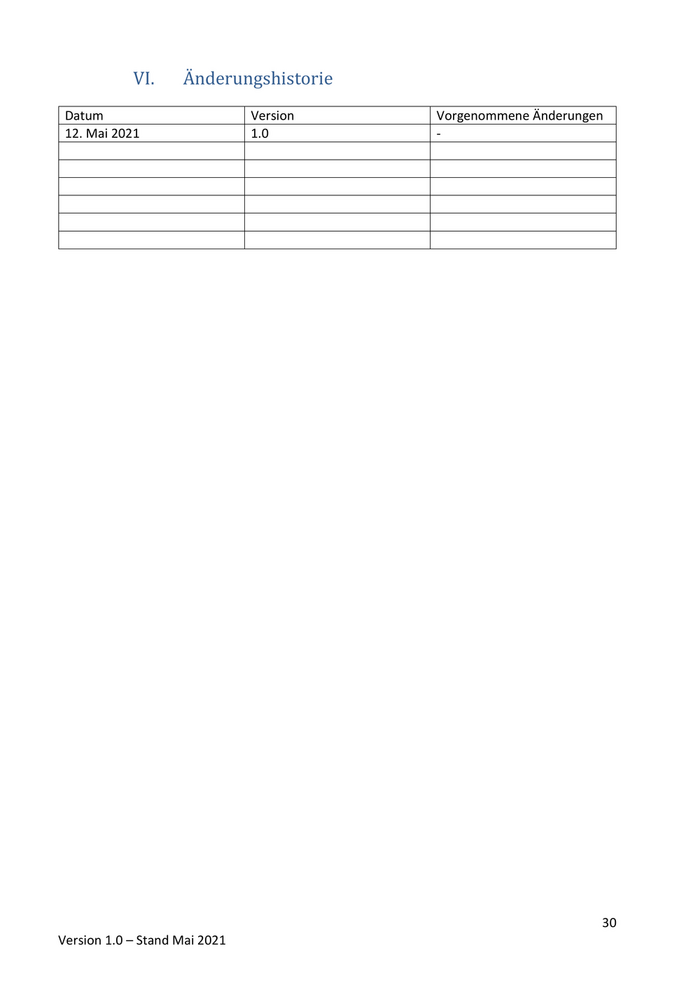

Weitergabe an den 2nd Level Support des Bildungsministeriums sowie die Fertigmeldung an den 1st-Level Support erfolgt via E-Mail aus den einzelnen Helpdesk-Tools Die Weitergabe an das ISY M-V-Team erfolgt via E-Mail, die Rückmeldung über Lösung er- folgt per E-Mail 5. Aufgaben des 2nd Level Support: Bearbeitung der der Anfragen vom 1st Level Support Bearbeitung globaler Fehlermeldungen im Portal (Anmeldung, Anzeige) Bearbeitung der Anfragen zum Datenbestand Zuordnung von Rechten Bearbeitung der Anfragen zum Anmeldeprozess Rückmeldung an den 1st Level Support Bei Bedarf Weiterleitung an den 3rd Level Support 6. Aufgaben des 3rd Level Support: Administration und Weiterentwicklung der Dienste, sowie Betreuung der IT-Systeme und IT-Infrastruktur Rückmeldung an den 2nd Level Support bei Problemlösung 7. Test-User für den 1st und 2nd Level Support Das Bildungsministerium stellt dem 1st Level Support Testnutzende zur Verfügung, um in Support- fällen den Nutzenden Schritt für Schritt begleiten zu können. Die Testnutzenden erhalten Zugriff im produktiven System auf eine Testdienststelle. Um den Anforderungen der IT-Sicherheit und des Datenschutzes zu genügen, wird protokolliert, wann welche testnutzenden Personen durch welche Mitarbeitende eingesetzt wurden. Sollten Schadensfälle auftreten (Missbrauch, Manipulation etc.) werden die Protokolle zur Analyse ge- nutzt. a. Zuordnung der Rollen zu Nutzenden: Supportlevel Erforderliche Rollen Mitarbeitende 1st Level Lehrkraft Team 1st Level IDM-Verantwortliche Person (Lehrkraft mit erweiterten Rechten) Team 1st Level Schülerin bzw. Schüler Team b. Übermittlung Kennwörter Die Übermittlung der Kennwörter erfolgt verschlüsselt. 21 Version 1.0 – Stand Mai 2021

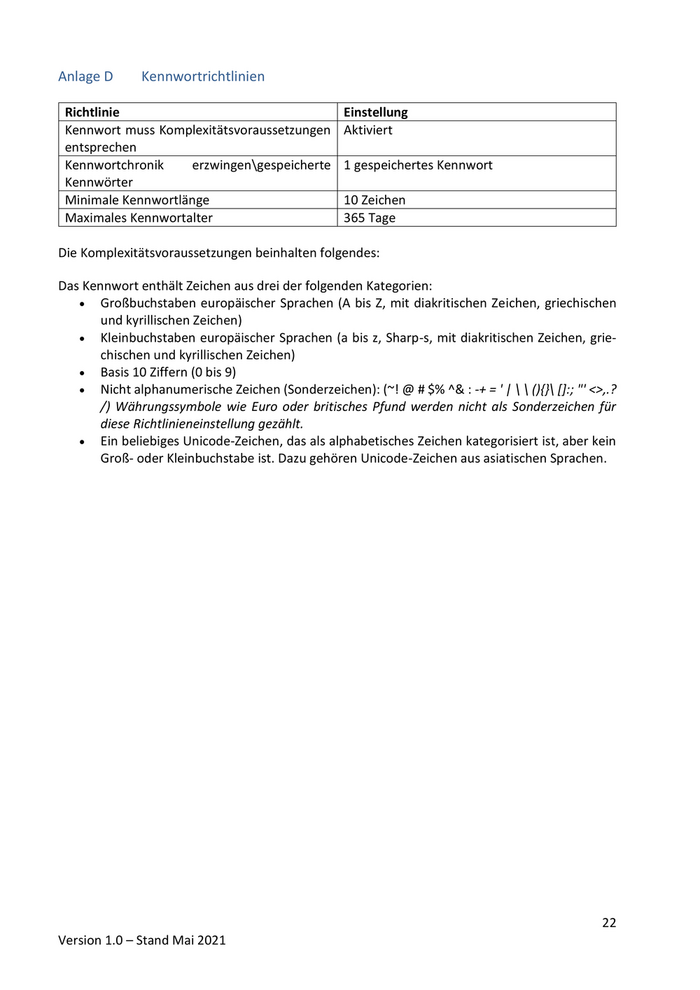

Anlage D Kennwortrichtlinien Richtlinie Einstellung Kennwort muss Komplexitätsvoraussetzungen Aktiviert entsprechen Kennwortchronik erzwingen\gespeicherte 1 gespeichertes Kennwort Kennwörter Minimale Kennwortlänge 10 Zeichen Maximales Kennwortalter 365 Tage Die Komplexitätsvoraussetzungen beinhalten folgendes: Das Kennwort enthält Zeichen aus drei der folgenden Kategorien: Großbuchstaben europäischer Sprachen (A bis Z, mit diakritischen Zeichen, griechischen und kyrillischen Zeichen) Kleinbuchstaben europäischer Sprachen (a bis z, Sharp-s, mit diakritischen Zeichen, grie- chischen und kyrillischen Zeichen) Basis 10 Ziffern (0 bis 9) Nicht alphanumerische Zeichen (Sonderzeichen): (~! @ # $% ^& : -+ = ' | \ \ (){}\ []:; "' <>,.? /) Währungssymbole wie Euro oder britisches Pfund werden nicht als Sonderzeichen für diese Richtlinieneinstellung gezählt. Ein beliebiges Unicode-Zeichen, das als alphabetisches Zeichen kategorisiert ist, aber kein Groß- oder Kleinbuchstabe ist. Dazu gehören Unicode-Zeichen aus asiatischen Sprachen. 22 Version 1.0 – Stand Mai 2021

Anlage E Checkliste Nutzungsbedingungen für Schulleitungen (datenschutzrechtliche Verantwortliche) 1. Wurde ein gemeinsamer schriftlicher Auftragsverarbeitungsvertrag (Auftragsverarbeitung nach Art. 28 DS-GVO) zwischen Auftraggebenden (Schulleitung) und Auftragnehmenden (Dienstanbietenden) vereinbart und unterschrieben? ☐ 2. Wurde in diesem Vertrag die eingesetzte Hardware, Software und Vernetzung konkret be- nannt? ☐ 3. Wurden in diesem Vertrag die durch den Auftragnehmenden getroffenen technischen und or- ganisatorischen Datenschutzmaßnahmen genau dargestellt? ☐ 4. Enthält der Vertrag keine Formulierung, die es dem Auftragnehmenden ermöglicht, die AGB bzw. andere Vertragsbestandteile einseitig zu ändern? ☐ 5. Wurde der Auftragnehmende im Vertrag zudem zur Vertraulichkeit verpflichtet? ☐ 6. Ist die Unterstützungspflicht des Auftragnehmenden bei der Umsetzung der Betroffenenrechte durch die Schulleitung vereinbart worden? ☐ 7. Ist Lösch- oder Rückgabepflicht des Auftragnehmenden für die personenbezogenen Daten nach Anschluss der Verarbeitung vereinbart worden? ☐ 8. Hat sich der Auftraggebende Betretungs- und Kontrollrechte vertraglich versichert? ☐ 9. Enthält der Vertrag eine abschließende und vollständige Auflistung aller Stellen, Personen oder Firmen (Unterauftragsverarbeitende), an die personenbezogenen Daten übermittelt werden? ☐ 10. Nur bei späterer Unterauftragsverarbeitung: Hat der Auftragnehmende dafür eine Genehmi- gung des Auftraggebenden eingeholt? ☐ 11. Hat sich der Auftraggebende von der Umsetzung der vom Auftragnehmende getroffenen tech- nischen und organisatorischen Maßnahmen überzeugt? ☐ 12. Wurde dabei und insbesondere auch bei der Überprüfung der ordnungsgemäßen Verarbeitung der personenbezogenen Daten die Unterstützung der für die jeweilige Schule zuständigen Da- tenschutzbeauftragten in Anspruch genommen? ☐ 13. Wurden bei der regelmäßig durchzuführenden Prüfung des Auftragnehmenden durch den Auf- traggebenden aktuelle und aussagekräftige Nachweise, beispielsweise Zertifikate von aner- kannten und unabhängigen Prüfungsorganisationen, herangezogen? ☐ 14. Ist die administrative Verarbeitung personenbezogener Daten auf Datenverarbeitungsanlagen des Schulträgers bzw. Auftragnehmenden beschränkt? ☐ 15. Hat der Auftragnehmende ein entsprechendes Datenschutz- und Datensicherheitskonzept er- stellt und vorgelegt? ☐ 16. Hat der Auftragnehmende für den Schuldienst ein eigenes Sicherheitskonzept vorgelegt bzw. ist dieses entsprechend den Vorgaben erstellt? ☐ 17. Liegt für den Schuldienst ein eigenes Rollen- und Rechtekonzept vor? ☐ 23 Version 1.0 – Stand Mai 2021

Anlage F Sicherheitshinweise für die Gruppe nutzender Lehrkräfte und unter- stützende pädagogische Fachkräfte beim Umgang mit an das IDM an- geschlossenen Schuldiensten Die nachfolgenden Sicherheitshinweise basieren auf Umsetzungsempfehlungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI) und der Allianz für Cyber-Sicherheit. Wir wollen Sie bei der Erfüllung der Anforderungen an die Informationssicherheit und Vorgaben des Datenschutzes bei der Nutzung des IDM und den daran angeschlossenen Schuldiensten unter- stützen. Die wesentliche Strategie, die dabei genutzt wird, ist das so genannte Erforderlichkeits- prinzip. Im Wesentlichen haben Sie restriktiv zu bewerten, ob Sie eine Information wirklich wissen bzw. weitergeben müssen. Nachfolgend finden Sie auf Basis dieser Strategie organisatorische und technische Maßnahmen, die in Ihrem Alltag zu berücksichtigen sind. Weiterführende Umsetzungs- hinweise des BSI finden Sie in den angefügten Fußnoten. a. Organisatorische Maßnahmen Gehen Sie sorgsam mit sensiblen oder personenbezogenen Daten um Eines der wichtigsten Güter, die wir derzeit haben, sind Informationen. Diese können einen beachtlichen Wert besitzen und sind daher oftmals Ziel von so genannten Hackerangriffen. Insbesondere bei personenbezogenen Daten kann dies neben einem materiellen Schaden auch einen immensen immateriellen Schaden zu Folge haben, wenn diese publik werden. Daher ist es umso wichtiger, dass Unbefugte keinen Zugriff/Einblick auf die Informationen erhalten, wenn sie erstellt, transportiert oder entsorgt werden. Es gilt dabei den ganzen Lebenszyklus einer Information zu schützen. Vermeiden Sie daher öffentliche WLAN-Zugänge und nutzen Sie Ihr gesichertes Heimnetz- werk. Eventuell steht Ihnen ein VPN-Netzwerk zur Verfügung, dass Sie nutzen können. Soll- ten Unterlagen nicht mehr benötigt werden, entsorgen Sie diese bitte fachgerecht (z. B. in Ihrer Dienststelle) Schaffen Sie sich nach Möglichkeit einen Arbeitsraum Es ist empfehlenswert einen adäquaten Raum für Ihre Arbeit zu nutzen, der über einen entsprechenden Zutrittsschutz und Sichtschutz verfügt. Auch bei kurzer Abwesenheit sind die technischen Geräte zu sperren (z. B. Bildschirmsperre bei Windowsgeräten über Windowstaste + kleines „L“ oder Strg+Alt+Entf/Ende). Bei längerer Abwesenheit und Dienstschluss: Melden Sie sich von Fachanwendungen ab und fahren Sie Ihre Endgeräte herunter. Außerdem sind ebenso die Arbeitsmittel, Unterla- gen, Akten usw. zugangsgesichert und verschlossen zu verwahren (z. B. Schrank, Raum). Sollten entsprechende Verschlussmöglichkeiten nicht vorhanden sein, sind die Geräte an- derweitig vor dem Zugriff durch Dritte (insbesondere Familienmitglieder) geschützt zu la- gern. Vorsicht bei E-Mails mit potentiell gefährlichen Anhängen und Links Die meisten erfolgreichen Angriffe durch Hacker basieren auf sogenannten Fake- oder Phishing-E-Mails. Zum Teil werden bekannte alte Konversationen aufgegriffen, um Ihnen ein Gefühl der Vertrautheit zu vermitteln, um Sie dazu zu verleiten, schadhafte Anhänge oder Links zu öffnen. Fragen Sie sich immer: „Ist der Absender bekannt?“, „Ist der Betreff sinnvoll?“ und „Erwarte ich einen Anhang von diesem Absender?“ Hierdurch sind Sie in der 24 Version 1.0 – Stand Mai 2021

Lage, einzuschätzen, ob die E-Mail vertrauenswürdig ist. 3 Haben Sie Zweifel an der Au- thentizität der E-Mail kontaktieren Sie den vermeintlichen Absender direkt z. B. durch ei- nen Anruf. Nutzen Sie vertrauenswürdige Quellen für jegliche Downloads (Software, Medien und Updates) Sollten Sie Daten aus dem Internet benötigen, laden Sie diese bitte direkt vom Hersteller herunter. Laden Sie die Daten von anderen Quellen, könnte so genannte Ad-Malware in den Daten versteckt sein. Es empfiehlt sich immer, die heruntergeladenen Daten mittels einer aktuellen Anti-Viren-Software zu prüfen. Vergessen Sie das Backup nicht Erstellen Sie regelmäßig Backups von Ihren wichtigen Daten. Sollte ein Angriff auf Ihr End- gerät erfolgreich sein, so haben Sie die Möglichkeit Ihre Daten wiederherzustellen. In der Regel werden durch Angriffe Ihre Daten auf Ihrem Gerät verschlüsselt. Gehen Sie nicht auf etwaige Erpressungsversuche ein, es gibt keine Garantien, dass die Angreifer Ihre Daten wieder entschlüsseln werden. Informieren Sie umgehend Ihre Vorgesetzten und IT Verant- wortlichen. Meldepflicht für Diebstahl oder Verlust von Endgeräten oder Datenträgern Jede Sekunde zählt, wenn sensible oder personenbezogene Daten betroffen sind. Melden Sie daher umgehend den Verlust oder Diebstahl eines Endgerätes oder Datenträgers bei Ihrem Vorgesetzten und Ihrem bestellten Datenschutzbeauftragten. b. Technische Maßnahmen Führen Sie regelmäßig Aktualisierungen durch Veraltete Software weist oft kritische Sicherheitslücken auf. Viele dieser Lücken werden öffentlich kommuniziert, um mögliche Softwareupdates bereitzustellen. Daher ist es wich- tig, das Betriebssystem sowie jegliche andere Software auf einem möglichst aktuellen Stand zu halten. Dies kann heutzutage über die Nutzung der Funktion zur automatischen Aktualisierung komfortabel umgesetzt werden. Nach dem eingangs erwähnten Erforder- lichkeitsprinzip empfiehlt es sich, Programme die längere Zeit nicht in Anspruch genommen wurden, zu deinstallieren. Denn die Angriffsfläche wird kleiner, desto weniger Programme auf Ihrem System installiert sind. Verwenden Sie einen aktuellen Virenschutz und Firewall Zum Schutz vor Angriffen von außen ist eine Firewall essenziell. Sie schützt Sie vor dem Ausspähen sowie Ausführen von unerwünschten Programmen durch nichtautorisierte Dritte. Sollte doch einmal eine Schadsoftware auf Ihren Rechner platziert worden sein, greift im besten Fall der Virenschutz. Beide Komponenten (Virenschutz und Firewall) sind in den gängigen Betriebssystemen integriert. Prüfen Sie, ob diese beiden Komponenten aktiviert sind. Alternativ können Sie auch den Virenschutz und Firewall eines anderen ver- trauenswürdigen Anbieters einsetzen. Aber denken Sie daran, die erste und wichtigste Maßnahme ist Ihre eigene Aufmerksamkeit. 3 https://www.bsi-fuer-buerger.de/BSIFB/DE/Empfehlungen/Menschenverstand/E-Mail/E-Mail_node 25 Version 1.0 – Stand Mai 2021

Verwenden Sie in Ihrem Betriebssystem verschiedene Konten/Passwörter für verschie- dene Einsatzzwecke Schadprogramme erhalten die gleichen Rechte wie die angemeldete nutzende Person, die sie unabsichtlich installiert bzw. ausgeführt hat. Daher ist es wichtig, dass im täglichen Be- trieb ein Benutzungskonto verwendet wird, was keinem Administrator entspricht. Werden Rechte einer administrierenden Person benötigt, wird explizit nach dem Passwort gefragt, so dass Sie mitbekommen, ob ein Programm unerlaubte Funktionen aufruft. Dieser Rat gilt auch für Passwörter. Verwenden Sie bitte unterschiedliche Passwörter für unterschiedliche Dienste (Online-Banking, Online-Shopping, E-Mail-Konten usw.). Hierfür eignen sich auch Passwortprogramme. Achten Sie darauf, dass Sie einen aktuellen Webbrowser verwenden Bei der Verwendung von Webbrowsern ist darauf zu achten, dass diese noch vom Herstel- ler unterstützt werden. Somit ist garantiert, dass wesentliche Sicherheitsupdates noch be- reitgestellt werden können. Da auch Werbung auf schadhafte bzw. unerwünschte Inter- netseiten/Inhalte führen kann, sollten Sie nach Möglichkeit einen sogenannten Werbeblo- cker (engl. ad blocker) verwenden. Des Weiteren überprüfen Sie die Einstellungsmöglich- keiten Ihres Browsers, um unerwünschte Datenabflüsse zu vermeiden (z. B. "privater Mo- dus", "Verlauf löschen", "Cookies nicht für Drittanbieter zulassen"). Sind Sie sich bei einem Link zu einer bekannten Seite nicht sicher, dann geben Sie die Adresse per Hand in die Adressleiste Ihres Browsers ein und verzichten auf die Nutzung des Links. Setzen Sie auf eine starke Verschlüsselung Ihrer sensiblen und personenbezogenen Daten Mittels einer Verschlüsselung können Daten bei der Übertragung und/oder Speicherung vor dem Zugriff durch unberechtigte Dritte geschützt werden. Für das Surfen mit einem Browser nutzen Sie bitte nur verschlüsselte Verbindungen wie das https-Protokoll. Sie er- kennen in Ihrem Webbrowser, dass eine gültige Verschlüsselung vorliegt, an einem ge- schlossenem Schloss-Symbol neben der eigentlichen Internetadresse. Bei der Übertragung von sensiblen bzw. kritischen Daten nutzen Sie bitte die Möglichkeit der Verschlüsselung von E-Mails und deren Anhängen (z. B. mit den Programmen Winzip oder Winrar mit zusätzlichem Passwort). Die Übertragung beginnt aber bereits beim Me- dium wie dem WLAN. Daher ist darauf zu achten, dass dieses nach dem Stand der Technik verschlüsselt und mit einem ausreichend sicheren Passwort (mind. 20 Zeichen) geschützt ist. Auch die Daten auf dem eigentlichen Endgerät sollten durch eine dem Schutzbedarf der Daten entsprechende Verschlüsselung geschützt sein Hierfür bieten die gängigen Betriebs- systemhersteller bereits integrierte Lösungen an (MacOS: FileVault, Windows: EFS) die auch für mobile Endgeräte (IOS: standardmäßig aktiv, Android: meist über Einstellungen aktivierbar) möglich sind. Nutzen Sie nur vertrauenswürdige Cloud-Speicher-Dienste Nutzen Sie keine privaten Cloudspeicher von Dritten (z. B. Dropbox) für die Speicherung von dienstlichen personenbezogenen Daten. Weitergehende Informationen zur Umsetzung der Organisatorischen und Technischen Maßnah- men nach BSI finden Sie unter: www.bsi-fuer-buerger.de/BSIFB/DE/Empfehlungen/empfehlun- gen_node.html . 26 Version 1.0 – Stand Mai 2021

V. Glossar AD Active Directory: Speicherpunkt der Daten des schulischen Informa- tions- und Planungssystems (SIP) Ad-Blocker Werbeblocker: Ein Programm, welches dafür sorgt, dass auf Webseiten enthaltene Werbung dem Betrachter nicht dargestellt wird. Ad-Malware Software, die eine Internet-Verbindung ohne explizite Zustimmung des Anwenders nutzt. Backups Eine Kopie, die man als Sicherung von einer Datei herstellt. Konto des Nut- Zugangsberechtigung zu einem zugangsbeschränkten IT -System durch zenden welche das System die nutzende Person identifiziert. BM Ministerium für Bildung, Kultur und Wissenschaft des Landes Mecklen- burg-Vorpommern Browser Software zur grafischen Darstellung des Internets. BSI Bundesamt für Sicherheit in der Informationstechnik (BSI): Verfolgt die Aufgabe der Untersuchung von Sicherheitsrisiken bei der Anwendung der Informationstechnik sowie Entwicklung von Sicherheitsvorkehrun- gen. Cloudspeicher Ein Dienst, mit dem Daten gespeichert werden können, indem sie über das Internet oder ein anderes Netzwerk an ein standortexternes Sys- tem übertragen werden, das von einem Dritten verwaltet wird. DSB Datenschutzbeauftragte(r) des Ministeriums für Bildung, Kultur und Wissenschaft des Landes Mecklenburg-Vorpommern DS-GVO Datenschutz-Grundverordnung: Verordnung der Europäischen Union, mit der seit 2018 EU-weite vereinheitlichte Regelungen zur Verarbei- tung personenbezogener Daten durch die meisten privaten und öffent- lichen Datenverarbeiter festgelegt worden sind EFS Encrypting File System (EFS): Kennzeichnet ein System der Dateiver- schlüsselung auf NTFS-Datenträgern unter Windows-NT-basierten Be- triebssystemen wie Windows 2000, Windows XP, Windows Vista, Windows 7, Windows 8 und Windows 10. eGo M-V Zweckverband Elektronische Verwaltung in Mecklenburg-Vorpom- mern FileVault Eine Funktion von Mac OS X/OS X/macOS zum Verschlüsseln von per- sönlichen Daten. Firewall Ein Sicherungssystem, welches ein Rechnernetz oder einen einzelnen Computer vor unerwünschten Netzwerkzugriffen schützt. Https-Protokoll Hypertext Transfer Protocol Secure Protokoll: Zustandsloses Protokoll zur Übertragung von Daten auf der Anwendungsschicht über ein Rech- nernetz. IDM Zentrales Identitätsmanagementsystem: Instrument der digitalen Ver- waltung von schulischen Identitäten IT Informationstechnik: Ein Oberbegriff für die elektronische Datenverar- beitung und die dabei verwendete Hard- und Software-Infrastruktur 27 Version 1.0 – Stand Mai 2021

IT-SiBe IT-Sicherheitsbeauftragte(r): Übernimmt alle anstehenden Aufgaben hinsichtlich der IT-Sicherheit Link Eine Abkürzung für Hyperlink: Das ist ein Querverweis der einen Sprung zu einem anderen elektronischen Dokument oder an eine andere Stelle innerhalb eines Dokuments ermöglicht lit. Eine in der Rechtswissenschaft verwendete Abkürzung für lat. Littera, um einen bestimmten Punkt von nach Buchstaben gegliederten Auf- zählungen in Rechtsnormen zu zitieren Passwort Mana- Ein Computerprogramm, welches einer den Computernutzenden Per- ger son hilft, ihre Kennwörter und Geheimzahlen verschlüsselt zu spei- chern, zu verwalten und sichere Kennwörter zu erzeugen. Phishing-E-Mails Versuche, sich über gefälschte E-Mails als vertrauenswürdiger Kommu- nikationspartner in einer elektronischen Kommunikation auszugeben. Podcast Eine Serie von Mediendateien, also Audio- oder auch Video-Dateien. SchulDSVO-MV Verordnung zum Umgang mit personenbezogenen Daten der Schüle- rinnen und Schüler, Erziehungsberechtigten, Lehrkräften und sonsti- gem Schulpersonal SchulG M-V Schulgesetz für das Land Mecklenburg-Vorpommern SDM Schuldienstemanagementsystem: Instrument der digitalen Verwaltung von schulischen Identitäten zur Verwendung in angeschlossenen Schul- diensten Signatur Textabschnitt mit Angaben zum Absender. SIP Schulinformations- und Planungssystems M-V: Modul zur Datenerhe- bung der benötigten Daten von Schülerinnen und Schüler und Lehrkräf- ten an den allgemein bildenden und beruflichen Schulen in Mecklen- burg Vorpommern SSO Single Sign-on: Er erlaubt über einen einzigen Authentifizierungspro- zess Zugriff auf Services, Applikationen oder Ressourcen. Dabei ersetzt der SSO einzelne Anmeldeverfahren mit unterschiedlichen Daten von Nutzenden und nutzt eine einzelne übergreifende Identität dafür. TOM Technische und Organisatorische Maßnahmen: Beschreibt alle Maß- nahmen, die vom Verantwortlichen für den Schutz der personenbezo- genen Daten ergriffen werden UHD User-Help-Desk: Technische Ansprechperson des Ministeriums für Bil- dung, Kultur und Wissenschaft M-V bei der Nutzung des IDM Updates Aktualisierung: Eine neue und verbesserte Version eines Programms. Verschlüsselung Umwandlung von Daten in eine Form, die von nicht autorisierten Per- von Daten sonen nicht zu verstehen ist. Verschlüsselung Wird verwendet, um vertrauliche Informationen per E-Mail von Absen- von E-Mails denden zu Empfangenden zu schicken. VPN Virtuelles privates Netzwerk: Darunter ist ein in sich geschlossenes Kommunikationsnetz zu verstehen. Es ist virtuell in dem Sinn, dass es keine eigene physische Verbindung aufweist, sondern ein bestehendes Kommunikationsnetz als Transportmedium verwendet. Es verbindet Teilnehmer des bestehenden Kommunikationsnetzes mit einem ande- ren Netz WinZIP/WinRAR Packprogramm zur Datenkompression. 28 Version 1.0 – Stand Mai 2021

WLAN Wireless Local Area Network: Ein lokales Funknetz zur Datenübertra- gung. WPA2 Wi-Fi Protected Access 2: Implementierung eines Sicherheitsstandards für Funknetzwerke nach WLAN-Standards. 29 Version 1.0 – Stand Mai 2021

VI. Änderungshistorie Datum Version Vorgenommene Änderungen 12. Mai 2021 1.0 - 30 Version 1.0 – Stand Mai 2021