P481_Leistungsbeschreibung_Stand_13_07_2021.odt

Dieses Dokument ist Teil der Anfrage „Sicherheitsaudits des Projekts "Sichere Implementierung einer allgemeinen Kryptobibliothek"“

Leistungsbeschreibung 2.3 Arbeitspaket 3: Entwicklungsbegleitende Angleichung 2.3.1 Arbeitspaket 3.1: Analyse und Spezifikation Falls während der Projektlaufzeit nach Abschluss der initialen Angleichung (AP 2) noch Aktualisierungen am Stand des Botan-Hauptentwicklungszweiges vorgenommen werden, sind diese zu sichten und die Differen- zen zum aktuellen BSI-Entwicklungszweig zu identifizieren. Aufbauend darauf ist mit dem BSI abzustimmen, ob bzw. welche Änderungen aus dem Hauptzweig in den BSI-Entwicklungszweig eingepflegt werden sollen, und in einem Pflichtenheft festzuhalten. Insbesondere eine mögliche TLS 1.3 Implementierung im Hauptentwicklungszweig ist hierbei von Interesse. Alle Angleichungen in diesem Arbeitspaket geschehen grundsätzlich nach Abruf durch das BSI. 2.3.2 Arbeitspaket 3.2: Angleichung der Version In diesem Arbeitspaket sind die in AP 3.1 spezifizierten Angleichungen des BSI-Entwicklungszweiges an den Hauptentwicklungszweig vorzunehmen. Der AN hat dabei insbesondere auch zu prüfen und zu berücksich- tigen, gegen welche SCA-Szenarios (v.a. Laufzeitangriffe) die Verfahren durch eine geeignete Implementie- rung geschützt werden können (siehe z.B. Anlagen zu [AIS 46]). Die genaue Vorgehensweise muss dann mit dem BSI abgestimmt werden. Zusätzlich muss eine Implementierung der notwendigen Ein- und Ausgabeko- dierungen erfolgen. Als Programmiersprache ist C++ zu wählen. Sämtliche Software, die im Rahmen des Projekts entsteht, muss unter der selben Lizenz wie der aktuelle Botan BSI-Entwicklungszweig stehen. Die Funktionen der Kryptobibliothek sollen mit möglichst geringem Aufwand z.B. von Mitarbeitern des BSI evaluiert werden können. Bei der Programmierung muss mindestens Folgendes umgesetzt werden: • Vermeidung komplexer Verschachtelungen von Funktionen (z.B. über mehr als fünf Ebenen hin- weg). • Vermeidung komplexer Verschachtelungen von Datenstrukturen. • Sofern Verschachtelungen erforderlich sind, sollen diese auf möglichst wenige Sourcefiles verteilt werden. • Nach Möglichkeit sollen Teilfunktionen („Module“) durch separate Kompilation der entsprechenden Sourcefiles in Testprogramme eines Evaluators/Entwicklers einfügbar sein. 2.3.3 Arbeitspaket 3.3: Testspezifikation und Tests AP 3 Für die in AP 3 vorgenommenen Angleichungen ist ggf. die vorhandene Testspezifikation anzupassen bzw. zu erweitern und mit dem BSI abzustimmen. Hierbei sind sowohl Positivtests, die das spezifizierte Verhalten des Testobjekts validieren, als auch Negativtests, die die Behandlung von Ausnahme- und Fehlersituationen belegen, durchzuführen. Die Resistenz aller implementierten Verfahren gegen Seitenkanalangriffe ist bei der Testung in angemessener Form zu berücksichtigen, die genaue Vorgehensweise ist mit dem BSI abzustim- men. Außerdem muss der Software-Reviewprozess beschrieben und nach Absprache mit dem BSI eine statische und dynamische Softwareanalyse durchgeführt werden. Dazu zählt ein Codereview durch das Entwick- lungsteam und die Analyse mit automatisierten Tools. Alle durchgeführten Tests und Analysen und deren Ergebnisse sind in einem Testreport zu dokumentieren. Bundesamt für Sicherheit in der Informationstechnik 11

Leistungsbeschreibung 2.3.4 Arbeitspaket 3.4: Überarbeitung der Kryptodokumentation Für die in AP 3 vorgenommenen Angleichungen muss die Kryptodokumentation von Botan (in englischer Sprache) entsprechend überarbeitet werden. Dies beinhaltet sowohl eine Beschreibung der Architektur (Grob- und Feinspezifikation), als auch der Schnittstellen. Umfang und Dokumentationstiefe müssen dabei den Anforderungen an eine VS-NfD-Evaluation entsprechen, siehe beiliegendes Dokument „Nachweise für eine Evaluierung für eine Zulassung bis VS-NfD, BSI Version 1.4, August 2020“. Die in der Bibliothek implementierten kryptographischen Abläufe und Verfahren müssen dazu gemäß beiliegendem Dokument „Detailspezifikation kryptographischer Abläufe und Mechanismen, BSI, Version 1.0, Januar 2015“ dokumentiert werden. Zusätzlich sind ausführlich kommentierte Anwendungsbeispiele zu erstellen. 2.3.5 Arbeitspaket 3.5: Auslieferung AP 3 Die in AP 3 angeglichene Botan-Version wird im BSI-Entwicklungszweig auf dem GitHub Account bereitge- stellt. Der AN muss sich aktiv darum bemühen, dass die Ergebnisse des Projekts in die OpenSource-Entwicklung von Botan entsprechend den geltenden Lizenzbestimmungen zurückfließen. Dies gilt insbesondere für identifizierte Schwachstellen und Sicherheitslücken. Das Ziel ist hier, dass der BSI-Entwicklungszweig und der Hauptentwicklungszweig möglichst deckungsgleich sind. 2.4 Arbeitspaket 4: Weiterentwicklung Post-Quanten Verfahren 2.4.1 Arbeitspaket 4.1: Analyse und Spezifikation In der Analyse-Phase sind die aktuellen Spezifikationen bzw. Standards der zu implementierenden Post- Quanten-Verfahren zu analysieren. Bei den zu betrachtenden Post-Quanten-Verfahren handelt es sich um 2 die Verfahren FrodoKEM, Classic McEliece, CRYSTALS-Kyber, CRYSTALS-Dilithium, XMSS, LMS, Sphincs+. Insbesondere ist bei den bereits im BSI-Entwicklungszweig implementierten Verfahren (Classic) McEliece und XMSS die Differenz zur aktuellen Spezifikation bzw. zum Standard der Verfahren zu identifizieren. Ebenfalls sind die im Rahmen des KBLS-Projekts entstandenen Implementierungen der Verfahren CRY- STALS-Kyber und CRYSTALS-Dilithium in Botan zu sichten. Aufbauend auf der im vorigen Absatz beschriebenen Analyse ist in Abstimmung mit dem BSI ein Pflichten- heft zu erstellen, welches die Realisierung der nachfolgenden Unter-Arbeitspakete in AP 4 spezifiziert. Insbe- sondere ist zu spezifizieren, welche der oben genannten Post-Quanten-Verfahren gänzlich neu implemen- tiert werden müssen beziehungsweise bei welchen der Verfahren eine bestehende Implementierung über- nommen (ggf. mit Anpassungen) werden kann. 2.4.2 Arbeitspaket 4.2: Implementierung: Post-Quanten Verfahren In diesem Arbeitspaket sind die in AP 4.1 spezifizierten Post-Quanten-Verfahren zu implementieren bzw. vorhandene Implementierungen in den BSI-Entwicklungszweig einzupflegen und ggf. anzupassen. Der AN hat dabei insbesondere auch zu prüfen und zu berücksichtigen, gegen welche SCA-Szenarios (v.a. Laufzeitan- griffe) die Verfahren durch eine geeignete Implementierung geschützt werden können (siehe z.B. Anlagen zu 2 Aktuelle Spezifikationen finden sich unter https://csrc.nist.gov/projects/post-quantum-cryptography/round-3- submissions bzw. https://tools.ietf.org/html/rfc8391 bzw. https://tools.ietf.org/html/rfc8554 bzw. https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-208.pdf 12 Bundesamt für Sicherheit in der Informationstechnik

Leistungsbeschreibung [AIS 46]). Die genaue Vorgehensweise muss dann mit dem BSI abgestimmt werden. Zusätzlich muss eine Implementierung der notwendigen Ein- und Ausgabekodierungen erfolgen. Als Programmiersprache ist C++ zu wählen. Sämtliche Software, die im Rahmen des Projekts entsteht, muss unter der selben Lizenz wie der aktuelle Botan BSI-Entwicklungszweig stehen. Die Funktionen der Kryptobibliothek sollen mit möglichst geringem Aufwand z.B. von Mitarbeitern des BSI evaluiert werden können. Bei der Programmierung muss mindestens Folgendes umgesetzt werden: • Vermeidung komplexer Verschachtelungen von Funktionen (z.B. über mehr als fünf Ebenen hin- weg). • Vermeidung komplexer Verschachtelungen von Datenstrukturen. • Sofern Verschachtelungen erforderlich sind, sollen diese auf möglichst wenige Sourcefiles verteilt erfolgen. • Nach Möglichkeit sollen Teilfunktionen („Module“) durch separate Kompilation der entsprechenden Sourcefiles in Testprogramme eines Evaluators/Entwicklers einfügbar sein. 2.4.3 Arbeitspaket 4.3: Testspezifikation und Tests AP 4 Für die in AP 4 vorgenommene Weiterentwicklung ist die vorhandene Testspezifikation entsprechend zu erweitern und mit dem BSI abzustimmen. Hierbei sind sowohl Positivtests, die das spezifizierte Verhalten des Testobjekts validieren, als auch Negativtests, die die Behandlung von Ausnahme- und Fehlersituationen belegen, durchzuführen. Die Resistenz aller implementierten Verfahren gegen Seitenkanalangriffe ist bei der Testung in angemessener Form zu berücksichtigen, die genaue Vorgehensweise ist mit dem BSI abzustim- men. Außerdem muss der Software-Reviewprozess beschrieben und nach Absprache mit dem BSI eine statische und dynamische Softwareanalyse durchgeführt werden. Dazu zählt ein Codereview durch das Entwick- lungsteam und die Analyse mit automatisierten Tools. Alle durchgeführten Tests und Analysen und deren Ergebnisse sind in einem Testreport zu dokumentieren. 2.4.4 Arbeitspaket 4.4: Erstellung der Kryptodokumentation zu AP 4 Für die in AP 4 vorgenommene Weiterentwicklung muss die Kryptodokumentation von Botan (in englischer Sprache) entsprechend überarbeitet werden. Dies beinhaltet sowohl eine Beschreibung der Architektur (Grob- und Feinspezifikation), als auch der Schnittstellen. Umfang und Dokumentationstiefe müssen dabei den Anforderungen an eine VS-NfD-Evaluation entsprechen, siehe beiliegendes Dokument „Nachweise für eine Evaluierung für eine Zulassung bis VS-NfD, BSI Version 1.4, August 2020“. Die in der Bibliothek implementierten kryptografischen Abläufe und Verfahren müssen dazu gemäß beiliegendem Dokument „Detailspezifikation kryptographischer Abläufe und Mechanismen, BSI, Version 1.0, Januar 2015“ dokumentiert werden. Zusätzlich sind ausführlich kommentierte Anwendungsbeispiele zu erstellen. 2.4.5 Arbeitspaket 4.5: Auslieferung AP 4 Die in AP 4 vorgenommene Weiterentwicklung von Botan wird im BSI-Entwicklungszweig auf dem BSI GitHub Account bereitgestellt. Der AN muss sich aktiv darum bemühen, dass die Ergebnisse des Projekts in die OpenSource-Entwicklung von Botan entsprechend den geltenden Lizenzbestimmungen zurückfließen. Dies gilt insbesondere für identifizierte Schwachstellen und Sicherheitslücken. Das Ziel ist hier, dass der BSI-Entwicklungszweig und der Hauptentwicklungszweig möglichst deckungsgleich sind. Bundesamt für Sicherheit in der Informationstechnik 13

Leistungsbeschreibung 2.5 Arbeitspaket 5 (OPTIONAL): Weiterentwicklung hybride Schlüsseleinigung in TLS 2.5.1 Arbeitspaket 5.1: Analyse und Spezifikation In der Analyse-Phase sind die in Standards oder Entwürfen zu Standards vorgeschlagenen Varianten zur Umsetzung einer hybriden Schlüsseleinigung in TLS 1.3 zu analysieren und auf Ihre Umsetzbarkeit in Botan hin zu untersuchen. Aufbauend auf der im vorigen Absatz beschriebenen Analyse ist in Abstimmung mit dem BSI ein Pflichten- heft zu erstellen, welches die Realisierung der nachfolgenden Unter-Arbeitspakete in AP 5 spezifiziert. Insbe- sondere ist ein konkretes Verfahren zur hybriden Schlüsseleinigung in TLS 1.3 zu spezifizieren. 2.5.2 Arbeitspaket 5.2: Implementierung: hybride Schlüsseleinigung in TLS In diesem Arbeitspaket ist das in AP 5.1 spezifizierte Verfahren zur hybriden Schüsseleinigung in TLS 1.3 zu implementieren. Der AN hat dabei insbesondere auch zu prüfen und zu berücksichtigen, gegen welche SCA- Szenarios (v.a. Laufzeitangriffe) oder Protokollfehler/-schwächen (z.B. Orakel-Attacken) die Implementie- rung geschützt werden kann (siehe z.B. Anlagen zu [AIS 46]). Die genaue Vorgehensweise muss dann mit dem BSI abgestimmt werden. Zusätzlich muss eine Implementierung der notwendigen Ein- und Ausgabekodie- rungen erfolgen. Als Programmiersprache ist C++ zu wählen. Sämtliche Software, die im Rahmen des Projekts entsteht, muss unter der selben Lizenz wie der aktuelle Botan BSI-Entwicklungszweig stehen. Die Funktionen der Kryptobibliothek sollen mit möglichst geringem Aufwand z.B. von Mitarbeitern des BSI evaluiert werden können. Bei der Programmierung muss mindestens Folgendes umgesetzt werden: • Vermeidung komplexer Verschachtelungen von Funktionen (z.B. über mehr als fünf Ebenen hin- weg). • Vermeidung komplexer Verschachtelungen von Datenstrukturen. • Sofern Verschachtelungen erforderlich sind, sollen diese auf möglichst wenige Sourcefiles verteilt erfolgen. • Nach Möglichkeit sollen Teilfunktionen („Module“) durch separate Kompilation der entsprechenden Sourcefiles in Testprogramme eines Evaluators/Entwicklers einfügbar sein. 2.5.3 Arbeitspaket 5.3: Testspezifikation und Tests AP 5 Für die in AP 5 vorgenommene Weiterentwicklung ist die vorhandene Testspezifikation entsprechend zu erweitern und mit dem BSI abzustimmen. Hierbei sind sowohl Positivtests, die das spezifizierte Verhalten des Testobjekts validieren, als auch Negativtests, die die Behandlung von Ausnahme- und Fehlersituationen belegen, durchzuführen. Die Resistenz aller implementierten Verfahren gegen Seitenkanalangriffe ist bei der Testung in angemessener Form zu berücksichtigen, die genaue Vorgehensweise ist mit dem BSI abzustim- men. Außerdem muss der Software-Reviewprozess beschrieben werden und es ist eine statische und dynamische Softwareanalyse nach Absprache mit dem BSI durchzuführen. Dazu zählt ein Codereview durch das Ent- wicklungsteam und die Analyse mit automatisierten Tools. Alle durchgeführten Tests und Analysen und deren Ergebnisse sind in einem Testreport zu dokumentieren. 14 Bundesamt für Sicherheit in der Informationstechnik

Leistungsbeschreibung 2.5.4 Arbeitspaket 5.4: Erstellung der Kryptodokumentation zu AP 5 Für die in AP 5 vorgenommene Weiterentwicklung muss die Kryptodokumentation von Botan (in englischer Sprache) entsprechend überarbeitet werden. Dies beinhaltet sowohl eine Beschreibung der Architektur (Grob- und Feinspezifikation), als auch der Schnittstellen. Umfang und Dokumentationstiefe müssen dabei den Anforderungen an eine VS-NfD-Evaluation entsprechen, siehe beiliegendes Dokument „Nachweise für eine Evaluierung für eine Zulassung bis VS-NfD, BSI Version 1.4, August 2020“. Die in der Bibliothek implementierten kryptografischen Abläufe und Verfahren müssen dazu gemäß beiliegendem Dokument „Detailspezifikation kryptographischer Abläufe und Mechanismen, BSI, Version 1.0, Januar 2015“ dokumentiert werden. Zusätzlich sind ausführlich kommentierte Anwendungsbeispiele zu erstellen. 2.5.5 Arbeitspaket5.5: Auslieferung AP 5 Die in AP 5 vorgenommene Weiterentwicklung von Botan wird im BSI-Entwicklungszweig auf dem BSI GitHub Account bereitgestellt. Der AN muss sich aktiv darum bemühen, dass die Ergebnisse des Projekts in die OpenSource-Entwicklung von Botan entsprechend den geltenden Lizenzbestimmungen zurückfließen. Dies gilt insbesondere für identifizierte Schwachstellen und Sicherheitslücken. Das Ziel ist hier, dass der BSI-Entwicklungszweig und der Hauptentwicklungszweig möglichst deckungsgleich sind. 2.6 Arbeitspaket 6: Abschlusspräsentation Insbesondere die folgenden Projektergebnisse werden bei einer halbtägigen Abschlussveranstaltung vom Auftragnehmer vor Fachpublikum (BSI-Mitarbeiter/-innen) in Form von Folien präsentiert. • Implementierte Neuerungen im Botan BSI-Entwicklungszweig • Verwendete Methoden zur SCA-Analyse und Resultate • Eventuelle Schwierigkeiten, die bei der Implementierung der Post-Quanten-Verfahren und der hybriden Schlüsseleinigung zu bewältigen waren Die Präsentationsunterlagen (Foliensatz in MS PowerPoint) händigt der AN dem AG mindestens zehn Arbeitstage vor dem Präsentationstermin zur Kommentierung und weiteren Verwendung im elektronischen Originalformat aus. Die Abschlusspräsentation findet im BSI in Bonn statt. Aufgrund der aktuellen Gesundheitskrise durch Covid-19 ist es möglich, dass die Abschlusspräsentation (AP 6) – je nach aktueller Situation – lediglich digital durchgeführt werden kann. Die Präsentation soll dann als Videokonferenz erfolgen und ist vom AN zu orga- nisieren. 2.7 Arbeitspaket 7: Wartung und Pflege Nach Abschluss der Angleichungs- und Weiterentwicklungsphase schließt sich die fortgeführte Wartungs- und Pflegephase an. Um auf neue wissenschaftliche Entwicklungen, Änderungen im NIST- Standardisierungsprozess, eventuelle neue Sicherheitsbedrohungen oder neue Sicherheitsanforderungen seitens des BSI reagieren zu können, muss die Kryptobibliothek fortlaufend überprüft und gegebenenfalls nachgebessert, angepasst und erweitert werden. Dabei gibt es im Wesentlichen drei zu unterscheidende Fälle: 1. Die Bibliothek muss aufgrund von Änderungen an den umgesetzten Standards bzw. Änderungen in laufenden Standardisierungsprozessen, neuen wissenschaftlichen Erkenntnissen zu einzelnen Kryp- toverfahren, neuen Einsatzszenarien etc. verändert oder ergänzt werden. Bundesamt für Sicherheit in der Informationstechnik 15

Leistungsbeschreibung Für die fortlaufende Überprüfung in diesem Fall, sind mindestens die Entwicklungen im NIST-Stan- dardisierungsprozess "Post-Quantum Cryptography" und die Veröffentlichungen auf dem "Crypto- logy ePrint Archive" (https://eprint.iacr.org/) zu verfolgen. Treten für dieses Projekt relevante Änderungen auf, so ist das BSI unmittelbar per E-Mail zu infor- mieren. Hier wird eine möglichst zeitnahe Umsetzung (bis maximal acht Wochen nach Beauftra- gung) gefordert. Müssen dabei Teile der Kryptobibliothek verändert oder neu implementiert werden, so sind ergänzend die entsprechenden Tests (analog zu den vorherigen Arbeitspaketen) nachzuwei- sen und die Dokumentation (analog zu den vorherigen Arbeitspaketen) zu ändern bzw. zu erweitern. 2. Es wird eine kritische Sicherheitslücke in einem der beteiligten Standards oder in einer (von Funkti- onalität und Umfang her ähnlichen) anderen Kryptobibliothek gefunden. Für die fortlaufende Überprüfung in diesem Fall, sind mindestens die Entwicklungen im NIST-Stan- dardisierungsprozess "Post-Quantum Cryptography", die Veröffentlichungen auf dem "Cryptology ePrint Archive" (https://eprint.iacr.org/), die Common Vulnerabilities and Exposures Datenbank (https://cve.mitre.org/) und die Meldungen im offiziellen Botan Repository (https://github.com/randombit/botan) zu verfolgen. Treten für dieses Projekt relevante Sicherheitslücken auf, so ist das BSI unmittelbar per E-Mail zu informieren. In diesem Fall muss Botan auf diese Sicherheitslücke hin analysiert und getestet wer- den, wobei das Untersuchungsergebnis dokumentiert werden muss. Gegebenenfalls ist die Sicher- heitslücke anschließend nach Absprache mit dem BSI zu schließen. Ein solcher anlassbezogener Sicherheitstest und die anschließende Fehlerbehebung müssen je nach Dringlichkeit kurzfristig (bis maximal vier Wochen nach Beauftragung) durchgeführt worden sein. 3. In der Bibliothek selbst (Architektur, Schnittstellen, Implementierung, etc.) wird ein Fehler gefun- den, der sicherheitskritisch ist oder die Benutzung stark beeinträchtigt. Für die fortlaufende Überprüfung in diesem Fall, sind mindestens die Common Vulnerabilities and Exposures Datenbank (https://cve.mitre.org/) und die Meldungen im offiziellen Botan Repository (https://github.com/randombit/botan) zu verfolgen. Treten für dieses Projekt relevante sicherheitskritische Fehler auf, so ist das BSI unmittelbar per E- Mail zu informieren. In diesem Fall muss kurzfristig (in einem Zeitraum von maximal vier Wochen nach Beauftragung) der Fehler dokumentiert und behoben werden, was durch verschiedene Tests (analog zu den vorherigen Arbeitspaketen) zu belegen und anschließend (analog zu den vorherigen Arbeitspaketen) zu dokumentieren ist. Als Programmiersprache ist C++ zu wählen. Sämtliche Software, die im Rahmen des Projekts entsteht, muss unter der selben Lizenz wie der aktuelle Botan BSI-Entwicklungszweig stehen. Die Funktionen der Kryptobibliothek sollen mit möglichst geringem Aufwand z.B. von Mitarbeitern des BSI evaluiert werden können. Bei der Programmierung muss mindestens Folgendes umgesetzt werden: • Vermeidung komplexer Verschachtelungen von Funktionen (z.B. über mehr als fünf Ebenen hin- weg). • Vermeidung komplexer Verschachtelungen von Datenstrukturen. • Sofern Verschachtelungen erforderlich sind, sollen diese auf möglichst wenige Sourcefiles verteilt werden. • Nach Möglichkeit sollen Teilfunktionen („Module“) durch separate Kompilation der entsprechenden Sourcefiles in Testprogramme eines Evaluators/Entwicklers einfügbar sein. Alle Pflege- und Wartungsarbeiten an der Kryptobibliothek geschehen grundsätzlich auf Abruf durch das BSI. 16 Bundesamt für Sicherheit in der Informationstechnik

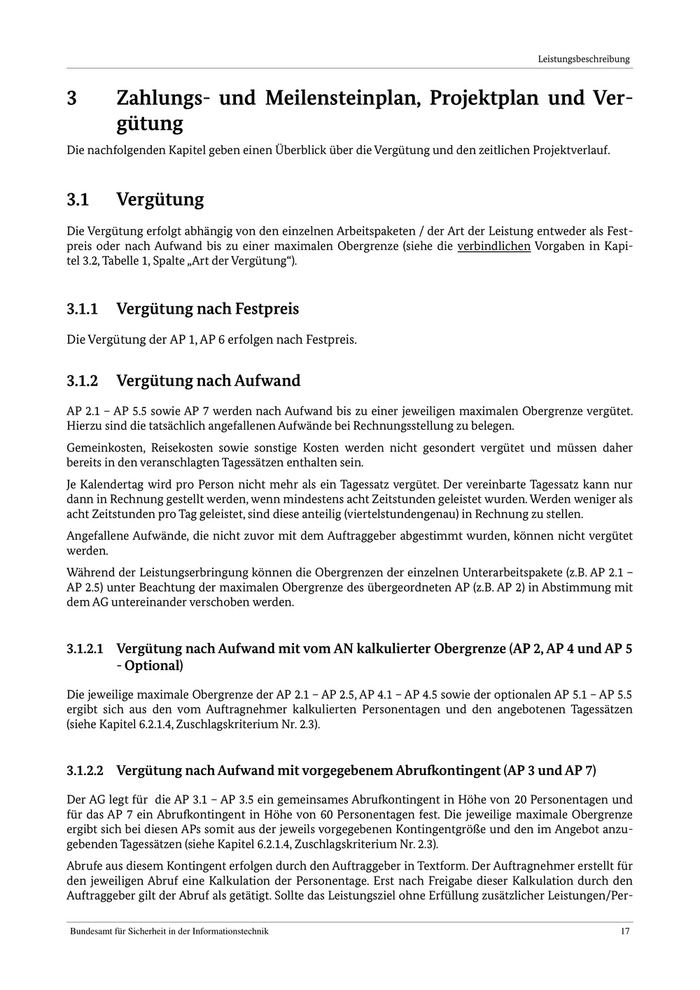

Leistungsbeschreibung 3 Zahlungs- und Meilensteinplan, Projektplan und Ver- gütung Die nachfolgenden Kapitel geben einen Überblick über die Vergütung und den zeitlichen Projektverlauf. 3.1 Vergütung Die Vergütung erfolgt abhängig von den einzelnen Arbeitspaketen / der Art der Leistung entweder als Fest- preis oder nach Aufwand bis zu einer maximalen Obergrenze (siehe die verbindlichen Vorgaben in Kapi- tel 3.2, Tabelle 1, Spalte „Art der Vergütung“). 3.1.1 Vergütung nach Festpreis Die Vergütung der AP 1, AP 6 erfolgen nach Festpreis. 3.1.2 Vergütung nach Aufwand AP 2.1 – AP 5.5 sowie AP 7 werden nach Aufwand bis zu einer jeweiligen maximalen Obergrenze vergütet. Hierzu sind die tatsächlich angefallenen Aufwände bei Rechnungsstellung zu belegen. Gemeinkosten, Reisekosten sowie sonstige Kosten werden nicht gesondert vergütet und müssen daher bereits in den veranschlagten Tagessätzen enthalten sein. Je Kalendertag wird pro Person nicht mehr als ein Tagessatz vergütet. Der vereinbarte Tagessatz kann nur dann in Rechnung gestellt werden, wenn mindestens acht Zeitstunden geleistet wurden. Werden weniger als acht Zeitstunden pro Tag geleistet, sind diese anteilig (viertelstundengenau) in Rechnung zu stellen. Angefallene Aufwände, die nicht zuvor mit dem Auftraggeber abgestimmt wurden, können nicht vergütet werden. Während der Leistungserbringung können die Obergrenzen der einzelnen Unterarbeitspakete (z.B. AP 2.1 – AP 2.5) unter Beachtung der maximalen Obergrenze des übergeordneten AP (z.B. AP 2) in Abstimmung mit dem AG untereinander verschoben werden. 3.1.2.1 Vergütung nach Aufwand mit vom AN kalkulierter Obergrenze (AP 2, AP 4 und AP 5 - Optional) Die jeweilige maximale Obergrenze der AP 2.1 – AP 2.5, AP 4.1 – AP 4.5 sowie der optionalen AP 5.1 – AP 5.5 ergibt sich aus den vom Auftragnehmer kalkulierten Personentagen und den angebotenen Tagessätzen (siehe Kapitel 6.2.1.4, Zuschlagskriterium Nr. 2.3). 3.1.2.2 Vergütung nach Aufwand mit vorgegebenem Abrufkontingent (AP 3 und AP 7) Der AG legt für die AP 3.1 – AP 3.5 ein gemeinsames Abrufkontingent in Höhe von 20 Personentagen und für das AP 7 ein Abrufkontingent in Höhe von 60 Personentagen fest. Die jeweilige maximale Obergrenze ergibt sich bei diesen APs somit aus der jeweils vorgegebenen Kontingentgröße und den im Angebot anzu- gebenden Tagessätzen (siehe Kapitel 6.2.1.4, Zuschlagskriterium Nr. 2.3). Abrufe aus diesem Kontingent erfolgen durch den Auftraggeber in Textform. Der Auftragnehmer erstellt für den jeweiligen Abruf eine Kalkulation der Personentage. Erst nach Freigabe dieser Kalkulation durch den Auftraggeber gilt der Abruf als getätigt. Sollte das Leistungsziel ohne Erfüllung zusätzlicher Leistungen/Per- Bundesamt für Sicherheit in der Informationstechnik 17

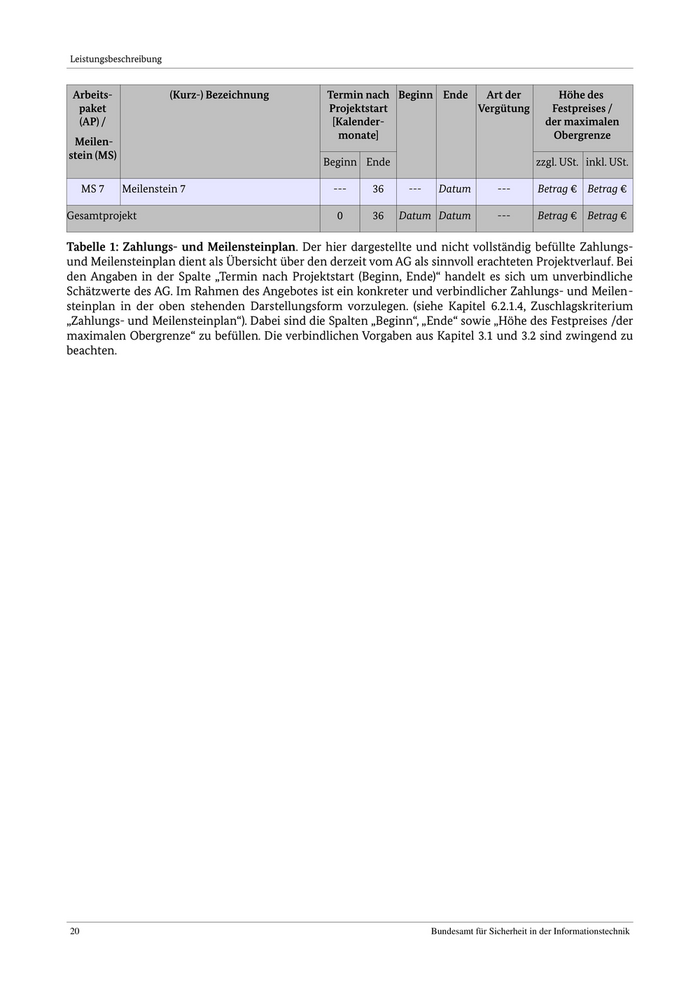

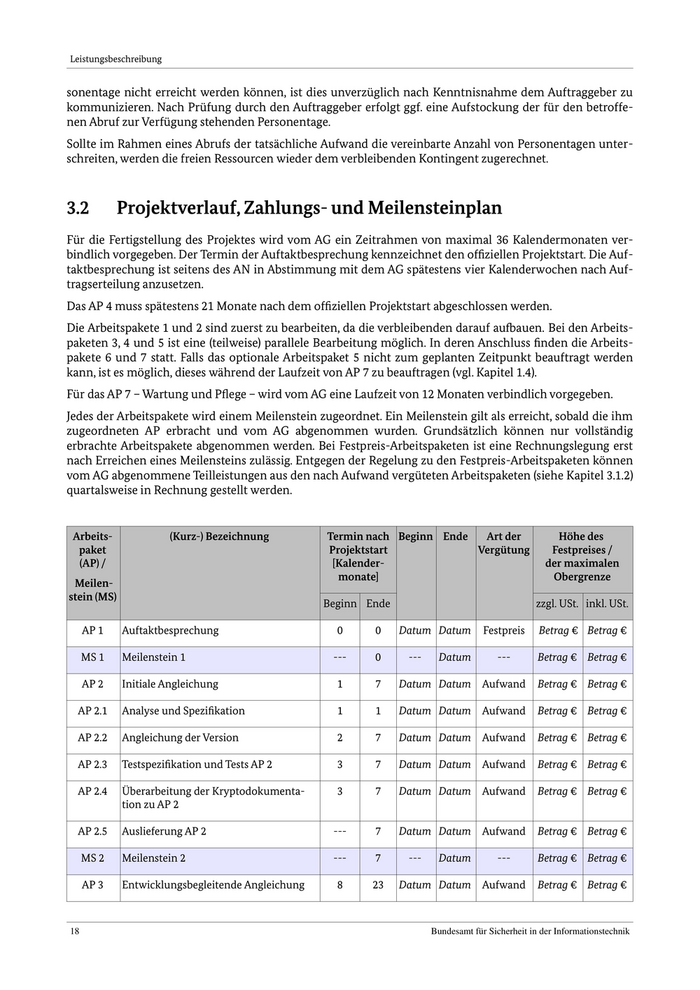

Leistungsbeschreibung sonentage nicht erreicht werden können, ist dies unverzüglich nach Kenntnisnahme dem Auftraggeber zu kommunizieren. Nach Prüfung durch den Auftraggeber erfolgt ggf. eine Aufstockung der für den betroffe- nen Abruf zur Verfügung stehenden Personentage. Sollte im Rahmen eines Abrufs der tatsächliche Aufwand die vereinbarte Anzahl von Personentagen unter- schreiten, werden die freien Ressourcen wieder dem verbleibenden Kontingent zugerechnet. 3.2 Projektverlauf, Zahlungs- und Meilensteinplan Für die Fertigstellung des Projektes wird vom AG ein Zeitrahmen von maximal 36 Kalendermonaten ver- bindlich vorgegeben. Der Termin der Auftaktbesprechung kennzeichnet den offiziellen Projektstart. Die Auf- taktbesprechung ist seitens des AN in Abstimmung mit dem AG spätestens vier Kalenderwochen nach Auf- tragserteilung anzusetzen. Das AP 4 muss spätestens 21 Monate nach dem offiziellen Projektstart abgeschlossen werden. Die Arbeitspakete 1 und 2 sind zuerst zu bearbeiten, da die verbleibenden darauf aufbauen. Bei den Arbeits- paketen 3, 4 und 5 ist eine (teilweise) parallele Bearbeitung möglich. In deren Anschluss finden die Arbeits- pakete 6 und 7 statt. Falls das optionale Arbeitspaket 5 nicht zum geplanten Zeitpunkt beauftragt werden kann, ist es möglich, dieses während der Laufzeit von AP 7 zu beauftragen (vgl. Kapitel 1.4). Für das AP 7 – Wartung und Pflege – wird vom AG eine Laufzeit von 12 Monaten verbindlich vorgegeben. Jedes der Arbeitspakete wird einem Meilenstein zugeordnet. Ein Meilenstein gilt als erreicht, sobald die ihm zugeordneten AP erbracht und vom AG abgenommen wurden. Grundsätzlich können nur vollständig erbrachte Arbeitspakete abgenommen werden. Bei Festpreis-Arbeitspaketen ist eine Rechnungslegung erst nach Erreichen eines Meilensteins zulässig. Entgegen der Regelung zu den Festpreis-Arbeitspaketen können vom AG abgenommene Teilleistungen aus den nach Aufwand vergüteten Arbeitspaketen (siehe Kapitel 3.1.2) quartalsweise in Rechnung gestellt werden. Arbeits- (Kurz-) Bezeichnung Termin nach Beginn Ende Art der Höhe des paket Projektstart Vergütung Festpreises / (AP) / [Kalender- der maximalen monate] Obergrenze Meilen- stein (MS) Beginn Ende zzgl. USt. inkl. USt. AP 1 Auftaktbesprechung 0 0 Datum Datum Festpreis Betrag € Betrag € MS 1 Meilenstein 1 --- 0 --- Datum --- Betrag € Betrag € AP 2 Initiale Angleichung 1 7 Datum Datum Aufwand Betrag € Betrag € AP 2.1 Analyse und Spezifikation 1 1 Datum Datum Aufwand Betrag € Betrag € AP 2.2 Angleichung der Version 2 7 Datum Datum Aufwand Betrag € Betrag € AP 2.3 Testspezifikation und Tests AP 2 3 7 Datum Datum Aufwand Betrag € Betrag € AP 2.4 Überarbeitung der Kryptodokumenta- 3 7 Datum Datum Aufwand Betrag € Betrag € tion zu AP 2 AP 2.5 Auslieferung AP 2 --- 7 Datum Datum Aufwand Betrag € Betrag € MS 2 Meilenstein 2 --- 7 --- Datum --- Betrag € Betrag € AP 3 Entwicklungsbegleitende Angleichung 8 23 Datum Datum Aufwand Betrag € Betrag € 18 Bundesamt für Sicherheit in der Informationstechnik

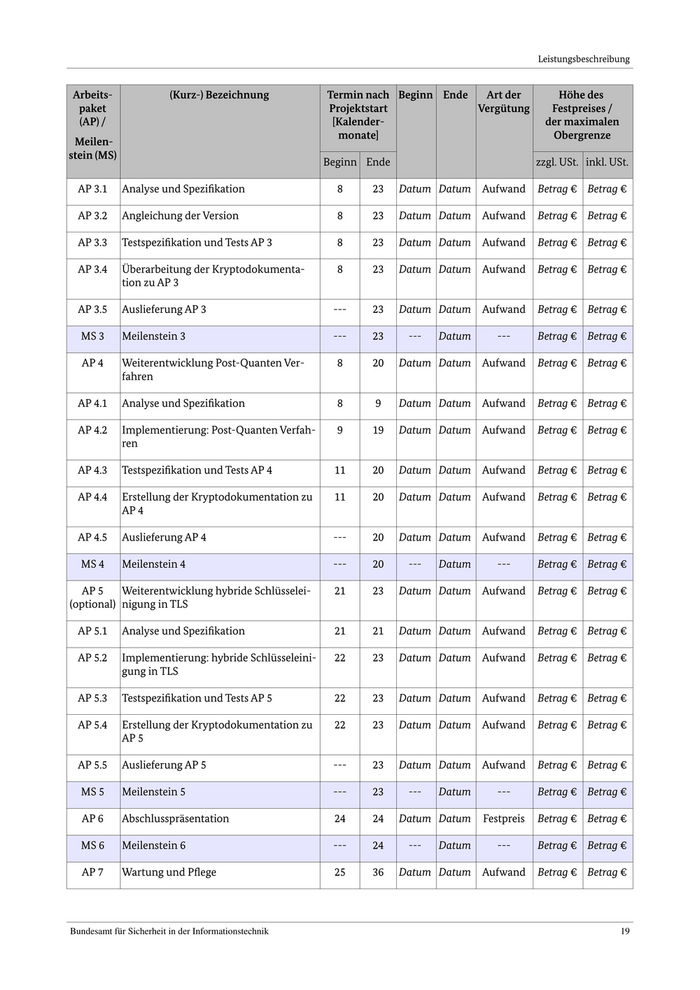

Leistungsbeschreibung Arbeits- (Kurz-) Bezeichnung Termin nach Beginn Ende Art der Höhe des paket Projektstart Vergütung Festpreises / (AP) / [Kalender- der maximalen monate] Obergrenze Meilen- stein (MS) Beginn Ende zzgl. USt. inkl. USt. AP 3.1 Analyse und Spezifikation 8 23 Datum Datum Aufwand Betrag € Betrag € AP 3.2 Angleichung der Version 8 23 Datum Datum Aufwand Betrag € Betrag € AP 3.3 Testspezifikation und Tests AP 3 8 23 Datum Datum Aufwand Betrag € Betrag € AP 3.4 Überarbeitung der Kryptodokumenta- 8 23 Datum Datum Aufwand Betrag € Betrag € tion zu AP 3 AP 3.5 Auslieferung AP 3 --- 23 Datum Datum Aufwand Betrag € Betrag € MS 3 Meilenstein 3 --- 23 --- Datum --- Betrag € Betrag € AP 4 Weiterentwicklung Post-Quanten Ver- 8 20 Datum Datum Aufwand Betrag € Betrag € fahren AP 4.1 Analyse und Spezifikation 8 9 Datum Datum Aufwand Betrag € Betrag € AP 4.2 Implementierung: Post-Quanten Verfah- 9 19 Datum Datum Aufwand Betrag € Betrag € ren AP 4.3 Testspezifikation und Tests AP 4 11 20 Datum Datum Aufwand Betrag € Betrag € AP 4.4 Erstellung der Kryptodokumentation zu 11 20 Datum Datum Aufwand Betrag € Betrag € AP 4 AP 4.5 Auslieferung AP 4 --- 20 Datum Datum Aufwand Betrag € Betrag € MS 4 Meilenstein 4 --- 20 --- Datum --- Betrag € Betrag € AP 5 Weiterentwicklung hybride Schlüsselei- 21 23 Datum Datum Aufwand Betrag € Betrag € (optional) nigung in TLS AP 5.1 Analyse und Spezifikation 21 21 Datum Datum Aufwand Betrag € Betrag € AP 5.2 Implementierung: hybride Schlüsseleini- 22 23 Datum Datum Aufwand Betrag € Betrag € gung in TLS AP 5.3 Testspezifikation und Tests AP 5 22 23 Datum Datum Aufwand Betrag € Betrag € AP 5.4 Erstellung der Kryptodokumentation zu 22 23 Datum Datum Aufwand Betrag € Betrag € AP 5 AP 5.5 Auslieferung AP 5 --- 23 Datum Datum Aufwand Betrag € Betrag € MS 5 Meilenstein 5 --- 23 --- Datum --- Betrag € Betrag € AP 6 Abschlusspräsentation 24 24 Datum Datum Festpreis Betrag € Betrag € MS 6 Meilenstein 6 --- 24 --- Datum --- Betrag € Betrag € AP 7 Wartung und Pflege 25 36 Datum Datum Aufwand Betrag € Betrag € Bundesamt für Sicherheit in der Informationstechnik 19

Leistungsbeschreibung Arbeits- (Kurz-) Bezeichnung Termin nach Beginn Ende Art der Höhe des paket Projektstart Vergütung Festpreises / (AP) / [Kalender- der maximalen monate] Obergrenze Meilen- stein (MS) Beginn Ende zzgl. USt. inkl. USt. MS 7 Meilenstein 7 --- 36 --- Datum --- Betrag € Betrag € Gesamtprojekt 0 36 Datum Datum --- Betrag € Betrag € Tabelle 1: Zahlungs- und Meilensteinplan. Der hier dargestellte und nicht vollständig befüllte Zahlungs- und Meilensteinplan dient als Übersicht über den derzeit vom AG als sinnvoll erachteten Projektverlauf. Bei den Angaben in der Spalte „Termin nach Projektstart (Beginn, Ende)“ handelt es sich um unverbindliche Schätzwerte des AG. Im Rahmen des Angebotes ist ein konkreter und verbindlicher Zahlungs- und Meilen- steinplan in der oben stehenden Darstellungsform vorzulegen. (siehe Kapitel 6.2.1.4, Zuschlagskriterium „Zahlungs- und Meilensteinplan“). Dabei sind die Spalten „Beginn“, „Ende“ sowie „Höhe des Festpreises /der maximalen Obergrenze“ zu befüllen. Die verbindlichen Vorgaben aus Kapitel 3.1 und 3.2 sind zwingend zu beachten. 20 Bundesamt für Sicherheit in der Informationstechnik