Anlage Bericht der SEC Consult über ...Sicherheitstests

Report 101500651 Externe Sicherheitsüberprüfung beA Webanwendung Atos IT Solutions and Services GmbH Durchgeführt von AIJVISOR fO!I YOUR INfO!lMAifON SECtHmY Unternehmensberatung GmbH Version: 1.0 Autor: I. Lorch Verantwortlich: I. Lorch Datum: 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich

/\OVISOR füll YOUR INfORM.l\TtON stctrnnY Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: 1. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich In ha ltsverzeich nis 1 Management Summary ....................................................................................................... 3 1.1 Ergebnisse des Audits ................ „ .. „ ............................ „ ....... „ ...... „ .................. „.„ .............. 3 1.1.1 Impact/ Worst case Szenarien .„„ .. „„ .... „.„ ... „„„„„„„„ .......... „„ ... „ ....... „„ ... „ ... „„.„ ... 3 1.1.2 Technische Risikobewertung .„ ............... „ .................. „ ... „ ...... „ ....... „ ............. „„ .. „ ........ 4 1.2 Empfohlene Maßnahmen „ ....... „.„„ ...................... „ .................... „„ .................... „„ ..... „ ... „ .. 5 1.2.1 Maßnahmen mit unmittelbarem Handlungsbedarf .. „„.„„ ... „„ ... „.„.„ .. „ .... „„„„„„ .... „„„„ 5 1.2.2 Weiterführende Maßnahmen ........ „„ ... „ .................... „ ... „ ...................... „ .... „ ... „ ... „ ....... 5 1.2.3 Notwendige Handlungen im Nachgang der Überprüfung „„„„„„„„„.„„„„„„ .. „.„„„„„ ..... 6 2 Vorgehensweise .................................................................................................................. 7 2.1 Testmethode ........ „„ ...................... „ ...... „.„ .......... „ ... „ ........ „ ..... „„ ........... „ ... „ .................. 7 2.2 Durchgeführte Testklassen ................. „ ... „ ....... „ ....... „ .... „„ ........ „ ............. „ ............ „ .......... 7 2.2.1 Server-Konfiguration ......... „ ... „.„ ....... „ ........................ „ .......... „ ... „ ................ „„ ........ „ .. 7 2.2.2 Patch Level ................... „ ............. „ ....... „ ....................... „ .............................. „ .............. 8 2.2.3 Standard-Software und proprietäre Applikationen „ ..... „„ ..... „„ .. „„ ..... „„ .. „„„ .. „„„„.„„.„ 8 2.3 Umfang und Zeitplan ..................... „ ..... „ ....... „ ............ „ ..... „.„ .... „ ................... „ ............... 11 2.4 Disclaimer .... „ .................... „ ........... „ .................................... „ ..... „ ... „ ............. „ ............... 11 2.5 Einzelrisikobewertung ....... „ ........ „ ........ „ .................................. „ ........ „ ............................. 12 2.6 Gesamtrisikobewertung ....................... „ .......... „„.„ ............ „ ........... „ ................ „ ............... 12 3 Schwachstellenübersicht .........•.....•••.•.............•...•....•....................................................... 13 3.1 Gesamtrisiko pro System.„ ......... „„ ... „„.„ .............. „ ......... „ ........ „ ..................... „ .............. 13 3.2 Einzelrisiken ...... „ ........... „ ...... „.„ ..... „ ...... „ ............................... „ ......... „ ........... „ .............. 13 4 Gefundene Schwachstellenklassen ••........••...••...••.......................................••..••••..••..••...„. 14 4.1 Information Disclosure Schwachstellen„.„.„„„„.„„„„„„„„„„ .. „.„„„ .. „„„.„„„ .. „„„„„„„„. 14 4.2 Cross-Site Scripting / -Tracing Schwachstellen„„„„„„.„„„„„„„„„„„„„„.„„„„„„„„„„.„„„14 5 Detailanalyse..................................................................................................................... 15 5.1 test.bea-brak.de (185.62.147.189) „„„„„ .. „„„„„„„„„„„„„„„„„„„„„„„„„„„.„„„.„„„„„. 15 5.1.1 Allgemein ....................... „ ............................. „ ................. „ .... „ ................... „ ............... 15 5.1.2 Whois Information ........................................................................... „ .............. „ ........... 15 5.1.3 Portscan Ergebnisse ....... „ .... „.„„ ...... „ .... „ ......... „ ........ „ .................................... „ ... „ ... 15 5.1.4 Best Practices: Schutz der Einsatzumgebung der beA Webanwendung „„„„„„„„„„„„.„. 16 5.1.5 Limitiertes nicht-permanentes Cross-Site Scripting„„„„.„.„„.„„„.„„.„„„„„„„„„„„„.„„ 17 5.1.6 Information Disclosure ........... „ ....................... „ ....................... „ .................. „ ............. „ 19 5.1.7 Autorisierungsfehler .„ .................. „.„ ........ „ ........................... „ ................... „ ... „ ....... „. 23 6 Version Histor\' .................................................................................................................. 25 © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 2 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

AD\ll50ll ifOR YOUR INfORMßfflON SECUP.!lY Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: I. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 1 Management Summary Im folgenden Kapitel finden Sie die Ergebnisse des Audits, sowie die von SEC Consult empfohlenen Maßnahmen. 1.1 Ergebnisse des Audits Bei der externen Sicherheitsüberprüfung für das Unternehmen Atos IT Solutions and Services GmbH nach dem Blackbox Ansatz untersuchte SEC Consult die beA Webanwendung sowie dessen Client-Security Komponente und das zugehörige Backend (für die vollständige Auflistung der überprüften Systeme siehe Kap. 2.3). Bei diesem konkreten Projekt wurde ein Timebox-Ansatz zur Ermittlung des Aufwands herangezogen. Dies bedeutet, dass SEC Consult nur die innerhalb der angegebenen Zeit gefundenen Schwachstellen dokumentieren kann. Alle Angriffe wurden aus der Sicht eines Außenstehenden durchgeführt und fanden mit eingeschränktem Wissen (zur Verfügung gestellte Dokumentationen siehe Kapitel 2.3) über interne Strukturen statt Ziel dieser Sicherheitsüberprüfung war es, verschiedene Arten von Schwachstellen, sowie übliche Konfigurationsfehler in der getesteten Software zu identifizieren. Im Verlauf des Audits wurde getestet, ob die Anwendungen in der Lage sind, möglichen Angriffen zu widerstehen. Kapitel 1.2 zeigt dabei die empfohlenen Maßnahmen basierend auf den Ergebnissen des Audits auf. Die Testergebnisse zeigen, dass die beA Webanwendung sowie die Client-Security Komponente und das zugehörige Backend ein hohes Sicherheitsniveau aufweisen. Eine während der Sicherheitsüberprüfung identifizierte Schwachstelle wurde bereits während des Testzeitraums in kürzester Zeit behoben. Kleine Schwachstellen verbleiben u. a. noch im Bereich der Preisgabe von potentiell sensiblen Versionsinformationen der eingesetzten Software der Systeme. 1.1.1 Impact/ Worst Case Szenarien SEC Consult konnte während des Audits einzelne, für Webanwendungen typische Schwachstellen von geringem Risiko identifizieren . • • © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 3 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

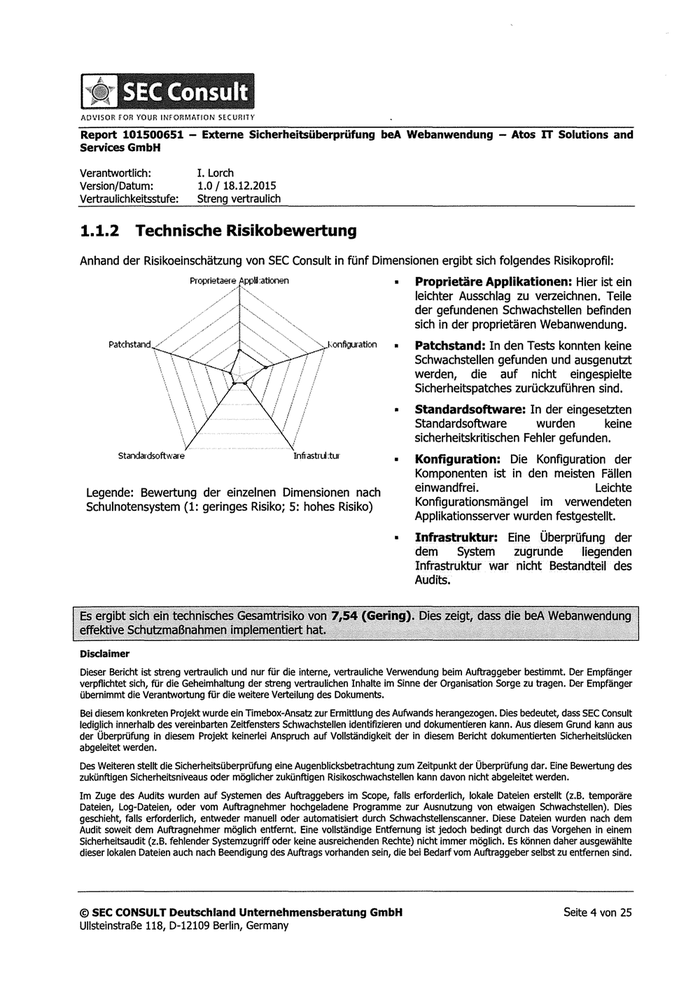

AO\/ISO!l fOP. YOU!l INfORMAT!ON SECUP.liY Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: 1. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 1.1.2 Technische Risikobewertung Anhand der Risikoeinschätzung von SEC Consult in fünf Dimensionen ergibt sich folgendes Risikoprofil: Proprietaere Applil:ationen • Proprietäre Applikationen: Hier ist ein /:~~t:: leichter Ausschlag zu verzeichnen. Teile der gefundenen Schwachstellen befinden sich in der proprietären Webanwendung. Patchstand hontlguration • Patchstand: In den Tests konnten keine Schwachstellen gefunden und ausgenutzt werden, die auf nicht eingespielte Sicherheitspatches zurückzuführen sind. • Standardsoftware: In der eingesetzten Standardsoftware wurden keine sicherheitskritischen Fehler gefunden. Standardsoftware Infr astrLj :tur • Konfiguration: Die Konfiguration der Komponenten ist in den meisten Fällen Legende: Bewertung der einzelnen Dimensionen nach einwandfrei. leichte Schulnotensystem (1: geringes Risiko; 5: hohes Risiko) Konfigurationsmängel im verwendeten Applikationsserver wurden festgestellt. • Infrastruktur: Eine Überprüfung der dem System zugrunde liegenden Infrastruktur war nicht Bestandteil des Audits. ~S etgiDt$icl1eif1 tecfinj~~~esam~fSfKfl yo[l ·71$'4•·c(;~ri1JQ)• f:?les zeigt; n::tc~C:: t!lli=l'IMA E!ffek.tive ?chlJt:+maßoahrl'J~n frnpJ~m~ntiert h~t. >• · ·· Disclaimer Dieser Bericht ist streng vertraulich und nur für die interne, vertrauliche Verwendung beim Auftraggeber bestimmt. Der Empfänger verpflichtet sich, für die Geheimhaltung der streng vertraulichen Inhalte im Sinne der Organisation Sorge zu tragen. Der Empfänger übernimmt die Verantwortung für die weitere Verteilung des Dokuments. Bei diesem konkreten Projekt wurde ein Timebox-Ansatz zur Ermittlung des Aufwands herangezogen. Dies bedeutet, dass SEC Consult lediglich innerhalb des vereinbarten Zeitfensters Schwachstellen identifizieren und dokumentieren kann. Aus diesem Grund kann aus der Überprüfung in diesem Projekt keinerlei Anspruch auf Vollständigkeit der in diesem Bericht dokumentierten Sicherheitslücken abgeleitet werden. Des Weiteren stellt die Sicherheitsüberprüfung eine Augenblicksbetrachtung zum Zeitpunkt der Überprüfung dar. Eine Bewertung des zukünftigen Sicherheitsniveaus oder möglicher zukünftigen Risikoschwachstellen kann davon nicht abgeleitet werden. Im Zuge des Audits wurden auf Systemen des Auftraggebers im Scope, falls erforderlich, lokale Dateien erstellt (z.B. temporäre Dateien, Log-Dateien, oder vom Auftragnehmer hochgeladene Programme zur Ausnutzung von etwaigen Schwachstellen). Dies geschieht, falls erforderlich, entweder manuell oder automatisiert durch Schwachstellenscanner. Diese Dateien wurden nach dem Audit soweit dem Auftragnehmer möglich entfernt. Eine vollständige Entfernung ist jedoch bedingt durch das Vorgehen in einem Sicherheitsaudit (z.B. fehlender Systemzugriff oder keine ausreichenden Rechte) nicht immer möglich. Es können daher ausgewählte dieser lokalen Dateien auch nach Beendigung des Auftrags vorhanden sein, die bei Bedarf vom Auftraggeber selbst zu entfernen sind. © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 4 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

ADVISOR fO!l YOVR INl'ORMAHON StCllllliY Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: I. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 1.2 Empfohlene Maßnahmen Aufgrund der Ergebnisse der Sicherheitsüberprüfung hat SEC Consult folgende Maßnahmen als sinnvoll eingestuft. 1.2.1 Maßnahmen mit unmittelbarem Handlungsbedarf 1. Behebung der in diesem Report aufgezeigten Sicherheitslücken. Im Rahmen der Sicherheitsüberprüfung wurden mehrere Schwachstellen gefunden. Diese Schwachstellen sollten ehestmöglich behoben werden. Lösungsansätze für die einzelnen Lücken finden sich am Ende der jeweiligen Detailbeschreibung. Die Spezialisten von SEC Consult stehen Ihnen diesbezüglich gerne telefonisch oder vor Ort und 11 Hands on" im Zuge unserer „Care and Repair" - Services zur Verfügung. 1.2.2 Weiterführende Maßnahmen 1. Abnahme Tests bei Eigenentwicklungen. Jedes System sollte vor Produktivsetzung einer Sicherheitsüberprüfung unterzogen werden, die vom Umfang so gewählt werden sollte, dass kritische Applikationen gründlicher überprüft werden als weniger kritische. Da bei selbstentwickelten Applikationen der Source Code zur Verfügung steht, empfehlen sich für kritische Applikationen Glassbox Test bzw. Source Code Reviews. Durch die Durchführung vor Produktivsetzung wird das Risiko drastisch reduziert und eventuelle Down-Times vermieden. 2. Zyklische externe Sicherheitsüberprüfungen. Im laufe der Zeit werden immer neue Schwachstellen und Angriffsvektoren bekannt auf die proprietäre Software nicht überprüft wurde. Eine zyklische Durchführung von externen Sicherheitsüberprüfungen kann auf mittlere Sicht das hohe Sicherheitsniveau einer Anwendung halten. 3. Überprüfung der in diesem Test nicht berücksichtigten Systeme. Die Sicherheit des Gesamtsystems ist in vielen Fällen vom schwächsten Glied abhängig. Selbst ein Server, der als nicht kritisch eingestuft wird, kann es einem Angreifer beispielsweise ermöglichen, über die Firewall hinwegzukommen und andere Systeme von intern zu attackieren. Daher ist es sinnvoll, in regelmäßigen Abständen den gesamten IP Range des Unternehmens zu testen. 4. Source Code Audit von kritischen Applikationen. Besonders kritische Applikationen, die beispielsweise wichtige Informationen verwalten, können mittels eines Source Code Audits besonders detailliert überprüft werden. So können auch Schwachstellen gefunden werden, die in einem Blackbox-Audit nur schwer zu finden sind. 5. Stresstest der IT Infrastruktur und Applikationen zur Vorbeugung gegen (D}DoS Attacken. Denial of Service bzw. Distributed Denial of Service Attacken können massive Schäden für Unternehmen verursachen. Mit Hilfe von Stresstests kann festgestellt werden, ob die Infrastruktur bzw. die Anwendungen solchen Angriffen standhalten können und ob die etablierten Prozesse für DoS Attacken funktionieren. © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 5 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

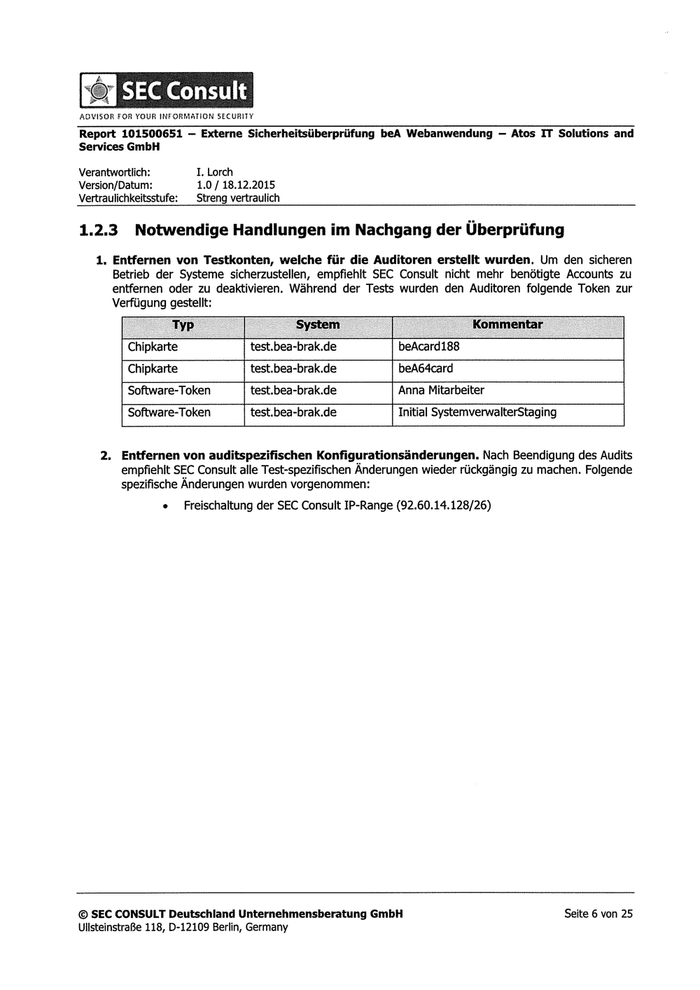

AOVISOR fO!l YOUR IN!ORMMION 5ECUAllY Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: 1. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 1.2.3 Notwendige Handlungen im Nachgang der Überprüfung 1. Entfernen von Testkonten, welche für die Auditoren erstellt wurden. Um den sicheren Betrieb der Systeme sicherzustellen, empfiehlt SEC Consult nicht mehr benötigte Accounts zu entfernen oder zu deaktivieren. Während der Tests wurden den Auditoren folgende Token zur Verfügung gestellt: Chipkarte test.bea-brak.de beAcard188 Chipkarte test.bea-brak.de beA64card Software-Token test.bea-brak.de Anna Mitarbeiter Software-Token test.bea-brak.de Initial SystemverwalterStaging 2. Entfernen von auditspezifischen Konfigurationsänderungen. Nach Beendigung des Audits empfiehlt SEC Consult alle Test-spezifischen Änderungen wieder rückgängig zu machen. Folgende spezifische Änderungen wurden vorgenommen: • Freischaltung der SEC Consult IP-Range (92.60.14.128/26) © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 6 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

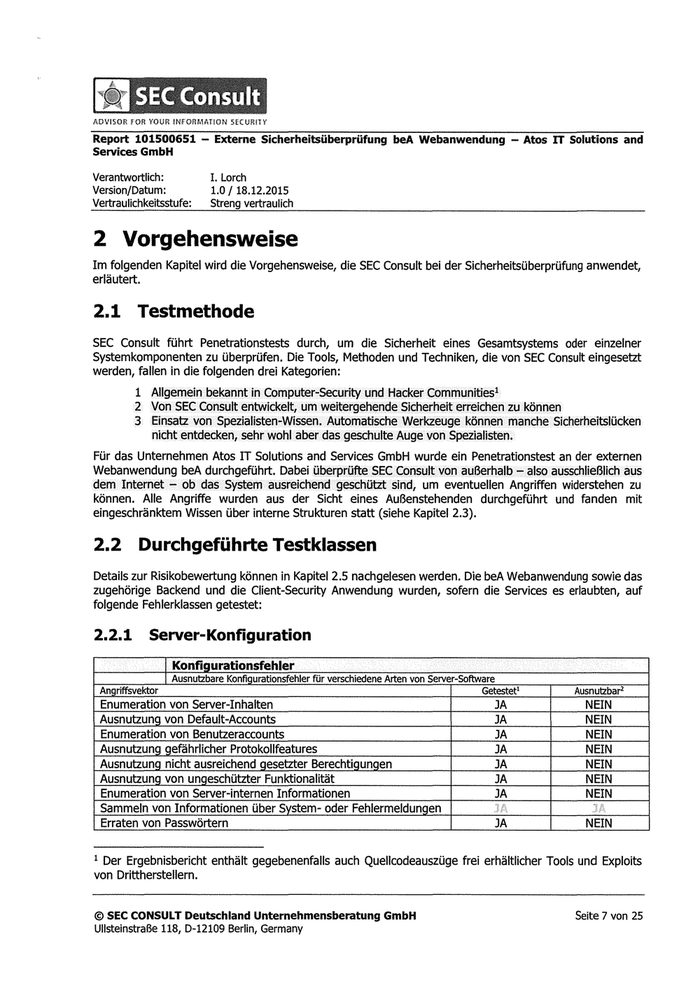

AIJVISOR !'Oll YOUR INIORMM!ON 5EClii'ir!Y Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: 1. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 2 Vorgehensweise Im folgenden Kapitel wird die Vorgehensweise, die SEC Consult bei der Sicherheitsüberprüfung anwendet, erläutert. 2.1 Testmethode SEC Consult führt Penetrationstests durch, um die Sicherheit eines Gesamtsystems oder einzelner Systemkomponenten zu überprüfen. Die Tools, Methoden und Techniken, die von SEC Consult eingesetzt werden, fallen in die folgenden drei Kategorien: 1 Allgemein bekannt in Computer-Security und Hacker Communities 1 2 Von SEC Consult entwickelt, um weitergehende Sicherheit erreichen zu können 3 Einsatz von Spezialisten-Wissen. Automatische Werkzeuge können manche Sicherheitslücken nicht entdecken, sehr wohl aber das geschulte Auge von Spezialisten. Für das Unternehmen Atos IT Solutions and Services GmbH wurde ein Penetrationstest an der externen Webanwendung beA durchgeführt. Dabei überprüfte SEC Consult von außerhalb - also ausschließlich aus dem Internet - ob das System ausreichend geschützt sind, um eventuellen Angriffen widerstehen zu können. Alle Angriffe wurden aus der Sicht eines Außenstehenden durchgeführt und fanden mit eingeschränktem Wissen über interne Strukturen statt (siehe Kapitel 2.3). 2.2 Durchgeführte Testklassen Details zur Risikobewertung können in Kapitel 2.5 nachgelesen werden. Die beA Webanwendung sowie das zugehörige Backend und die Client-Security Anwendung wurden, sofern die Services es erlaubten, auf folgende Fehlerklassen getestet: 2.2.1 Server-Konfiguration 1 Konfiaurationsfehler 1 Ausnutzbare Konfiourationsfehler für verschiedene Arten von Server-Software Angriffsvektor Getestet1 Ausnutzbar2 Enumeration von Server-Inhalten JA NEIN Ausnutzung von Default-Accounts JA NEIN Enumeration von Benutzeraccounts JA NEIN Ausnutzung gefährlicher Protokollfeatures JA NEIN Ausnutzung nicht ausreichend gesetzter Berechtigungen JA NEIN Ausnutzung von ungeschützter Funktionalität JA NEIN Enumeration von Server-internen Informationen JA NEIN sammeln von Informationen über System- oder Fehlermeldungen }t :; "· Erraten von Passwörtern JA NEIN 1 Der Ergebnisbericht enthält gegebenenfalls auch Quellcodeauszüge frei erhältlicher Tools und Exploits von Drittherstellern. © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 7 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

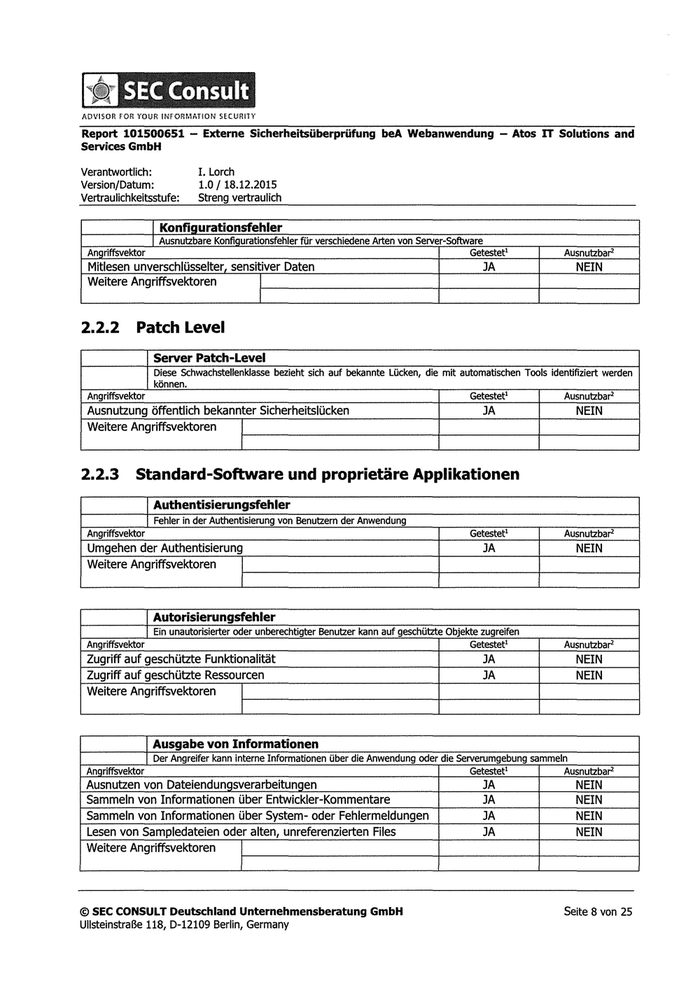

/\üVISOR fOil YOUR INfORMAT!ON SECLIAl1'f Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: I. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 1 Konfiaurationsfehler 1 Ausnutzbare Kontiourationsfehler für verschiedene Arten von Server-Software Angriffsvektor Getestet1 Ausnutzbar2 Mitlesen unverschlüsselter, sensitiver Daten JA NEIN Weitere Angriffsvektoren 1 1 2.2.2 Patch Level Server Patch-Level Diese Schwachstellenklasse bezieht sich auf bekannte Lücken, die mit automatischen Tools identifiziert werden können. Angriffsvektor Getestet1 Ausnutzbar2 Ausnutzung öffentlich bekannter Sicherheitslücken JA NEIN Weitere Angriffsvektoren 1 1 2.2.3 Standard-Software und proprietäre Applikationen 1 Authentisierungsfehler 1 Fehler in der Authentisierung von Benutzern der Anwendung Angriffsvektor Getestet1 Ausnutzbar2 Umgehen der Authentisierung JA NEIN Weitere Angriffsvektoren 1 1 1 Autorisierungsfehler 1 Ein unautorisierter oder unberechtigter Benutzer kann auf geschützte Objekte zugreifen Angriffsvektor Getestet1 Ausnutzbar2 Zugriff auf geschützte Funktionalität JA NEIN Zugriff auf geschützte Ressourcen JA NEIN Weitere Angriffsvektoren 1 1 1 Ausgabe von Informationen 1 Der Angreifer kann interne Informationen über die Anwendung oder die Serverumgebung sammeln Anoriffsvektor Getestet1 Ausnutzbar2 Ausnutzen von Dateiendunosverarbeitunoen JA NEIN Sammeln von Informationen über Entwickler-Kommentare JA NEIN Sammeln von Informationen über System- oder Fehlermeldungen JA NEIN Lesen von Sampledateien oder alten, unreferenzierten Files JA NEIN Weitere Angriffsvektoren 1 1 © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 8 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

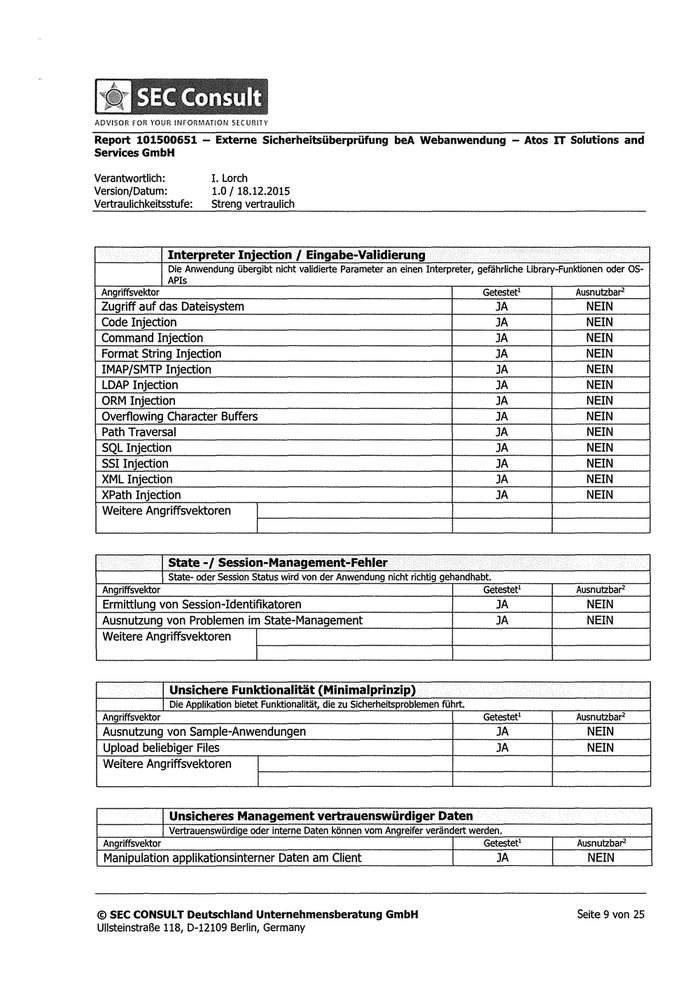

AlWISOR fOR YOUR !NfORMATION SEClHHH Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: I. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich Interpreter Injection / Eingabe-Validierung Die Anwendung übergibt nicht validierte Parameter an einen Interpreter, gefährliche Library-Funktionen oder OS- APis Angriffsvektor Getestet1 Ausnutzbar2 Zugriff auf das Dateisystem JA NEIN Code Injection JA NEIN Command Injection JA NEIN Format String Injection JA NEIN IMAP/SMTP Injection JA NEIN LDAP Injection JA NEIN ORM Injection JA NEIN Overflowing Character Buffers JA NEIN Path Traversal JA NEIN SQL Injection JA NEIN SSI Injection JA NEIN XML Injection JA NEIN XPath Injection JA NEIN Weitere Angriffsvektoren 1 1 1 State-/ Session-Management-Fehler 1 State- oder Session Status wird von der Anwendung nicht richtig gehandhabt. 1 Angriffsvektor Getestet Ausnutzbar2 Ermittlung von Session-Identifikatoren JA NEIN Ausnutzung von Problemen im State-Management JA NEIN Weitere Angriffsvektoren 1 1 1 Unsichere Funktionalität (Minimalprinzip} 1 Die Applikation bietet Funktionalität, die zu Sicherheitsproblemen führt. Angriffsvektor Getestet1 Ausnutzbar2 Ausnutzung von Sample-Anwendungen JA NEIN Upload beliebiger Files JA NEIN Weitere Angriffsvektoren 1 1 1 Unsicheres Management vertrauenswürdiger Daten 1 Vertrauenswürdige oder interne Daten können vom Angreifer verändert werden. 1 Angriffsvektor 1 Getestet 1 Ausnutzbar2 Manipulation applikationsinterner Daten am Client 1 JA 1 NEIN © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 9 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

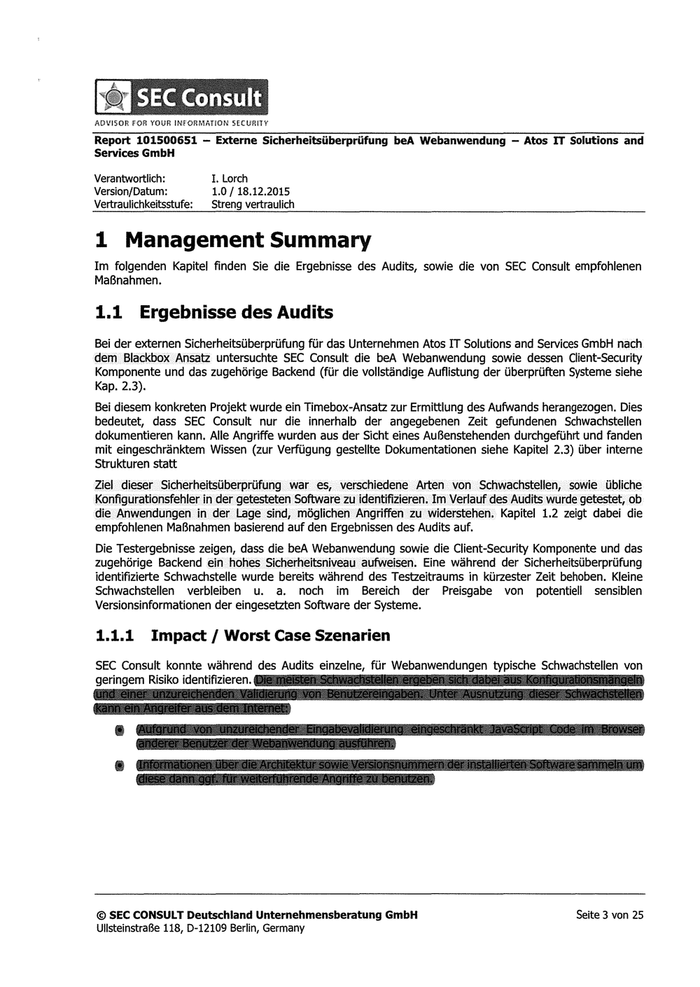

/!.011150!! fO!l YOUR INHlAr.11\TION 5ECU!ll1Y Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: 1. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich Lesen applikationsinternen oder vertraulicher Daten am Client JA NEIN Weitere Angriffsvektoren 1 1 1 Unsichere Algorithmen 1 Der Einsatz unsicherer Alaorithmen erlaubt die Kompromittierung sensitiver Informationen Anariffsvektor Getestet1 Ausnutzbar2 Ausnutzung schwacher Verschlüsselungsalgorithmen JA NEIN Ausnutzung schwacher Zufallszahlengeneratoren JA NEIN Weitere Angriffsvektoren 1 1 1 Verwundbarkeit durch Denial-of-Service 1 Das Service kann durch den Angreifer unbenutzbar gemacht werden. Angriffsvektor Getestet1 Ausnutzbar2 Aufbrauchen limitiert verfügbarer Ressourcen NEIN NEIN Aussperren von Benutzeraccounts JA NEIN Weitere Angriffsvektoren 1 1 Verwundbarkeit gegenüber dient-seitigen Attacken (Web Browser) Diese Schwachstellenklasse bezieht sich auf Webapplikationen. Benutzer der Anwendung werden zum Ziel dieser Anariffe. Angriffsvektor Getestet1 Ausnutzbar2 Cross-Site Request Forgery (XSRF) JA NEIN HTML Injection / Cross-Site Scripting (XSS) JA NEIN 3 HTTP Response Splitting / header injection JA NEIN Frame Spoofing JA NEIN Session Fixation JA NEIN Weitere Angriffsvektoren 1 1 1Getestet: Der Angriffsvektor wurde in dieser Überprüfung von SEC Consult getestet. 2 Ausnutzbar: Der Angriffsvektor wurde in dieser Überprüfung als ausnutzbare Schwachstelle identifiziert. 3Hier existiert ein theoretischer Angriffsvektor, welcher jedoch aufgrund von Beschränkungen aktuell nicht ausnutzbar ist (siehe Kapitel 5.1.5). © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 10 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany