BSI-Standard 200-1

Dieses Dokument ist Teil der Anfrage „Sicherheit des Bürgerportals“

FR Bundesamt für Sicherheit in der Informationstechnik BSI-Standard 200-1 Managementsysteme für Informationssicherheit (ISMS) www.bsi.bund.de/grundschutz Version 1.0

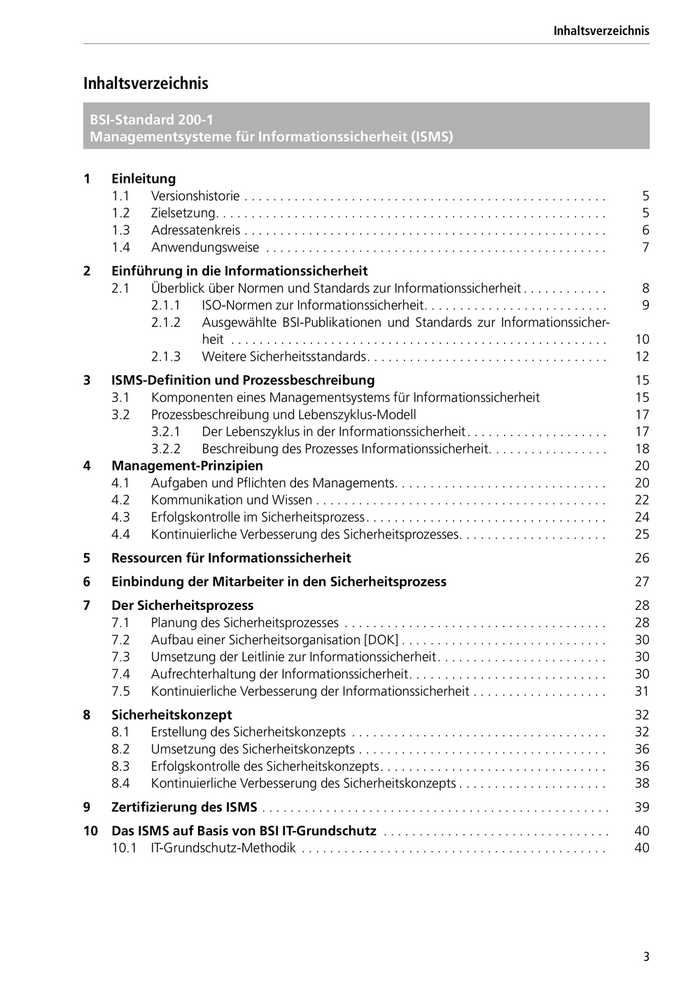

Inhaltsverzeichnis Inhaltsverzeichnis BSI-Standard 200-1 Managementsysteme für Informationssicherheit (ISMS) 1 Einleitung 1.1 Versionshistorie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5 1.2 Zielsetzung. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5 1.3 Adressatenkreis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6 1.4 Anwendungsweise . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7 2 Einführung in die Informationssicherheit 2.1 Überblick über Normen und Standards zur Informationssicherheit . . . . . . . . . . . . 8 2.1.1 ISO-Normen zur Informationssicherheit. . . . . . . . . . . . . . . . . . . . . . . . . . 9 2.1.2 Ausgewählte BSI-Publikationen und Standards zur Informationssicher heit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10 2.1.3 Weitere Sicherheitsstandards. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12 3 ISMS-Definition und Prozessbeschreibung 15 3.1 Komponenten eines Managementsystems für Informationssicherheit 15 3.2 Prozessbeschreibung und Lebenszyklus-Modell 17 3.2.1 Der Lebenszyklus in der Informationssicherheit . . . . . . . . . . . . . . . . . . . . 17 3.2.2 Beschreibung des Prozesses Informationssicherheit. . . . . . . . . . . . . . . . . 18 4 Management-Prinzipien 20 4.1 Aufgaben und Pflichten des Managements. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20 4.2 Kommunikation und Wissen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22 4.3 Erfolgskontrolle im Sicherheitsprozess. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24 4.4 Kontinuierliche Verbesserung des Sicherheitsprozesses. . . . . . . . . . . . . . . . . . . . . 25 5 Ressourcen für Informationssicherheit 26 6 Einbindung der Mitarbeiter in den Sicherheitsprozess 27 7 Der Sicherheitsprozess 28 7.1 Planung des Sicherheitsprozesses . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28 7.2 Aufbau einer Sicherheitsorganisation [DOK] . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30 7.3 Umsetzung der Leitlinie zur Informationssicherheit. . . . . . . . . . . . . . . . . . . . . . . . 30 7.4 Aufrechterhaltung der Informationssicherheit. . . . . . . . . . . . . . . . . . . . . . . . . . . . 30 7.5 Kontinuierliche Verbesserung der Informationssicherheit . . . . . . . . . . . . . . . . . . . 31 8 Sicherheitskonzept 32 8.1 Erstellung des Sicherheitskonzepts . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32 8.2 Umsetzung des Sicherheitskonzepts . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36 8.3 Erfolgskontrolle des Sicherheitskonzepts. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36 8.4 Kontinuierliche Verbesserung des Sicherheitskonzepts . . . . . . . . . . . . . . . . . . . . . 38 9 Zertifizierung des ISMS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39 10 Das ISMS auf Basis von BSI IT-Grundschutz . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40 10.1 IT-Grundschutz-Methodik . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40 3

Inhaltsverzeichnis 10.2 Der Sicherheitsprozess nach IT-Grundschutz . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40 10.2.1 Integrierte Risikobewertung im IT-Grundschutz. . . . . . . . . . . . . . . . . . . . 41 10.2.2 Sicherheitskonzeption . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43 11 Anhang . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47 11.1 Literaturverzeichnis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47 4

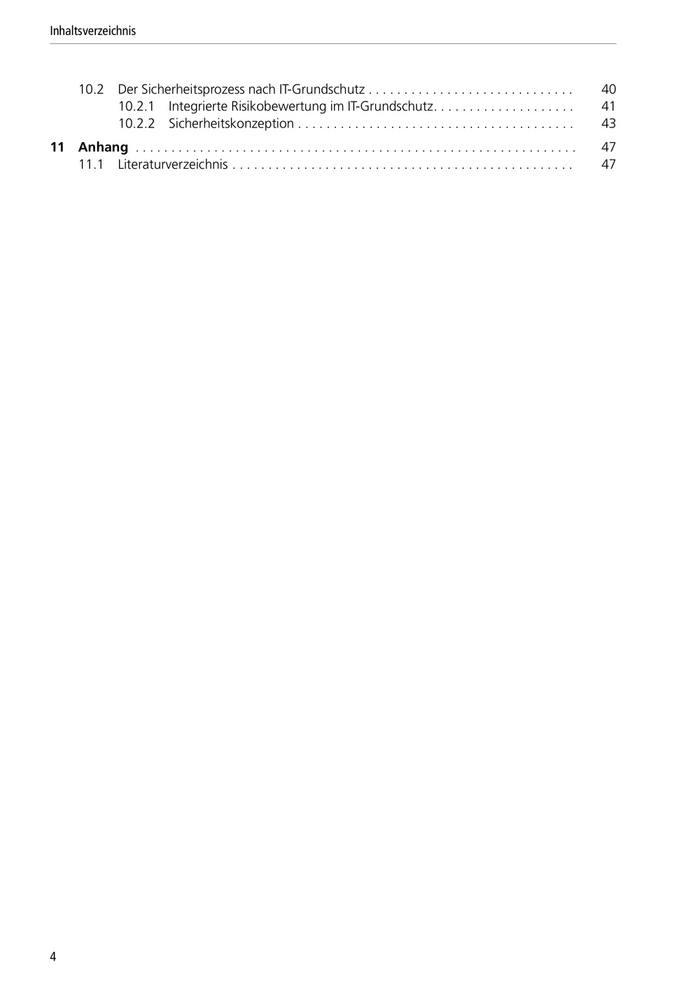

1 Einleitung BSI-Standard 200-1 1 Einleitung 1.1 Versionshistorie Der BSI-Standard 200-1 löst den BSI-Standard 100-1 ab. Stand Version Änderungen April 2017 CD 1.0 Aktualisierung basierend auf BSI-Standard 100-1 • Anpassungen an Fortschreibung der ISO-Normen • Anpassungen an BSI-Standard 200-2 (IT-Grundschutz-Methodik) Oktober 2017 V 1.0 Anwenderkommentare eingearbeitet • im Wesentlichen sprachliche Präzisierungen • Unterscheidung zwischen Norm und Standard 1.2 Zielsetzung Die zunehmende Digitalisierung und Vernetzung der Arbeitswelt stellt Unternehmen und Behörden heute vor grundlegende Herausforderungen. Zugleich gestaltet sich die Bedrohungslage für die In formationssicherheit in Unternehmen und Behörden sehr dynamisch und vielfältig. Um Geschäftspro zesse oder Fachaufgaben mittels IT, offline oder online, sicher betreiben zu können und damit auch langfristig wettbewerbsfähig zu sein, müssen Institutionen sich zunehmend besser hinsichtlich Fragen der Informationssicherheit aufstellen. Die Entwicklungen in der Informationstechnik erfolgen heute in immer kürzer werdenden Innovationszyklen. Zugleich zeichnen sich die technischen Systeme durch eine steigende Komplexität aus. In immer mehr Bereichen des öffentlichen sowie des Geschäftslebens wächst die Abhängigkeit von funktionierender Technik. Die Vernetzung und Steuerung von Industrie anlagen, Smart Home, Internet of Things und Connected Cars werden Sicherheitsexperten und An wender in den kommenden Jahren vor weitere Herausforderungen stellen. Die Leitung von Institutio nen muss sich inzwischen zunehmend mit der Frage befassen, welche Auswirkungen z. B. ein Cy ber-Angriff mit sich bringen kann. Neben der eigenen Institution können auch Kunden, Lieferanten und Geschäftspartner sowie weitere Gruppen betroffen sein. Daher ist ein geplantes und organisier tes Vorgehen aller Beteiligten notwendig, um ein angemessenes und ausreichendes Sicherheitsniveau aufzubauen, aufrechtzuerhalten sowie kontinuierlich verbessern zu können. In der Praxis erweist es sich oft als schwierig, ein angemessenes und ausreichendes Sicherheitsniveau aufzubauen sowie langfristig aufrechtzuerhalten. Fehlende Ressourcen und knappe Budgets stellen verbunden mit der zunehmenden Komplexität der IT-Systeme die Verantwortlichen ständig vor neue Herausforderungen. Aufgrund der kürzer werdenden Entwicklungszyklen müssen auch bewährte Sicherheitsmechanismen stetig angepasst oder sogar neu konzipiert werden. Eine statische Lösung kann auf lange Sicht kein angemessenes Sicherheitsniveau gewährleisten. Die verbreitete Ansicht, Sicherheitsmaßnahmen seien zwangsläufig mit hohen Investitionen in Sicherheitstechnik und hoch spezialisierte Sicherheitsexperten verbunden, ist jedoch falsch. Zu den wichtigsten Erfolgsfaktoren zählen ein gesunder Menschenverstand, durchdachte organisatorische Regelungen und zuverlässige, gut informierte Mitarbeiter, die selbstständig und routiniert Sicherheitserfordernisse umsetzen. Die Erstellung und Umsetzung eines wirksamen Sicherheitskonzepts muss deshalb jedoch nicht zwangs 5

1.3 Adressatenkreis läufig unbezahlbar sein und die wirksamsten Maßnahmen können sich als überraschend einfach er weisen. Sicherheit muss daher ein integraler Bestandteil von Planung, Konzeption und Betrieb von Geschäfts prozessen und der Informationsverarbeitung sein. Daher müssen auch umfangreiche organisatorische und personelle Maßnahmen getroffen werden. Ein Informationssicherheitsmanagement auf der Basis von IT-Grundschutz enthält neben technischen auch infrastrukturelle, organisatorische und personelle Aspekte: Nur ein ganzheitlicher Ansatz zur Erhöhung der Informationssicherheit kann eine nachhaltige Wirkung auf allen Ebenen erzielen. Ein angemessenes Sicherheitsniveau ist in erster Linie abhängig vom systematischen Vorgehen und erst in zweiter Linie von einzelnen technischen Maßnahmen. Die folgenden Überlegungen verdeutli chen diese These und die Bedeutung der Leitungsebene im Sicherheitsprozess: • Die Leitungsebene trägt die Verantwortung dafür, dass gesetzliche Regelungen und Verträge mit Dritten eingehalten werden und dass wichtige Geschäftsprozesse störungsfrei ablaufen. • Die Leitungsebene ist diejenige Instanz, die über den Umgang mit Risiken entscheidet. • Informationssicherheit hat Schnittstellen zu vielen Bereichen einer Institution und betrifft wesent liche Geschäftsprozesse und Aufgaben. Nur die Leitungsebene kann daher für eine reibungslose Integration des Informationssicherheitsmanagements in bestehende Organisationsstrukturen und Prozesse sorgen. • Die Leitungsebene ist zudem für den wirtschaftlichen Einsatz von Ressourcen verantwortlich. Der Leitungsebene kommt daher eine hohe Verantwortung für die Informationssicherheit zu. Fehlen de Steuerung, eine ungeeignete Sicherheitsstrategie oder falsche Entscheidungen können sowohl durch Sicherheitsvorfälle als auch durch verpasste Chancen und Fehlinvestitionen weitreichende ne gative Auswirkungen haben. Eine intensive Beteiligung der Führungsebene ist somit unerlässlich: In formationssicherheit ist Chefsache! Dieser Standard beschreibt daher im Folgenden Schritt für Schritt, wie ein erfolgreiches Informations sicherheitsmanagement aufgebaut sein kann und welche Aufgaben der Leitungsebene in Behörden und Unternehmen dabei zufallen. 1.3 Adressatenkreis Dieser BSI-Standard 200-1 richtet sich primär an Verantwortliche für die Informationssicherheit, Si cherheitsbeauftragte, -experten, -berater und alle Interessierten, die mit dem Management von In formationssicherheit betraut sind. Er ist zugleich eine sinnvolle Grundlage für die Verantwortlichen für IT und Industrial Control Systems (ICS), Führungskräfte und Projektmanager, die dafür Sorge tragen, dass Aspekte des Informationssicherheitsmanagements in ihrer Institution bzw. in ihren Projekten ausreichend berücksichtigt werden. Die Informationssicherheit effizient zu managen, ist nicht nur für große Institutionen, sondern auch für kleine und mittlere Behörden und Unternehmen sowie Selbstständige ein wichtiges Thema. Wie ein geeignetes Managementsystem für Informationssicherheit aussieht, hängt von der Größe der In stitution ab. Dieser Standard mit den praxisorientierten Empfehlungen des IT-Grundschutzes hilft Ver antwortlichen, die die Informationssicherheit in ihrem jeweiligen Einflussbereich verbessern möchten. Im Folgenden werden immer wieder Hinweise gegeben, wie die Empfehlungen dieses Standards je nach Größe einer Institution bedarfsgerecht angepasst werden können. 6

1 Einleitung BSI-Standard 200-1 1.4 Anwendungsweise Der vorliegende Standard beschreibt, wie ein Informationssicherheitsmanagementsystem (ISMS) auf gebaut werden kann. Ein Managementsystem umfasst alle Regelungen, die für die Steuerung und Lenkung der Institution sorgen und somit zur Zielerreichung beitragen. Ein Managementsystem für Informationssicherheit legt somit fest, mit welchen Instrumenten und Methoden die Leitungsebene einer Institution die auf Informationssicherheit ausgerichteten Aufgaben und Aktivitäten nachvoll ziehbar lenken kann. Dieser BSI-Standard beantwortet unter anderem folgende Fragen: • Was sind die Erfolgsfaktoren beim Management von Informationssicherheit? • Wie kann der Sicherheitsprozess vom verantwortlichen Management gesteuert und überwacht werden? • Wie werden Sicherheitsziele und eine angemessene Sicherheitsstrategie entwickelt? • Wie werden Sicherheitsmaßnahmen ausgewählt und Sicherheitskonzepte erstellt? • Wie kann ein einmal erreichtes Sicherheitsniveau dauerhaft erhalten und verbessert werden? Dieser Management-Standard stellt übersichtlich die wichtigsten Aufgaben des Sicherheitsmanage ments dar. Bei der Umsetzung dieser Empfehlungen hilft das BSI mit der Methodik des IT-Grundschut zes. Der IT-Grundschutz gibt für Institutionen verschiedener Größen und Arten Schritt-für-Schritt-An leitungen für die Entwicklung eines Informationssicherheitsmanagements in der Praxis und nennt konkrete Maßnahmen für alle Aspekte der Informationssicherheit. Die Methodik des IT-Grundschut zes wird im BSI-Standard 200-2 (siehe [BSI2]) beschrieben und ist so gestaltet, dass ein sowohl im Hinblick auf die Bedrohungslage als auch die Geschäftsziele angemessenes Sicherheitsniveau erreicht werden kann. Ergänzend dazu werden im IT-Grundschutz-Kompendium Anforderungen für die prak tische Implementierung des angemessenen Sicherheitsniveaus formuliert. Wenn in diesem Standard der Begriff „IT-System“ verwendet wird, sind damit nicht nur „klassische“ IT-Systeme, wie zum Beispiel Server, Arbeitsplatzrechner, Smartphones oder Netzkomponenten, ge meint. Der Begriff „IT-Systeme“ schließt hier auch Industrial Control Systems (ICS) ebenso wie Kom ponenten aus dem Bereich Internet of Things (IoT) mit ein. 7

2.1 Überblick über Normen und Standards zur Informationssicherheit 2 Einführung in die Informationssicherheit Was ist Informationssicherheit? Informationssicherheit hat das Ziel, Informationen jeglicher Art und Herkunft zu schützen. Dabei kön nen Informationen auf Papier, in IT-Systemen oder auch in den Köpfen der Benutzer gespeichert sein. IT-Sicherheit als Teilmenge der Informationssicherheit konzentriert sich auf den Schutz elektronisch gespeicherter Informationen und deren Verarbeitung. Die klassischen Grundwerte der Informationssicherheit sind Vertraulichkeit, Integrität und Verfügbar keit. Viele Anwender beziehen in ihre Betrachtungen weitere Grundwerte ein. Dies kann je nach den individuellen Anwendungsfällen auch sehr hilfreich sein. Weitere generische Oberbegriffe der Infor mationssicherheit sind beispielsweise Authentizität, Verbindlichkeit, Zuverlässigkeit, Resilienz und Nichtabstreitbarkeit. Die Sicherheit von Informationen wird nicht nur durch vorsätzliche Handlungen bedroht (z. B. Schad software, Abhören der Kommunikation, Diebstahl von Rechnern). Die folgenden Beispiele verdeutli chen dies: • Durch höhere Gewalt (z. B. Feuer, Wasser, Sturm, Erdbeben) werden Datenträger und IT-Systeme in Mitleidenschaft gezogen oder der Zugang zum Rechenzentrum versperrt. Dokumente, IT-Systeme oder Dienste stehen nicht mehr wie gewünscht zur Verfügung. • Nach einem missglückten Software-Update funktionieren Anwendungen nicht mehr oder Daten werden unbemerkt verändert. • Ein wichtiger Geschäftsprozess verzögert sich, weil die einzigen Mitarbeiter, die mit der Anwen dungssoftware vertraut sind, erkrankt sind. • Vertrauliche Informationen werden versehentlich von einem Mitarbeiter an Unbefugte weiterge geben, weil Dokumente oder Dateien nicht als „vertraulich“ gekennzeichnet waren. Wortwahl: IT-Sicherheit versus Informationssicherheit und Cyber-Sicherheit Da die elektronische Verarbeitung von Informationen in nahezu allen Lebensbereichen allgegenwär tig ist, scheint die Unterscheidung, ob Informationen mit Informationstechnik, mit Kommunikations technik oder auf Papier verarbeitet werden, nicht mehr zeitgemäß. Der Begriff der Informationssicher heit statt IT-Sicherheit ist daher umfassender und besser geeignet. Es sollte jedoch beachtet werden, dass in der (Forschungs-)Literatur oftmals noch der Begriff „IT-Sicherheit“ verwendet wird (unter an derem, weil dieser kürzer ist), auch wenn häufig „Informationssicherheit“ gemeint ist. Das Aktions feld der klassischen IT-Sicherheit wird unter dem Begriff „Cyber-Sicherheit“ auf den gesamten Cy ber-Raum ausgeweitet. Dieser umfasst sämtliche mit dem Internet und vergleichbaren Netzen ver bundene Informationstechnik und schließt darauf basierende Kommunikation, Anwendungen, Prozesse und verarbeitete Informationen mit ein. 2.1 Überblick über Normen und Standards zur Informationssicherheit Im Bereich der Informationssicherheit haben sich verschiedene Normen und Standards entwickelt, bei denen teilweise andere Zielgruppen oder Themenbereiche im Vordergrund stehen. Der Einsatz von Sicherheitsnormen und -standards in Unternehmen oder Behörden verbessert nicht nur das Sicher heitsniveau, er erleichtert auch die Abstimmung zwischen verschiedenen Institutionen darüber, wel 8

2 Einführung in die Informationssicherheit BSI-Standard 200-1 che Sicherheitsmaßnahmen in welcher Form umzusetzen sind. Der folgende Überblick zeigt die Aus richtungen der wichtigsten Normen und Standards. 2.1.1 ISO-Normen zur Informationssicherheit Innerhalb der internationalen Normungsorganisationen ISO und IEC werden die Normen zur Informa tionssicherheit in der 2700x-Reihe zusammengeführt, die stetig wächst. International werden diese Normen als Standards bezeichnet. Ein Teil dieser internationalen Standards liegt auch in Übersetzun gen als DIN-Normen vor. Die wesentlichen Normen der ISO-/IEC-2700x-Reihe sind: ISO/IEC 27000 (Information security management systems – Overview and vocabulary) Diese Norm gibt einen Überblick über Managementsysteme für Informationssicherheit (ISMS) und über die Zusammenhänge der verschiedenen Normen der ISO-/IEC-2700x-Familie. Hier finden sich außerdem die grundlegenden Begriffe und Definitionen für ISMS. ISO/IEC 27001 (Information security management systems – Requirements) Die ISO-Norm 27001 ist eine internationale Norm zum Management von Informationssicherheit, die auch eine Zertifizierung ermöglicht. ISO/IEC 27001 gibt auf ca. neun Seiten normative Vorgaben zur Einführung, dem Betrieb und der Verbesserung eines dokumentierten Informationssicherheitsmana gementsystems. In einem normativen Anhang werden mehr als 100 Maßnahmen (Controls) aufge führt, die unter Berücksichtigung der relevanten Risiken ausgewählt werden sollten. Die Leser erhal ten allerdings keine Hilfe im Hinblick auf die Umsetzung in der Praxis. Bisher orientierten sich die Anforderungen der ISO/IEC 27001 an einem Lebenszyklusmodell, das nach der englischen Benennung der einzelnen Phasen („Plan“, „Do“, „Check“, „Act“) auch als PDCA-Zy klus bezeichnet wird. Um mit dem Annex SL (Leitfaden für die Entwicklung und Überarbeitung von ISO-Normen für Managementsysteme) kompatibel zu sein, ist bei der Überarbeitung der ISO/IEC 27001 auf eine explizite Nennung des PDCA-Zyklus verzichtet worden. Dadurch soll deutlich gemacht werden, dass die Reihenfolge der einzelnen Anforderungen in der Norm keinen Rückschluss auf deren jeweilige Wichtigkeit oder die Reihenfolge ihrer Umsetzung gibt. Alle Aktivitäten zum Aufbau und Betrieb eines ISMS lassen sich jedoch weiterhin nach dem PDCA-Zyklus durchführen. ISO/IEC 27002 (Code of practice for information security controls) Diese Norm unterstützt bei der Auswahl und Umsetzung der in der ISO/IEC 27001 beschriebenen Maßnahmen, um ein funktionierendes Sicherheitsmanagement aufzubauen und in der Institution zu verankern. Die dafür geeigneten Sicherheitsmaßnahmen werden auf den 90 Seiten der Norm ISO/ IEC 27002 beschrieben. Die Empfehlungen sind in erster Linie für die Management-Ebene gedacht und enthalten daher kaum konkrete technische Hinweise. Die Umsetzung der Sicherheitsempfehlun gen der ISO/IEC 27002 ist eine von vielen Möglichkeiten, die Anforderungen der ISO-Norm 27001 zu erfüllen. ISO/IEC 27004 (Monitoring, measurement, analysis and evaluation) Die ISO-Norm 27004 behandelt die Bewertung der Umsetzung und der Wirksamkeit eines ISMS an hand verschiedener Kenngrößen. ISO/IEC 27005 (Information security risk management) Diese Norm enthält Rahmenempfehlungen zum Risikomanagement für Informationssicherheit. Unter anderem unterstützt sie bei der Umsetzung der Anforderungen aus ISO/IEC 27001. Hierbei wird al lerdings keine spezifische Methode für das Risikomanagement vorgegeben. Diese Norm basiert wie derum wesentlich auf der Norm ISO/IEC 31000 Risk management – Principles and guidelines on im 9

2.1 Überblick über Normen und Standards zur Informationssicherheit plementation (siehe [31000]). In der unterstützenden Norm ISO/IEC 31010 Risk assessment techni ques (siehe [31010]) wird beschrieben, wie die Risikobeurteilung in ein Risikomanagementsystem integriert werden kann und wie Risiken identifiziert, eingeschätzt, bewertet und behandelt werden können. Der Anhang B von ISO 31010 gibt einen ausführlichen Überblick über Methoden zur Risiko beurteilung; hier werden insgesamt 31 verschiedene Methoden aufgeführt. ISO/IEC 27006 (Requirements for bodies providing audit and certification of information security management systems) Die ISO-Norm 27006 spezifiziert Anforderungen an die Akkreditierung von Zertifizierungsstellen für ISMS und behandelt auch Spezifika der ISMS-Zertifizierungsprozesse. ISO/IEC 27009 (Sector-specific application of ISO/IEC 27001 – Requirements) Die ISO-Norm 27009 beschreibt, wie sektorspezifische Erweiterungen (z. B. aus den Bereichen Ener gie, Cloud Computing, Finanzen) zukünftig in ein ISMS nach ISO/IEC 27001 einfließen und dort als Anforderungen berücksichtigt werden können. Dazu sollen einzelne Maßnahmen aus dem Anhang der ISO/IEC 27001 erweitert bzw. ergänzt werden. Sektorspezifische Normen (ISO/IEC 27010 bis ISO/IEC 27019) Viele sektorspezifische Normen (z. B. ISO/IEC 27019 für den Energiesektor) werden basierend auf der ISO/IEC 27009 entwickelt. Weitere Normen der ISO-2700x-Reihe Die Normenreihe ISO 2700 x wird voraussichtlich langfristig aus den ISO-Normen 27000 bis 271xx bestehen. Alle Normen dieser Reihe behandeln verschiedene Aspekte des Sicherheitsmanagements und beziehen sich auf die Anforderungen der ISO/IEC 27001. Die weiteren Normen sollen zum bes seren Verständnis und zur praktischen Anwendbarkeit der ISO/IEC 27001 beitragen. Diese beschäfti gen sich beispielsweise mit der Umsetzung der ISO/IEC 27001 in der Praxis und mit Methoden zur Kontinuität von Geschäftsprozessen. 2.1.2 Ausgewählte BSI-Publikationen und Standards zur Informationssicherheit IT-Grundschutz Die Methodik des BSI zur Informationssicherheit ist seit 1994 der IT-Grundschutz. Der IT-Grundschutz ist eine ganzheitliche Vorgehensweise, um für Institutionen aller Arten und Größen eine angemessene Informationssicherheit umzusetzen. Mit der Kombination aus den IT-Grundschutz-Vorgehensweisen zur Basis-, Standard- und Kern-Absicherung, die im BSI-Standard 200-2 IT-Grundschutz-Methodik beschrieben sind, und dem IT-Grundschutz-Kompendium, in dem für die verschiedensten Einsatzum gebungen Sicherheitsanforderungen enthalten sind, bietet der IT-Grundschutz ein effizientes und effektives Handwerkszeug, um adäquate Maßnahmen zum sicheren Umgang mit Informationen für eine Institution auszuwählen und anzupassen. Der IT-Grundschutz ist von Anfang an darauf aus gelegt worden, dass er von den Anwendern modular an verschiedene Einsatzumgebungen angepasst werden kann. Dazu wird er vom BSI auch kontinuierlich aktualisiert und erweitert. Politische Rahmenbedingungen wie das IT-Sicherheitsgesetz, das sehr dynamische Themengebiet der Informationssicherheit sowie die zunehmend professionelleren Cyberangriffe haben den Ausschlag dafür gegeben, den IT-Grundschutz erneut grundlegend zu modernisieren. Mit den vorliegenden BSI-Standards 200-1 bis 200-3 sind hieraus weitere Vorgehensweisen hervorgegangen, die einen ab gestuften Einstieg in ein Sicherheitsmanagement ermöglichen. Ergänzt werden diese durch IT-Grund schutz-Bausteine, die im IT-Grundschutz-Kompendium zusammengefasst sind. Die Abbildung 1 ver anschaulicht die Gliederung der IT-Grundschutz-Dokumente. 10