AP2.UseCases_v1.2_geschwrzt_.pdf

Dieses Dokument ist Teil der Anfrage „Untersuchungen zum Verschlüsselungsprogramm „TrueCrypt““

· EINSTUFUNG AUFGEHOBEN VS VS NUR liÜR DEN DIENS-.:GEBRAUCW NUR fQR DEiN DIENST(;IiBRAUCM Historie Untersuchung TrueCrypt Arbeitspaket 2 Use Cases (Anwendungsfälle) - VarBion: Datum: 1.2 16. November2010 Seite 1 von 211 12010 8elt• 2 von 2:1 I 12010

VS NU~ IOQR DEN DIENS-.:GiiBR.AUCM VS NUR I"ÜR DliN DIENST~EBRAUCM 1 Einleitung Inhaltsverzeichnis 1 Einleitung .............................•............•....... ;......••.....................•.•••.......•........ ... ... ...... ... 4 1.1 Definitionen ...•..•............... :... : •.•••....................•.•.........••...•......•........................... .4 2 Anwendungsfalle ........ ................•...••....................•.•••...............................................•. 6 2.1 Schutz von VS an einem Stationaren VS-Arbeltsplatz •• , •.... .....•..••......................6 2.2 Schutz von VS an einem Mehrbenutzer-VS-Arbeltsplatz.,.....•••••.......................9 2.3 Schutz von VS an einem mobilen VS-Arbeitsplatz .........••••........................... .'.. 11 2.4 Schutz inaktiver VS-Datentragem bei VerbringunQ ...••.......•••••........................ 13 2.5 Schutz der VS bei Verlust durch Abhandenkommen I Dlebstahl. .........••••........ 15 2.6 Sicheres Löschen von Datentragern mit VS ............••........•...........•••................ 16 3 ASE_SPD.Nf0 ......•....... ...............•............•..............•.•.. .....•..•.........••••............. .... : ... . 17 3.1 Annahmen Operatlonal Environment... .......•...•.••.•...........•........••......... .... ......... 17 3.2 Organisatorische Sicherheitsrichtlinien .•....•••••.•••..•••••••••••....••••••••.••.••..•.•••••••.. •• 18 3.3 Erlauterungen ........................................... ........................................................20 3.4 Bedrohungen ....... ......................................................................,...... :................ 21 ln diesem Dokument werden die grundsätzlichen Anwendungsfälle einer Partltions- bzw. Festplattenverschlüsselung beschrieben. Hierbei wird der Anwendungsfall kurz beschrieben und dann, falls anwendbar, die folgenden Punkte dargestellt: 1. 2. 3. 4. 5. 6. 7. 8. Wer das Produkt in dem Anwendungsfall einsetzen kann (Akteure). Unter welchen Rahmenbedingungen es eingesetzt werden kann (Vorbedingungen). Welche Schutzziele erreicht werden. · Wie es eingesetzt werden kann (Zusammenspiel der Vorbedingungen. der Akteure, von Ereignissen sowie der Umgebung und der Nachbedingungen) als Standardablauf und der möglichen Alternativen. Welche Sicherheitsleistungen von einem Produkt Festplattenverschlüsselung in dem Anwendungsfall erbracht werden müssen, um die Schutzziele zu erreichen. Welche Einschrankungen gelten und welche Sicherheitsleistungen nicht erbracht werden (können), obwohl diese von einem Laien (bezüglich IT-Sicherheit) erwartet · würden. . Welche Nachbedingungen gelten. Welche anderen Anwendungsfälle in diesem Anwendungsfall verwendet werden. 1.1 Definitionen aktiv Bezeichnet den Systemstatus der Festplattenverschlüsselung: Das Betriebssystem ist gestartet Der Benutzer ist authentisiert. Die verschlüsselte Partition I Festplatte wird von der Festplattenverschlüsselung transparent entschlOsseil .. Inaktiv Bezeichnet den Systemstatus der Festplattenverschlüsselung: Die .verschlüsselte Partition I Festplatte wird zur Zeit nicht von der Festplattenverschlüsselung eritschlllsselt . Verschlusssache (VS) Mit Verschlusssache sind hier Immer Inhalte bis höchstens der Geheimhaltungsstufe. VERSCHLUSSSACHE- NUR FÜR DEN DIENSTGEBRAUCH' gemeint Innentäter Ein Innentäter hat einen Zugang auf dem System, allerdings mit einem eigenen Passwort · Außentllter Ein Außentatar hat lediglich physikalischen Zugriff auf das System. Diensträume Eine Umgebung, die für das Bearbeiten von VS geeignet ist. Sie zeichnet sich wie folgt aus: Geschlossener Benutzerkreis Abschließbare Raume und Schranke L___ Seit• 3 von 21 1 2010 .. Seite 4 von 11 I )2010

"S NUR I>OR CEiN CI&NST~EiliR WCM VS (Zugangskontrolle) Der Zugriff auf Systeme in diesen Räumen wird für externe Angreifer organisatorisch verhindert Der Zugriff auf Systeme durch Innentäter ist möglich NUR F0R CIEN CIENSTGiiliRJI.UCM 2 Anwendungsfälle 2.1 Schutz von VS an einem stationären VS-Arbeitsplatz Schutz von VS an einem stationären VS-Arbeltsplatz (Dedlcated) Besch,.lbung: Ein System (z.B.: PC), welches sich in Diensträumen befindet und benutzt wird, um VS zu bearbeiten. Alle Benutzer haben dieselbe Sicherheitsfreigabe und denselben Kenntnisbedarf (Need-to-know-Prinzlp) . Alcteu"': 1. Geheimnisträger, der mit der Bearbeitung von VS betraut ist. 2. Administrator 3. Angreifer. Au~entäter (z.B. Wartungspersonal) Vorbedingungen: 1. Der Nutzer muss Im Umgang mit dem System und den L_____. _ Seite S von 21 I 12010 _ Sicherheitsmaßnahmen entsprechend geschult sein. 2. Die Regelungen des BSI Grundschutzhandbuches für Passworte werden angewendet. 3. Das BIOS muss durch ein Passwort geschotzt sein 4. Das Booten von anderen Medien außer der Systemplatte .darf nicht möglich sein. 5. Der PC muss gegen Manipulation gesichert sein, insbesondere gegen Öffnen oder Herausnehmen der Systemfestplatte (z.B. durch Siegel) und gegen das Anbringen eines Keyloggers. Dieses gilt auch für den SerVicefall bei dem entsprechende Maßnahmen zu ergreifen sind. 6. Ein entsprechender Schutz (z.B.: Firewal) ist einzurichten, wenn das System direkt oder Ober ein Internes Netzwerk mit dem Internet verbunden ist. 7. Geräte mit FunkOt:iertragung (z.B.: Tastaturen) dOrfen nur genutzt werden, wenn Sie vom BSI zugelassen sind. 8. Das System und die Datenträger sind regelmäßig auf den Befall von Viren mit einer geeigneten Software zu profan. 9. Die FestplattenverschlOsselung muss vom BSI zugelassen sein. 1o. Das Betriebssystem ist aktuell.zu halten. 11 . Das Betriebssystem kontrolliert die Schnittstellen. 12. Die FestplattenverschiOSSelung verschlOSSeil die Systempartition sowie alle Datenpartitionen. dies war auch schon vor dem ersten Kontakt des Systems mit VS der Fall. 13.. Ist es erforderlich, die VS später außerhalb der Diensträume zu verbringen, so ist entweder die VS oder der Datenträger mit einer vom BSI zugelassenen VerschiOsselungssoflware zu verschiOsseln. Hierzu kann z.B. eine Partitio~ I FestplattenverschiOsselung auf den Seite fli von 21 f 12010

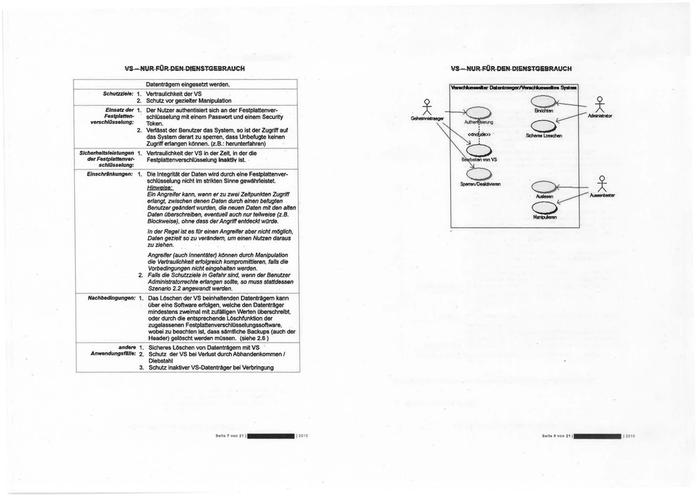

VS NUR lö0R CEN CIENSTGEBRAUC~ 'J.S Datenträgem eingesetzt werden. NUR lö0R CEN CIENSTGiiBRAUCW ~.. DIIt.m-g.-~s,.t- Schutzziele: 1. Vertraulichkelt der VS 2. Schutz vor gezielter Manipulation * Einsatz der 1. Der Nutzer authentisiert sich an der Festplattenver- . Festplatten- schlüsselung mit einem Passwort und einem Security verschiUsse/ung: Token. 2: Verlasst der Benutzer das System, so ist der Zugriff auf das System derart zu sperren, dass Unbefugte keinen Zugriff erlangen können. (z.B.: herunterfahren) Adninioln!lor Sicherheitsleistungen 1. Vertraulichkeit der VS in der Zeit, in der die der Festp/attenver- Festplattenverschlüsseh.ing Inaktiv ist. · sch/Osse/ung: Elnschrllnkungen: 1. Die Integrität der qaten wird durch eine Festplattenver- schiOsselung nicht im strikten Sinne gewährleistet. Hinweise· Ein Angreifer kann, wenn er zu zwei Zeltpunkten Zugriff erlangt, zwischen denen Daten durch einen befugten Benutzer getJndert wurden, die neuen Daten mit den alten Daten Oberschreiben; eventuell auch nur teilweise (z.B. Blockweise), ohne dass der Angriff entdeckt wOrde. * Sp01Te1110eok11vieren .-.-.... in der Regel ist es fOr einen Angreifer aber nicht m6glich, Daten gezielt so zu verandem, um einen Nutzen daraus zuziehen. Angreifer (auch lnnentater) können durch Manipulation die Vertraulichkeit erfolgreich kompromittieren, falls die Vorbedingungen nicht eingehalten werden. 2. Falls die Schutzziele in Gefahr sind, wenn der Benutzer Administratorrechte erlangen sollte, so muss stattdessen Szenario 2;2 angewandt werden. Nachbedlngungen: 1. Das Löschen der VS bEiinhaltenden Datenträgem kann über eine Software erfolgen, welche den Datenträger mindestens Z\1/eimal mit zufälligen Werten überschreibt, oder durch die entsprechende Löschfunktion der zugelassenen FestplattenverschiOsselungssoftware, wobei zu beachten Ist, dass sämtliche Backups {auch der Header) gelöscht werden müssen. (siehe 2.6) andere 1. Sicheres Löschen von Datenträgem mit VS Anwendungsfl/1/e: 2. Schutz der VS bei Vertust durch Abhandenkommen I Diebstahl 3. Schutz inaktiver VS-Datentrager bei Verbringung Seite 7 von 21 I 120HJ Seite II von 21 f I 2010

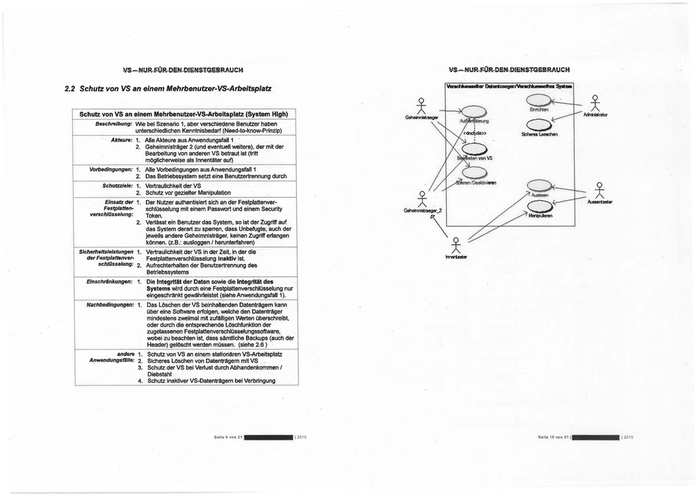

VS "S NUR fÜR DEN DIENSTQEBR 6 UCM NUR fÜR DEN DIENSTQEBRAUCM ~erDIIteillnM".~S:rol- 2.2 Schutz von VS an einem Mehrbenutzer-VS-Arbeitsplatz * * Schutz von VS an einem Mehrbenutzer-VS-Arbeltsplatz (System High) Beschreibung: Wie bei Szenario 1, aber verschiedene Benutzer haben unterschiedlichen Kenntnisbedarf (Need-to-know-Prinzip) Akteure: 1. Alle Akteure aus Anwendungsfall 1 2. Geheimnisträger 2 (und eventuell weitere), der mit der Bearbeitung von anderen VS betraut ist (tritt möglicherweise als Innentäter auf) Mni1lotrolor Vorbedingungen: 1. Alle Vorbedingungen aus Anwendungsfall1 · 2. Das Betriebssystem setzt eine Benutzertrennung durch Schutzzlele: 1. Vertraulichkeit der VS 2. Schutz vor gezieHer Manipulation Einsatz der 1. Der Nutzer authentisiert sich an der Festplattenver- Festplatten- schiOsselung mit einem Passwort und einem Security versch/Dsselung: Token. 2. Verlässt ein Benutzer das System, so ist der Zugrltf auf das System derart zu sperren, dass Unbefugte; auch der jeweils andere Geheimnisträger, keinen Zugriff erlangen können. (z.B.: ausloggen I herunterfahren) :X , -~ I >~ * lueentaeter * Slcherheltsielstungen 1. Vertraulichkeit der VS in der Zeit, in der die der Festplattenver- Festplattenverschlüsselung Inaktiv ist. sch/Dsselung: 2. Aufrechterhalten der Benutzertrennung des Betriebssystems lmorlaoler Elnschrllnkungen: 1. Die lnt$grltlt der Daten sowie die lnt$grltät des Systems wird durch eine Festplattenverschlüsselung nur eingeschränkt gewahrleistet (siehe Anwendungsfall1 ). Nachbedlngungen: 1. Das Löschen der VS beinhaltEmden Datenträgem kann über eine Software erfolgen, welche den Datenträger mindestens zweimal mit zufälligen Werten überschreibt, oder durch die entsprechende Löschfunktion der zugelassenen Festplattenverschlüsselungssoftware, wobei zu beachten ist, dass sämtliche Backups (auch der Header) gelöscht werden müssen. (siehe 2.6 ) andere 1. Schutz von VS an einem stationären VS-Arbeitsplatz Anwendungsfllle: 2. Sicheres löschen·von Daterrtragem mitVS 3. Schutz der VS bei Verlust durch Abhandenkommen I Diebstahl 4. Schutz inaktiver VS-Datenträgem bei Verbringung Seite t vctn 21 12010 S•lte 10 von 211 1 20~0

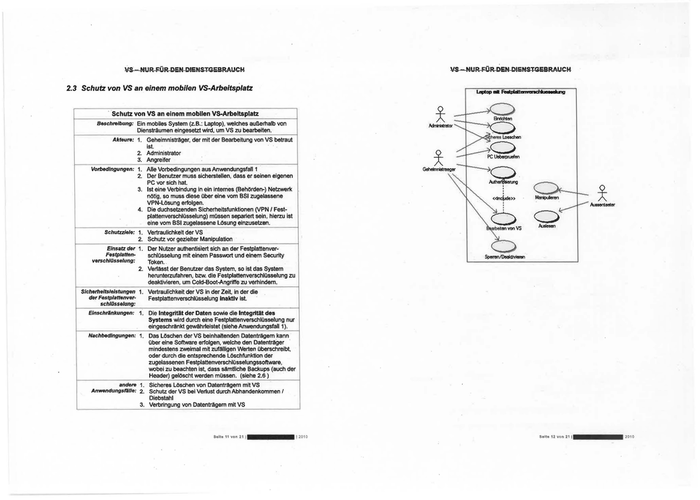

VS 'JS NUR I"ÜR CEN CIENSTGESRAUCN 2.3 Schutz von VS an einem mobilen VS-Arbeitsplatz l...,tap . . Feolplalt~ * * · ·schlitz von VS an einem mobilen VS-Arbeltsplatz Beschreibung: Ein mobiles System (z.B.: Laptop), welches außerhalb von Diensträumen eingesetzt wird, um VS zu bearbeiten. Akteure: 1. Geheimnisträger, der mit der Bearbeitung von VS betraut ist. 2. Administrator 3. Angreifer Vorbedingungen: 1. Alle Vorbedingungen au$ Anwendungsfall1 2. Der Benutzer muss sicherstellen, dass er seinen eigenen PC vor sich hat. 3. Ist eine Verbindung in ein Internes (Behörden-) Netzwerk nötig, so muss diese Ober eine vom BSI zugelassene VPN-Lösung erfolgen. 4. Die duchsetzenden Sicherheitsfunktionen (VPN I Fest- plattenverschiOsselung) mossen separiert sein, hierzu ist eine vom BSI zugelassene Lösung einzusetzen. Schutzzlele: 1. Vertraulichkelt der VS 2. Schutz vor gezierter Manipulation NUR IOÜR CliiN ~IENSTGESRAUCN * ""-'!..tor I Einsatz der 1. Der Nutzer authentisiert sich an der Festplattenver- Festplatten- schiOsselung mit einem Passwort und einem Security versch/Usselung: Token. 2. Verlasst der Benutzer das System, so ist das System herunterzufahren, bzw. die Festplattenverschlüsselung zu deaktivieren, um Cold-Boot-Angriffe zu verhindern. Spenen~ SicherheilSleistungen 1. Vertraulichkeit der VS in der Zeit, in der die de.r Festplattenver- Festplattenverschlüsselung Inaktiv Ist. schiDssetung: Einschr/Jnkungen: 1. Die Integrität der Daten sowie die Integrität des Systems wird durch eine FestplattenverschiOsselung nur eingeschrankt gewahrteistet (siehe Anwendungsfall1 ). Nachbedlngungen: 1. Das Löschen derVS beinhaltenden Datentragern kann Ober eine Software erfolgen, welche den DatentraQer mindestens zweimal mit zufalligen Werten überschreibt, oder durch die entsprechende Löschfunktion der zugelassenen FestplattenverschiOsselungssoflware, wobei zu beachten ist, dass samtliehe Backups (auch der Header) gelöscht werden müssen. (siehe 2.6) andere 1. Sicheres Löschen von Datentragern mit VS Anwendungsrtllle: 2. Schutz der VS bei Vertust durch Abhandenkommen I Diebstahl 3. Verbringung von Datenträgem mit VS · - -- Seite 11 von 21 1 12010 Seite 12 von 211 2010

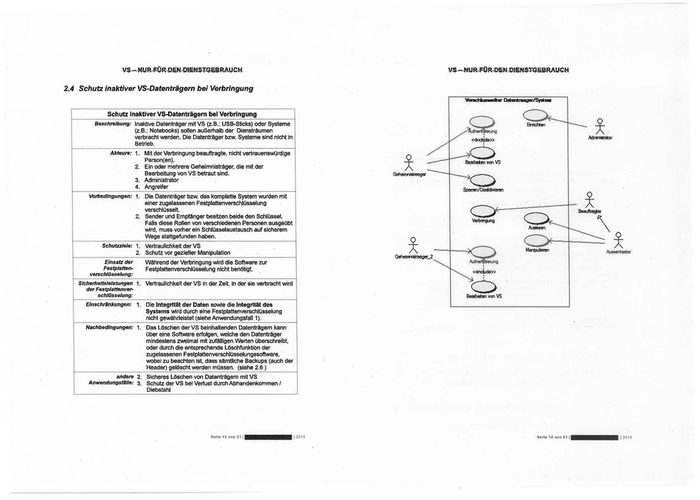

us NUR fÜR l:lliN l:llliNSl'(;liliRAUCW VS NUR fÜR l:lliN l:llliNSl'GiiliR,W CM 2.4 Schutz inaktiver VS-Datenträgem bei Verbringung Schutz Inaktiver VS-Datenträgern bel Verbrlngung Beschreibung: Inaktive Datenträger mit VS (z:B.: USB-Siicks) oder Systeme (z.B.: Notebooks) sollen außerhalb der Diensträumen verbracht werden. Die Datentrager bzw. Systeme sind nicht in Betrieb. Akteure: 1. Mit der Verbringung beauftragte, nicht vertrauensWOrdige * Person(en). 2. Ein oder mehrere Geheimnisträger, di_e mit der Bearbeitung von VS betraut sind. 3. Administrator 4. Angreifer Geheirrn~~R!eger Vomed/ngungen: 1. Die Datentrager bzw. das komplette.System wurden mit einer zugelassenen Festplattenverschlüsselung verschlüsselt. 2. Sender und Empfänger besitzen beide den Schlüssel. Falls diese Rollen von verschiedenen Personen ausgeübt wird, muss vorher ein Schlüsselaustausch auf sicherem Wege stattgefunden haben. 0 Be~ VeolmglJ1g * Schutzzlele: 1. Vertraulichkeit der VS 2. Schutz vor gezielter Manipulation Einsatz der Festplatten- versch/Usse/ung: * *\ * ~ Geheirnolnlegor_2 Während der Verbringung wird die Software zur FestplattenverschlüsSelung nicht benötigt. -~ I M8nipullelen ~ ..._.,_ Siehemettsleistungen 1. Vertraulichkeit der VS in der Zeit, in der sie verbracht wird der Festplattenver- sch/Usse/ung: Elnschrlnkungen: 1. Die Integrität der Daten sowie die Integrität des Systems wird durch eine Festplattenverschlüsselung nicht gewahrleistet (sleheAnwendungsfall1). Nachbed/ngungen: 1. Das Löschen der VS beinhaltenden Datentragern kann Ober eine Software erfolgen, welche den Datenträger mindestens zweimal mit zufälligen Werten überschreibt, oder durch die entsprechende Löschfunktion der zugelassenen Festplatteiwerschlüsselungssoftware, wobei zu beachten Ist, dass sämtliche Backups (auch der Header) gelöscht werden müssen. (siehe 2.6 ) andere 2. Sicheres Löschen von Datentragern mit VS Anwendungsfillle: 3. Schutz der VS bei Verlust durch Abhandenkommen I Diebstahl -- -- - - - Seite 13 von 211 - -- J 2010 S•lte 1• von 211 I 2010

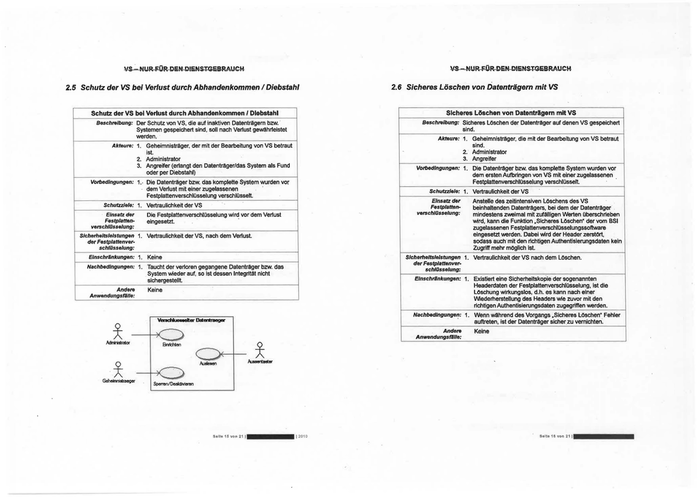

"S 2.5 Schutz der VS bei Verlust durch Abhandenkommen I Diebstahl 2.6 Sicheres Löschen von Datentrifgern mit VS Sicheres Löschen von Datentrigern mit VS Schutz der VS bel Verlust durch Abhandenkommen I Diebstahl Beschreibung: Sicheres Löschen der Datenträger auf denen VS gespeichert Beschreibung: Der Schutz von VS, die auf inaktiven Datenträgem bzw. sind. 2. Administrator 3. Angreifer ist. 2. Administrator 3. Angreifer (erlangt den Datenträger/das System als Fund oder per Diebstahl) Vomedlngungen: 1. Die Datenträger bzw. das komplette $ystem wurden vor dem ersten Aufbringen von VS mit einer zugelassenen Festplattenverschlüsselung verschlüsselt. Vomedtngungen: 1.· Die Datenträger bzw. das komplette System wurden vor dem Verlust mit einer zugelassenen Festplattenverschlüsselung verschlüsselt. Schutzzlele: 1. Vertraulichkeit der VS Einsatzder Festplatten- versch/Usse/ung: Schutzzlele: 1. Vertra.ulichkeit der VS Die. Festplattenverschlüsselung wird vor dem Verlust eingesetzt. Sicherheitsleistungen 1. Vertraulichkeit der VS, nach dem Verlust. der Festp/attenver· sch/Osselung: Elnschrllnkungen: 1. Keine derFestplattenve~ schiUsselung: System wieder auf, so ist dessen Integrität nicht sichergestellt. ~ ~ Anstelle des zeitintensiven Löschans des VS beinhaltenden Datenträgers, bei dem der Datenträger mindestens zweimal mit zufalligen Werten Oberschrieben wird, kann die Funktion .Sicheres Löschen" der vom BSI zugelassenen FestplattenverschiOsselungssoflware eingesetzt .werden. Dabei wird der Header zerstört, sodass auch·mit den richtigen Authentisierungsdaten kein Zugriff mehr möglich ist. Slcherlletts/elstungen 1. Vertraulichkeit der VS nach dem Löschen. Nachbedfngungen: 1. Taucht der verloren gegangene Datenträger bzw. das x x I Akteure: 1. Geheimnisträger, die mit der Bearbeitung von VS betraut Akteure: 1. Geheimnisträger, der mit der Bearbeitung von VS betraut Andere Anwendungsflllle: I sind. Systemen gespeichert sind, soll nach Vertust gewährleistet werden. Einsatzder Festplatten· verschiOsselung: NUR fÜR DEN DIENST,.EEI~.UCM Elnschrlnkungen: 1. Existiert eine Sicherheitskopie der sogenannten Headerdaten der Festplattenverschlüsselung, ist die Löschung wirkungslos, d.h. es kann nach einer lllfiederherstellung des Headers wie zuvor mit den richtigen Authentisierungsdaten zugegriffen werden. Keine Nachbedlngungen: 1. Wenn während des Vorgangs .Sicheres Löschen• Fehler v...cw.-llerDol:-- I I &wlclten I auftreten, ist der Datenträger sieherzu vernichten. ........, I Andere Anwendungsfllle: x Keine ,..__er ' Spenen~"'"" Seite 15 vof'l 21 1 12010 Selte18 von 211··········

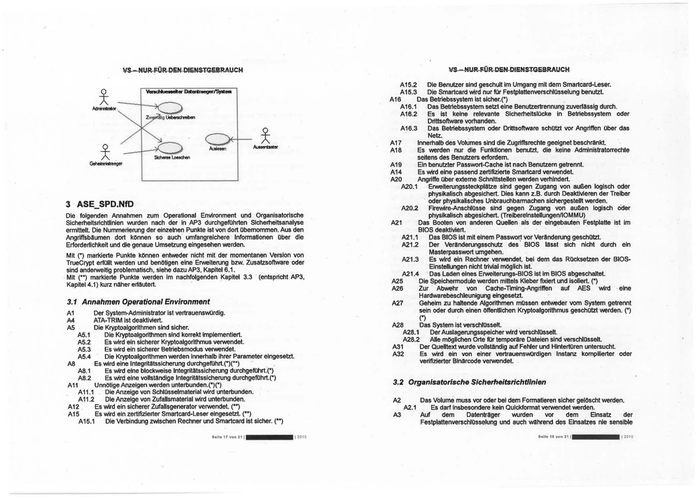

"S * * V$ NUR fÜR DEN DIENST-.EBRAUCW 'VtncHuooleeller- Dai~/Syll- Mmiiln!lcr Auoleeen ~Loeoc:hon Gehoirrilln!eger * ......._._ 3 ASE_SPD.NID Die folgenden Annahmen zum Operatlonal Environment und Organisatorische Sicherheitsrichtlinien wurden nach der ·in AP3 durchgefOhrten Sicherheitsanalyse ermittelt. Die Nummerierung der einzelnen Punkte Ist von dort Obemommen. Aus den Angriffsbäumen dort können so auch · umfangreichere Informationen Ober die Erforderlichkeil und die genaue UmsetZung eingesehen werden. Mit (*) markierte Punkte können entweder nicht mit der momentanen Version von TrueCrypt erfOIIt werden und benötigen eine Erweiterung bzw. Zusatzsoftware oder sind anderweitig problematisch, siehe dazu AP3. Kapitel 6.1. Mit (**) markierte Punkte werden im nachfolgenden Kapitel 3.3 (entspricht AP3, · Kapitel4.1) kurz naher erläutert. 3.1 Annahmen Operational Environment A1 A4 A5 Der System-Administrator ist vertrauenswordig. ATA-TRIM ist deaktiviert. Die Kryptoalgorithmen sind sicher. A5.1 Die Kryptoalgorithmen sind korrekt implementiert. A5.2 Es wird ein sicherer Kryptoalgorithmus verwendet. A5.3 Es wird ein sicherer Betriebsmodus verwendet. A5.4 Die Kryptoalgorithmen werden innerhalb ihrer Parameter eingesetzt. AB Es wird eine Integritätssicherung durchgefOhrt.(*)(**) . A8.1 Es wird eine blockweise Integritätssicherung durchgefOhrt.(*) Es wird eine vollständige Integritätssicherung durchgefOhrt.(*) A8.2 Unnötige Anzeigen werden unterbunden.(*)(*) A 11 A 11.1 Die Anzeige von SchiOsselmaterial wird unterbunden. A 11.2 Die Anzeige von Zufallsmaterial wird unterbunden. A 12 Es wird ein sicherer Zufallsgenerator verwendet. (**) A 15 Es wird ein zertifizierter Smartcard-Leser eingesetzt. (**) A15.1 Die Verbindung zwischen Rechner und Smartcard ist sicher.(**) Seit• 17 von 21 1 NUR fÜR DEN DIENSTGEEIRAUCW A 15.2 Die Benutzer sind geschult im Umgang mit dem Smartcard-Leser. A 15.3 Die Smartcard wird nur fOr FestplattenverschiOsselung bEinutzt A16 Das Betriebssystem ist sicher.(*) A16.1 Das Betriebssystem.setzt eine Benutzertrennung zuverlässig durch. A16.2 Es ist keine relevante SicherheitslOcke in Betriebssystem oder Drittsoftware vorhanden. A16.3 Das Betriebssystem oder Drittsoftware schOtzt vor Angriffen Ober das · Netz. A 17 Innerhalb des Volumes sind die Zugriffsrechte geeignet beschrankt. A 18 Es werden nur die Funktionen benutzt, die keine Administratorrechte seitens des Benutzers erfordern. A19 Ein benutzter Passwort-Cache ist nach Benutzern getrennt. A14 Es wird eine passend zertifizierte Smartcard verwendet. A20 Angriffe Ober externe Schnittstellen werden verhindert. A20.1 Erweiterungssteckplatze sind gegen Zugang von außen logisch oder physikalisch abgesichert. Dies kann z.B. durch Deaktlvieren der Treiber · oder physikalisches Unbrauchbarmachen sichergestellt werden. A20.2 Firewire-AnschiOsse sind gegen Zugang von außen logisch oder physikalisch abgesichert. (Treiberelnstellungen/IOMMU) A21 Das Booten von anderen Quellen als der eingebauten Festplatte ist im BIOS deaktiviert. A21.1 · Das BIOS Ist mit einem Passwort vor Veränderung geschotzt. A21.2 Der Veränderungsschutz des· BIOS lasst sich nicht durch ein Masterpasswort umgehen. A21.3 Es wird ein Rechner verwendet, bei dem das ROcksetzen der BIOS- Einsteilungen nicht trivial möglich ist. A21.4 Das Laden eines Erweiterungs-BIOS ist im BIOS abgeschaltet. A25 Die Speichermodule werden mittels Kleber fiXiert und isoliert. (*) A26 Zur Abwehr von Cache-Timing-Angriffen auf AES wird eine Hardwarebeschleunigung eingesetzt. A27 Geheim zu haltende Algorithmen mossen entweder vom System getrennt sein oder durch einen öffentlichen Kryptoalgorithmus geschotzt werden. (*) (*) A28 Das System ist verschiOsselt. . A28.1 Der Auslagerungsspeicher wird verschlOssen. A28.2 Alle möglichen Orte fOr temporare Dateien sind verschillsseit A31 Der Quelltext wurde vollständig auf Fehler und Hintertoren untersucht. A32 Es wird ein von einer vertrauensWOrdigen Instanz kompilierter oder verifizierter Binarcode verwendet. 3.2 Organisatorische Sicherheitsrichtlinien A2 Das Volume muss vor oder bei dem Formatieren sicher gelöscht werden. A2.1 Es darf insbesondere kein Quickformat verwendet werden. Auf dem Datenträger wurden vor dem Einsatz der A3 Festplattenverschlüsselung und auch Während des Einsatzes nie sensible 12010 Seite 18 von 21 I 12010

VS "S NUR f0R DEN DIENSTGEBR 0 UCW Daten im Klartext gespeichert. A6 UmschlOssein (*) A6.1 Durch Mitzählen der verschlüsselten Datenmenge wird rechtzeitig ein UmschlOssein erzwungen. Der Zahler wird sicher gespeichert.(*) AS.2 Wird eine Verschleierung .von Änderungen gewünscht, muss das Volume vollständig umgeschlösselt werden. A6.3 Beim Entzug von Zugriffsrechten auf ein Volurne wird dieses Volume vollständig umgeschiUsselt. A7 Der .Datenträger wird durch Siegel vor unbemerkter Benutzung geschützt. (**) A9 Es wird verhindert, dass mehrere Versionen eines Datenträgers mit dem gleichen Schlüssel vorhanden sind. A9.1 Es werden · nur physikalische Datenträger, also keine Container, benutzt. · A9.2 Physikalische Datenträger werden nicht bitweise geklont. A10 Es sind sicher verwahrte Backups der Header vorhanden.{**) A 13 Sicherer Umgang mit Authentisierungsmerkmalen.· A 13.1 Es werden sichere Passwörter verwendet. Passwörter werden sicher behandelt. A 13.2 A20.3 Der Docking-Port wird behandelt wie alle darüber verfOgbaren Anschlüsse A20.4 Docking-Stationen werden genauso behandelt wie der zugehörige PC. A22 Vor jedem Start wird die physikalische Integrität des Rechners und aller mit ihm verbundener weiterer Komponenten durch den Benutzer überprüft, z.B. · durch Siegel. A22.1 Der Benutzer stellt sicher, dass er ein ihm bekanntes System vor sich hat. A22.2 Der Benutzer versichert sich, dass alle Komponenten des Systems unverändert sind. A22.3 Der Benutzer Oberproft vor jedem Systemstart die Integrität der Schnittstellen. · · A23 Der Benutzer ist geschult im sicheren Umgang mit dem System. A24 Bei AbWesenheit des Benutzers muss dafür gesorgt werden, dass keine sensiblen Daten und Schlüssel im RAM mehr gespeichert sind. A24.1 Beim regulären Herunterfahren müssen Daten und Schiassel aus dem RAM gelöscht werden. {*) A24.2 Nach ungesichertem Ausschalten und Abstorzen muss der Benutzer den ausgeschalteten Rechner mehrere Minuten beaufsichtigen. Bei der Deinstallation dürfen keine Informationen bezUglieh der A29 verarbeiteten .sensiblen. Daten mehr-im System enthalten sein. A29.1 Bei der Deinstallation wird der Swap sicher gelöscht. Es müsseri alle freien Bereiche innerhalb des verschlüsselten Volumes A29.2 vor der D.einstallation sicher gelöscht sein. A30 Alle zu installierenden Dateien werden zuvor per Signatur auf ihre Integrität geprüft. · NUR IOOR DEN DIENSTQEBRLIAJCW 3.3 Erläuterungen Zu A2.1 {Qulckformat) Es wird von TrueCrypt die Option .Ouickformat• angeboten. Wenn sie aktiviert ist, werden nur die Verwaltungsinformationen für das Dateisystem verschlüsselt geschrieben. Der weitere {freie) Platz wird nicht berührt. Die dort enthaltenen Rückstande bzw. die Tatsache, dass dieser Platz vom Angreifer als unverschiUsselt erkennbar sein kann, fUhrt zu unten beschriebenen Angriffen. Wenn die Option deaktiviert ist, Oberschreibt TrueCrypt vor dem eigentlichen Formatieren das Valurne mit Zufallsdaten. Tatsachtich fordert TrueCrypt die darauf folgende eigentliche Formatierung unabhängig davon vom System immer als Quickformat an. Das System schreibt dann nur die für das Dateisystem nötigen Verwaltungsinformationen auf das Volurne, ohne sich um den freien Speicherplatz zu kümmern. Der Hintergrund . ist. dass so der freie Speicher sowohl bei · Betrachtung von außerhalb als auch von innerhalb des Volumes mit {Pseudo-)Zufall belegt ist und so eine Nutzung di.eses freien Speichers durch ein verstecktes Valurne erst möglich wird. Bei der direkten Voll-Formatierung durch das System würde der freie Platz innerhalb des Volumes mit Nullen belegt sein. Zu A7 (Schutz vor unbemerkter Benutzung durch Siegel) Der Datenträger muss so versiegelt werden, dass jegliche Manipulation an der Hardware und jeder Zugriff auf die Daten erkannt wird. Dies kann z.B, durch ein Siegel an den Schnittstellen geschehen oder in einem entsprechenden Umschlag. Je nach Einsatzszenario muss dann das Siegel nach jeder rechtmäßigen Benutzung neu angebracht werden. Zu AB (hitegrltltsslcherung) Dies kann z.B. blockweise . passieren, wie die Verwendung eines integritätssichemden Betriebsmodus oder eines RAIDs innerhalb des verschlüsselten Volumes, schützt dann aber nicht gegen alle aufgeführten Angriffe. Umfassendere Integritätssicherung kann durch zusatzliehe Software stattfinden. Darüber hinaus kann ein Dateisystem mit aktivierter Integritätssicherung wie ZFS verWandet werden. Siehe dazu auch AP4. Zu A1 0 (Headerbackup) Es muss ein Headerbackup verfOgbar sein,· das so verwahrt sein muss, dass nur {wenige) Berechtigte darauf Zugriff haben. Zu A12 (ZufallszahJengenerator) Der Zufallszahlengenerator muss für kryptagrafische Anwendungen geeignet sein. Die genaue Konstruktion des TrueCrypt-Zufallszahlengenerators und dessen Eignung wird naher in AP4 und AP5 betrachtet. Zu A1 S (Smartcard-Leser) Seite 19 von 2t I 12010 Seite 20 von 21 1 201 D