Informationssicherheit

Dieses Dokument ist Teil der Anfrage „ZDv A-960/1 (IT-Sicherheit)“

A-960/1 Zentrale Dienstvorschrift Informationssicherheit st en sd Festlegung der Grundsätze für die Herstellung, i Zweck der Regelung: ng Überwachung, Gewährleistung und Wiederherstellung ru der Informationssicherheit Herausgegeben durch: de Bundesministerium der Verteidigung Än Beteiligte Hauptpersonalrat beim BMVg, m Interessenvertretungen: Gesamtvertrauenspersonenausschuss beim BMVg de Gebilligt durch: Staatssekretär Zimmer ht ic Herausgebende Stelle: BMVg CIT II 2 tn eg Geschäftsbereich des Bundesministeriums der Geltungsbereich: rli te Verteidigung Einstufung: un Offen k Einsatzrelevanz: uc Ja dr Berichtspflichten: us Nein Vorläufig gültig ab: rA 05.03.2019 se Frist zur Überprüfung: ie 04.03.2024 D Version: 2 1. A-960/1, Version 1 2. A-960/16 3. BMVg CISO Ressort – Az 82-00-02 vom 06.03.2017 „Aufstellung der Abteilung CIT im BMVg, hier: Änderun- gen in der IT-Sicherheitsorganisation der Bundeswehr“ 4. BMVg CIT II 2 – Az 82-00-02 vom 13.04.2017 „Auf- Ersetzt: stellung des KdoCIR, hier: Anpassung der Regelungen zur IT-Sicherheit inkl. Kryptosicherheit und Abstrahl- sicherheit“ 5. BMVg CISO Ressort – Az 82-00-02 vom 20.07.2017 „Notwendige Anpassungen in der Organisation der IT- Sicherheit und Erweiterung der IT-Sicherheit um Aspekte der Informationssicherheit“ Aktenzeichen: 82-00-02 Bestellnummer/DSK: Entfällt Stand: März 2019

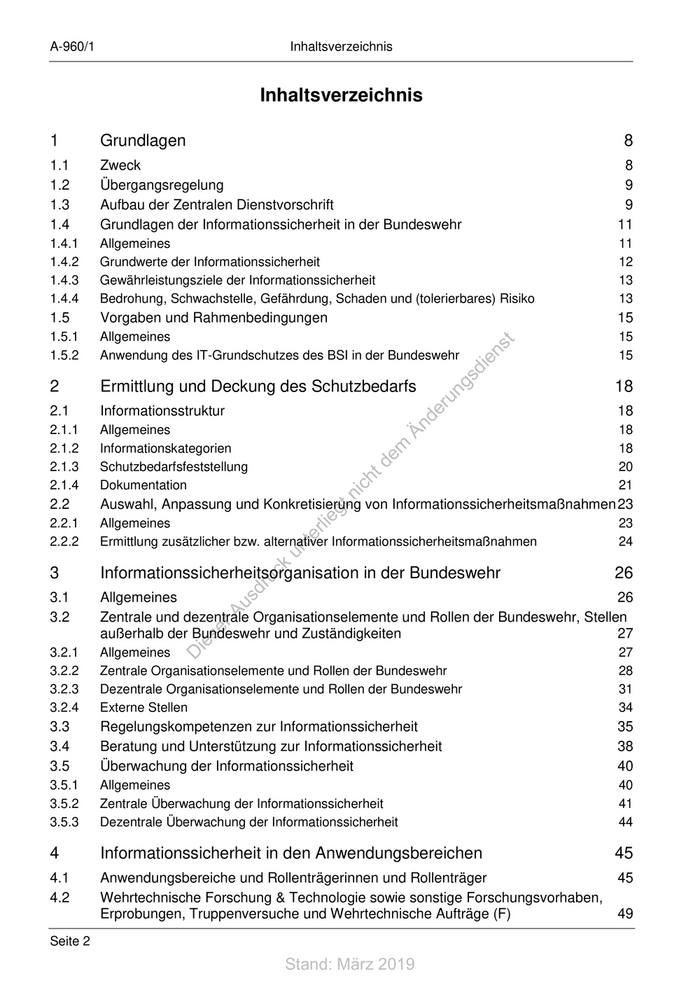

A-960/1 Inhaltsverzeichnis Inhaltsverzeichnis 1 Grundlagen 8 1.1 Zweck 8 1.2 Übergangsregelung 9 1.3 Aufbau der Zentralen Dienstvorschrift 9 1.4 Grundlagen der Informationssicherheit in der Bundeswehr 11 1.4.1 Allgemeines 11 1.4.2 Grundwerte der Informationssicherheit 12 1.4.3 Gewährleistungsziele der Informationssicherheit 13 1.4.4 Bedrohung, Schwachstelle, Gefährdung, Schaden und (tolerierbares) Risiko 13 1.5 Vorgaben und Rahmenbedingungen 15 1.5.1 Allgemeines st 15 1.5.2 Anwendung des IT-Grundschutzes des BSI in der Bundeswehr en 15 sd i 2 Ermittlung und Deckung des Schutzbedarfs ng 18 ru 2.1 Informationsstruktur de 18 2.1.1 Allgemeines Än 18 2.1.2 Informationskategorien m 18 2.1.3 Schutzbedarfsfeststellung de 20 ht 2.1.4 Dokumentation ic 21 2.2 tn Auswahl, Anpassung und Konkretisierung von Informationssicherheitsmaßnahmen 23 eg 2.2.1 Allgemeines rli 23 2.2.2 te Ermittlung zusätzlicher bzw. alternativer Informationssicherheitsmaßnahmen 24 un k 3 Informationssicherheitsorganisation in der Bundeswehr uc 26 dr 3.1 Allgemeines us 26 3.2 rA Zentrale und dezentrale Organisationselemente und Rollen der Bundeswehr, Stellen se außerhalb der Bundeswehr und Zuständigkeiten 27 3.2.1 Allgemeines ie 27 D 3.2.2 Zentrale Organisationselemente und Rollen der Bundeswehr 28 3.2.3 Dezentrale Organisationselemente und Rollen der Bundeswehr 31 3.2.4 Externe Stellen 34 3.3 Regelungskompetenzen zur Informationssicherheit 35 3.4 Beratung und Unterstützung zur Informationssicherheit 38 3.5 Überwachung der Informationssicherheit 40 3.5.1 Allgemeines 40 3.5.2 Zentrale Überwachung der Informationssicherheit 41 3.5.3 Dezentrale Überwachung der Informationssicherheit 44 4 Informationssicherheit in den Anwendungsbereichen 45 4.1 Anwendungsbereiche und Rollenträgerinnen und Rollenträger 45 4.2 Wehrtechnische Forschung & Technologie sowie sonstige Forschungsvorhaben, Erprobungen, Truppenversuche und Wehrtechnische Aufträge (F) 49 Seite 2 Stand: März 2019

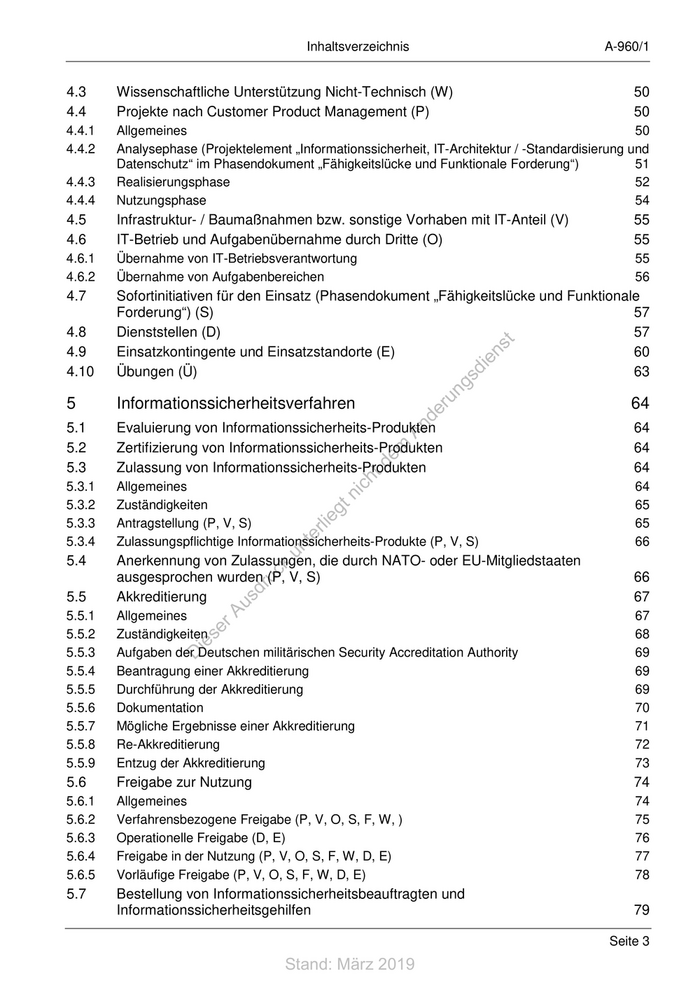

Inhaltsverzeichnis A-960/1 4.3 Wissenschaftliche Unterstützung Nicht-Technisch (W) 50 4.4 Projekte nach Customer Product Management (P) 50 4.4.1 Allgemeines 50 4.4.2 Analysephase (Projektelement „Informationssicherheit, IT-Architektur / -Standardisierung und Datenschutz“ im Phasendokument „Fähigkeitslücke und Funktionale Forderung“) 51 4.4.3 Realisierungsphase 52 4.4.4 Nutzungsphase 54 4.5 Infrastruktur- / Baumaßnahmen bzw. sonstige Vorhaben mit IT-Anteil (V) 55 4.6 IT-Betrieb und Aufgabenübernahme durch Dritte (O) 55 4.6.1 Übernahme von IT-Betriebsverantwortung 55 4.6.2 Übernahme von Aufgabenbereichen 56 4.7 Sofortinitiativen für den Einsatz (Phasendokument „Fähigkeitslücke und Funktionale Forderung“) (S) 57 4.8 Dienststellen (D) 57 st 4.9 Einsatzkontingente und Einsatzstandorte (E) en 60 4.10 Übungen (Ü) sd i 63 ng 5 Informationssicherheitsverfahren ru 64 de 5.1 Evaluierung von Informationssicherheits-Produkten Än 64 5.2 Zertifizierung von Informationssicherheits-Produkten m 64 5.3 de Zulassung von Informationssicherheits-Produkten 64 ht 5.3.1 Allgemeines ic 64 5.3.2 Zuständigkeiten tn 65 eg 5.3.3 Antragstellung (P, V, S) rli 65 5.3.4 te Zulassungspflichtige Informationssicherheits-Produkte (P, V, S) 66 un 5.4 Anerkennung von Zulassungen, die durch NATO- oder EU-Mitgliedstaaten k uc ausgesprochen wurden (P, V, S) 66 dr 5.5 Akkreditierung us 67 5.5.1 Allgemeines rA 67 5.5.2 se Zuständigkeiten 68 5.5.3 ie Aufgaben der Deutschen militärischen Security Accreditation Authority 69 D 5.5.4 Beantragung einer Akkreditierung 69 5.5.5 Durchführung der Akkreditierung 69 5.5.6 Dokumentation 70 5.5.7 Mögliche Ergebnisse einer Akkreditierung 71 5.5.8 Re-Akkreditierung 72 5.5.9 Entzug der Akkreditierung 73 5.6 Freigabe zur Nutzung 74 5.6.1 Allgemeines 74 5.6.2 Verfahrensbezogene Freigabe (P, V, O, S, F, W, ) 75 5.6.3 Operationelle Freigabe (D, E) 76 5.6.4 Freigabe in der Nutzung (P, V, O, S, F, W, D, E) 77 5.6.5 Vorläufige Freigabe (P, V, O, S, F, W, D, E) 78 5.7 Bestellung von Informationssicherheitsbeauftragten und Informationssicherheitsgehilfen 79 Seite 3 Stand: März 2019

A-960/1 Inhaltsverzeichnis 5.7.1 Allgemeines 79 5.7.2 Voraussetzungen (F, W, P, V, O, D, E, Ü) 80 5.7.3 Ausnahmen für Informationssicherheitsbeauftragte Organisationsbereich / Einsatz / Dienststelle / Betrieb / Projekt / Forschung und Wissenschaft / Geheimschutzbetreute Wirtschaft, Übung und Informationssicherheitsgehilfen (F, W, P, V, O, D, E, Ü) 81 5.7.4 Zuständigkeiten für Bestellungen (F, W, P, V, O, D, E, Ü) 81 5.7.5 Dokumentation (F, W, P, V, D, E, Ü) 82 6 Dokumentation 84 6.1 Informationssicherheitsdokumentation 84 6.1.1 Dienststellen- / einsatzbezogene Informationssicherheitsdokumentation (D, E) 84 6.1.2 Projekt- / vorhabenbezogene Informationssicherheitsdokumentation (F, W, P, V, O, S) 85 6.2 Risikoanalyse – Dokumentation des verbliebenen Risikos 85 6.3 Informationssicherheitskonzepte / -befehle – Geltungsbereiche und Zuständigkeiten st 87 6.3.1 Allgemeines en 87 sd i 6.3.2 Projektbezogenes Informationssicherheitskonzept (P, V, O, S)ng 88 6.3.3 Dienststellen- / einsatzbezogenes Informationssicherheitskonzept (D, E) ru 90 6.3.4 de Informationssicherheitskonzept Forschung und Wissenschaft (F, W) 92 6.3.5 Informationssicherheitsbefehl (Ü) Än 93 6.3.6 m Zuständigkeiten für die Erstellung / Inkraftsetzung und Abstimmung / Mitzeichnung von de Informationssicherheitskonzepten sowie Informationssicherheitsbefehlen ht (Zusammenfassung) ic 94 6.4 Berichte zur Informationssicherheit (D)tn 95 eg rli 7 Dezentrale Überwachung der Informationssicherheit te 96 un 7.1 Allgemeines k 96 7.2 uc Informationssicherheitsinspektionen 98 dr 7.2.1 Allgemeines us 98 7.2.2 Zuständigkeiten rA 98 7.2.3 se Dokumentation / Informationssicherheitsinspektionsbericht 99 ie 7.2.4 Zeitintervalle D 100 7.3 Informationssicherheitskontrollen 101 7.3.1 Allgemeines 101 7.3.2 Zuständigkeiten (D, E, O) 101 7.3.3 Dokumentation (D, E, O) 101 7.4 Informationssicherheitsprüfungen 101 7.4.1 Allgemeines 101 7.4.2 Zuständigkeiten 102 7.4.3 Dokumentation 102 8 Meldewesen für und Behandlung von Informationssicherheitsvorkommnissen 103 8.1 Allgemeines 103 8.2 Begriffsbestimmungen 104 Seite 4 Stand: März 2019

Inhaltsverzeichnis A-960/1 8.3 Aufgaben und Zuständigkeiten 104 8.4 Sofortmeldung, Zwischenbericht und Abschlussbericht zu einem Informationssicherheitsvorkommnis 107 8.5 Weitere Meldungen 108 8.6 Beteiligung des Militärischen Abschirmdienstes 109 9 Aufgabenbeschreibungen 110 9.1 Chief Information Security Officer Ressort 110 9.2 Chief Information Security Officer der Bundeswehr 111 9.3 Informationssicherheitsbeauftragter bzw. Informationssicherheitsbeauftragte Organisationsbereich, Bundesministerium der Verteidigung, Militärischer Abschirmdienst und Einsatz (F, W, D, E) 113 9.4 Chief Information Security Officer Rüstung (P, O, S) 114 9.5 Chief Information Security Officer Infrastruktur (V) st 115 9.6 Informationssicherheitsbeauftragter bzw. Informationssicherheits-beauftragte en Projekt / Forschung und Wissenschaft (F, W, P, V, O, S) sd i 116 9.7 ng Informationssicherheitsbeauftragter bzw. Informationssicherheits-beauftragte Dienststelle und im Einsatzgebiet (D, E, Ü) ru 117 de 9.8 Informationssicherheitsbeauftragter bzw. Informationssicherheits-beauftragte Betrieb Än (P, D, E) m 119 9.9 de Informationssicherheitsbeauftragter bzw. Informationssicherheits-beauftragte ht geheimschutzbetreute Wirtschaft (P, V, O, S) 120 ic 9.10 Informationssicherheitsgehilfen (D) tn 121 eg 10 Ausbildung und Sensibilisierung rli 122 te 10.1 Ausbildung un 122 k 10.1.1 Allgemeines uc 122 10.1.2 dr Informationssicherheitsbeauftragter bzw. Informationssicherheits-beauftragte Projekt und us Informationssicherheitsbeauftragter bzw. Informations-sicherheitsbeauftragte Forschung und rA Wissenschaft (F, W, P, V, O, S) 123 se 10.1.3 Informationssicherheitsbeauftragte Organisationsbereich / Dienststelle / Betrieb / im Einsatz / ie Geheimschutzbetreute Wirtschaft und Informationssicherheitsgehilfe (D, E, Ü) D 124 10.1.4 Weiterbildung für Informationssicherheitsbeauftragte und Informationssicherheitsgehilfen 126 10.2 Sensibilisierung (D, E) 126 11 Anlagen 129 11.1 IT-Grundschutz-Methodik in der Bundeswehr 130 11.1.1 Allgemeines 130 11.1.2 IT-Grundschutzkatalog der Bundeswehr 131 11.1.3 Ablauf der Erstellung eines Informationssicherheitskonzepts 135 11.1.4 Definition des Geltungsbereiches 137 11.1.5 Strukturanalyse 137 11.1.6 Schutzbedarfsanalyse mit Informationsstruktur und Schutzbedarfsfeststellung 138 11.1.7 Modellierung 138 11.1.8 Grundsätze bei der Festlegung von Informationssicherheitsmaßnahmen 139 11.1.9 Basis-Sicherheitscheck 141 Seite 5 Stand: März 2019

A-960/1 Inhaltsverzeichnis 11.1.10 Ergänzende Sicherheitsanalyse und Risikoanalyse 141 11.1.11 Basis-Sicherheitscheck Teil 2 144 11.1.12 Realisierung / Umsetzung 144 11.2 Besondere Festlegungen für normalen Schutzbedarf 145 11.2.1 Regelungen zur Nutzung privater IT und IT Dritter 145 11.2.2 Nutzung von dienstlicher IT 145 11.2.3 Fernwartung (P, V, O, S) 146 11.2.4 Nutzung von Werkzeugen zur Umgehung von Zugangskontrollen 146 11.2.5 Protokollierung (P, V, O, S) 146 11.2.6 Informationsaustausch zwischen unterschiedlichen Informationsräumen (P, V, O, S) 146 11.2.7 Bauliche Absicherungsmaßnahmen (D, E) 147 11.2.8 Belehrungen und deren Nachweis (D, E) 147 11.2.9 Zutrittsregelungen (D, E) 148 11.2.10 Maßnahmen für die Verwendung von Testdaten bei Übungen oder Tests 148 11.2.11 Registrierung und Freigabe von dezentralen Netzübergängen st 149 en 11.3 Grundsätze und ergänzende Informationssicherheits-Anforderungen und - sd i Maßnahmen für hohen und sehr hohen Schutzbedarf sowie für ng Gewährleistungsziele ru 150 11.3.1 Allgemeines de 150 Än 11.3.2 Zuordnung von Informationssicherheits-Anforderungen zu den Schutzbedarfskategorien 150 m 11.3.3 InfoSichh Maßnahmen bei Relevanz der Gewährleistungsziele de 153 11.3.4 Beschreibung der ergänzenden Informationssicherheitsmaßnahmen im Zusammenhang mit ht ic Sonstigen schutzbedürftigen Informationen und den Gewährleistungszielen 153 tn 11.4 Vorgaben und Hilfestellungen zur Festlegung des Schutzbedarfes eg 157 11.4.1 Allgemeines rli 157 te 11.4.2 Vertraulichkeit un 157 11.4.3 Verfügbarkeit und Integrität k 159 uc 11.4.4 Beispiel für eine Informationsstruktur dr 170 11.5 us Wegweiser für die Anwendungsbereiche 171 11.5.1 rA Anwendungsbereich Wehrtechnische Forschung & Technologie sowie sonstige se Forschungsvorhaben, Erprobungen, Truppenversuche und Wehrtechnische Aufträge (F) 171 ie 11.5.2 Anwendungsbereich Wissenschaftliche Unterstützung nicht-technisch (W) D 172 11.5.3 Anwendungsbereich Projekte nach Customer Product Management (P) 173 11.5.4 Anwendungsbereich Infrastruktur- / Baumaßnahmen bzw. sonstige Vorhaben mit IT-Anteil (V) 176 11.5.5 Anwendungsbereich IT-Betrieb und Aufgabenübernahme durch Dritte (O) 177 11.5.6 Anwendungsbereich Sofortinitiativen für den Einsatz (Phasendokument „Fähigkeitslücke und Funktionale Forderung“ (S)) (S) 179 11.5.7 Anwendungsbereich Dienststellen (D) 181 11.5.8 Anwendungsbereich Einsatzkontingente und Einsatzstandorte (E) 184 11.5.9 Anwendungsbereich Übungen (Ü) 186 11.6 Grundsätze zu Protokollierung und Auditing 187 11.6.1 Allgemeines 187 11.6.2 Beschreibung der Auditingarten 188 11.6.3 Zuständigkeiten (P, V, O, S, D, E) 189 11.6.4 Werkzeuge für das Auditing (P, V, O, S) 189 Seite 6 Stand: März 2019

Inhaltsverzeichnis A-960/1 11.6.5 Aufbewahrungs- und Löschfristen (P, V, O, S, D, E) 190 11.6.6 Separierung und Aufbewahrung von Protokolldaten (P, V, O, S) 191 11.6.7 Zugriff auf Protokollinformationen (D, E) 192 11.7 Aufbau und Struktur von Informationssicherheitskonzepten 193 11.7.1 Projekte und Vorhaben (P, V, O, S) 193 11.7.2 Vorhaben Forschung und Wissenschaft (F, W) 193 11.7.3 Dienststellen / Einsatzkontingente (D, E) 193 11.7.4 Übungen (Ü) 193 11.8 Musterformulare 194 11.8.1 (Vorläufige) Freigabe zur Nutzung 194 11.8.2 Muster für eine dienststellenbezogene Informationssicherheitsdokumentation 196 11.8.3 Berichte für Informationssicherheitsinspektionen 198 11.8.4 Bestellung zum bzw. zur Informationssicherheitsbeauftragten, zum ständigen Vertreter bzw. zur ständigen Vertreterin sowie zum Informationssicherheitsgehilfen bzw. zur Informationssicherheitsgehilfin st 206 11.8.5 en Dienstanweisung für den Informationssicherheitsbeauftragten bzw. die sd Informationssicherheitsbeauftragte Dienststelle / im Einsatz i 207 ng 11.8.6 Verpflichtungs- und Belehrungserklärung für Informationssicherheitspersonal ru 211 11.8.7 Akkreditierungsbescheinigung de 213 11.8.8 Än Muster für einen Informationssicherheitsbefehl Übung 215 11.9 Nutzerrichtlinien m 224 de 11.9.1 Mobile IT ht 224 11.9.2 ic Nutzerrichtlinie – Zehn Regeln zur Informationssicherheit am Arbeitsplatz 230 tn 11.10 Weisung zur Löschung / Vernichtung von eingestuften Datenträgern eg 232 11.10.1 Allgemeines rli 232 te 11.10.2 Rahmenvertrag un 232 11.11 Begriffsbestimmungen k 233 uc 11.12 Abkürzungsverzeichnisdr 246 11.13 us Übergang IT-Sicherheitsanforderungen bzw. Informationssicherheits- Anforderungen rA 252 11.13.1 Allgemeines se 252 ie 11.14 D Strafbarkeitsrisiko bei unterlassener Verpflichtung mitwirkender Personen zur Geheimhaltung 253 11.14.1 Vorüberlegungen 253 11.14.2 Individuelle Verpflichtung 253 11.14.3 Vertragliche Verpflichtung des Vertragspartners 254 11.14.4 Muster der Verpflichtung zur Geheimhaltung 255 11.15 Bezugsjournal 256 11.16 Änderungsjournal 259 Seite 7 Stand: März 2019

A-960/1 Grundlagen 1 Grundlagen 1.1 Zweck 101. Die vorliegende Zentrale Dienstvorschrift (ZDv) legt auf der Grundlage des Konzeptes K-10/2 „IT-Strategie des Geschäftsbereichs BMVg (siehe Bezug Anlage 11.15 (lfdNr. 13)) die Grundsätze für die Herstellung, Überwachung, Gewährleistung und Wiederherstellung der Informationssicherheit (InfoSichh) fest. Dabei macht diese Zentrale Dienstvorschrift Vorgaben für • eine übergreifende Betrachtung der InfoSichh 1 einschließlich der IT-relevanten Anteile des Datenschutzes, der Militärischen Sicherheit und des Geheimschutzes, • die Überwachung der InfoSichh im IT-System der Bundeswehr (IT-SysBw) durch den bzw. die Chief st Information Security Officer der Bundeswehr (CISOBw) mit Unterstützung durch das Zentrum für en Cyber-Sicherheit der Bundeswehr (ZCSBw), insbesondere der Abteilungen Cyber Security Operation sd i ng Center der Bundeswehr (CSOCBw) sowie Überprüfung / Unterstützung (Üprfg/Ustg) im ZCSBw, ru • die Planung und Vorgabe von InfoSichh-Maßnahmen sowie deren Umsetzung in den de Anwendungsbereichen und 2 Än m • die Sensibilisierung aller Mitarbeiter bzw. Mitarbeiterinnen, besonders aber aller Vorgesetzen als de ht Grundvoraussetzung für die Stärkung der InfoSichh in der Bundeswehr (Bw) ic tn und berücksichtigt dabei eg rli • Cyber-Sicherheit als Teil der InfoSichh, 3 te un • die Bestimmungen der Zentralen Dienstvorschrift A-1130/2 VS-NfD „Militärische Sicherheit in der k uc Bundeswehr – Verschlusssachen“ dr (siehe Bezug Anlage 11.15 (lfdNr. 15)) und der us Verschlusssachenanweisung des Bundes (VSA, siehe Bezug Anlage 11.15 (lfdNr. 11)), rA • die Bestimmungen der Zentralen Dienstvorschrift A-2122/4 „Datenschutz“ (siehe Bezug se ie Anlage 11.15 (lfdNr. 10)), D • den IT-Grundschutz des Bundesamtes für Sicherheit in der Informationstechnik (BSI) mit bundeswehrspezifischen Ergänzungen, durch dessen Anwendung die in der Bw zu erstellenden bzw. erstellten Informationssicherheitskonzepte (InfoSichhK) nach einer standardisierten Methodik zu erstellen bzw. fortzuschreiben und an einheitlichen Kriterien auszurichten sind, sowie • die InfoSichh betreffende Anforderungen der Hauptprozesse sowie der schutzbedarfs- 4 verantwortlichen Referate (SBV) im BMVg. 1 Definition siehe Nr. 108 2 vgl. Abschnitt 4 3 Unter dem Begriff Cyber-Sicherheit werden alle Maßnahmen der „Cyber-Sicherheitsstrategie für Deutschland“ (siehe Bezug Anlage 11.15 (LfdNr. 44)) sowie die in der Enhanced NATO Policy on Cyber Defence (siehe Bezug Anlage 11.15 (LfdNr. 28)) enthaltenen Vorgaben subsumiert. 4 Zu den SBV gehören u.a. BMVg A I 3, BMVg FüSK II 5, BMVg SE I 1, BMVg R I 5, BMVg R III 4, BMVg R III 3, BMVg R II 5, BMVg R III 2, BMVg CIT II 2. Seite 8 Stand: März 2019

Grundlagen A-960/1 1.2 Übergangsregelung 102. InfoSichhK der Bw sind nach der Methodik des IT-Grundschutzes gemäß dieser Zentralen Dienstvorschrift zu erstellen. Die zuständigen Rollenträgerinnen und Rollenträger aller Anwendungsbereiche (siehe Abschnitt 4.1) stellen sicher, dass alle InfoSichhK (siehe Abschnitt 6.3) in ihrer Verantwortung bis spätestens 30.06.2019 (siehe Abschnitte 4.2 – 4.7) bzw. 31.12.2020 (siehe Abschnitte 4.8 – 4.9) nach der Methodik 5 des IT-Grundschutzes erstellt bzw. umgestellt und in Kraft gesetzt sind. Für neu zu erstellende InfoSichhK ist immer die IT-Grundschutz-Methodik des BSI gem. Abschnitt 1.5.2 und ihre Umsetzung in der Bw gem. Anlage 11.1 dieser Zentralen Dienstvorschrift anzuwenden. 6 Ausnahmen sind durch den bzw. die CISOBw zu genehmigen . 103. st In begründeten Ausnahmefällen ist eine befristete (bis zu den Terminen gemäß Nr. 102) en sd Weiternutzung der Methodik gemäß Anlage 11.13 (z.B. für die Fortschreibung bereits erlassener i InfoSichhK, wenn es sich lediglich um geringfügige Anpassungen handelt) ng ru de • mit der Deutschen militärischen Security Accreditation Authority (DEUmilSAA) im ZCSBw für Än projektbezogene InfoSichhK (InfoSichhKProj, einschl. der InfoSichhK für IT aus Infrastruktur- / m de Baumaßnahmen gemäß Abschnitt 4.5) sowie InfoSichhK Forschung und Wissenschaft ht (InfoSichhKFW) und ic tn • mit dem bzw. der CISOBw für dienststellen- / einsatzbezogene InfoSichhK sowie InfoSichh-Befehlen eg rli gemäß Abgrenzung in Nr. 648 te un abzustimmen. k uc 104. dr Ergänzende Einzelheiten zu Nr. 103 sind durch CISOBw bzw. hinsichtlich einsatzbezogener us rA Belange durch den Informationssicherheitsbeauftragten bzw. die Informationssicherheitsbeauftragte se (ISB) Einsatz festzulegen. ie D 1.3 Aufbau der Zentralen Dienstvorschrift 105. Diese Zentrale Dienstvorschrift gliedert sich in drei Teile. Der „Allgemeine Teil“ beschreibt in den Abschnitten 1 bis 4 • die Grundlagen und übergeordneten Aspekte der InfoSichh, • den Informationssicherheitsmanagementprozess der Bw, 5 Umgestellt bedeutet in diesem Zusammenhang, dass das InfoSichhK gemäß der Methodik des IT- Grundschutzes gemäß dieser Zentralen Dienstvorschrift erstellt und in Kraft gesetzt ist. Dabei müssen noch nicht alle im Konzept definierten InfoSichh-Maßnahmen vollständig umgesetzt sein. Jedoch ist für nicht umgesetzte Maßnahmen eine Risikoanalyse gemäß Abschnitt 6.2 dieser Regelung erforderlich. 6 Anträge an E-Mail-Adresse „CISOBw@bundeswehr.org“. Seite 9 Stand: März 2019

A-960/1 Grundlagen • die Methodik zur Ermittlung und Deckung des Schutzbedarfes mit dem wesentlichen Element Informationsstruktur, • die Informationssicherheitsorganisation der Bw mit ihren Aufgaben und Zuständigkeiten, • die Anwendungsbereiche der InfoSichh (z. B. Dienststellen (DSt), Einsatzkontingente (EinsKtgt), IT- Projekte / Projekte mit IT-Anteil - im Folgenden in dieser Zentralen Dienstvorschrift nur noch als Projekte (Proj) bezeichnet - nach Customer Product Management (CPM), Forschungsvorhaben, Infrastruktur- / Baumaßnahmen mit IT-Anteil) mit den hiermit verbundenen Verantwortlichkeiten und Zuständigkeiten sowie der darin durchzuführenden Tätigkeiten und • die zuständigen Rollenträgerinnen und Rollenträger der InfoSichh (z. B. Projektleiter bzw. Projektleiterin (ProjLtr), Dienststellenleiter bzw. Dienststellenleiterin (DStLtr), Leitende von Forschungsvorhaben, ISB, Verantwortlicher bzw. Verantwortliche für Infrastruktur- / Baumaßnahmen mit IT-Anteil). st en 106. sd Der „Modulteil“ konkretisiert in den Abschnitten 5 bis 10 die im „Allgemeinen Teil“ (siehe i ng Abschnitt 1 – 4) genannten Tätigkeiten der Rollenträgerinnen und Rollenträger. Er beschreibt in ru de einzelnen, den Rollenträgerinnen und Rollenträgern zugeordneten und inhaltlich nicht aufeinander aufbauenden Modulen: Än m de • InfoSichh-Verfahren (Vorgaben zur Evaluierung, Zertifizierung und Zulassung von Produkten der ht ic InfoSichh, Akkreditierungen, Freigaben zur Nutzung, Bestellungen von ISB), tn • Informationssicherheitsdokumentation (InfoSichhK, Durchführung von Risikoanalysen, Berichte) in eg rli den Anwendungsbereichen, te un • Tätigkeiten der Rollenträgerinnen und Rollenträger im Rahmen der Gewährleistung und k uc Überwachung der InfoSichh (z.B. das Vorgehen bei Informationssicherheitsvorkommnissen dr (InfoSichhVork)), us rA • Aufgaben der ISB sowie se • Grundsätze zur Ausbildung und Sensibilisierung. D ie 107. Der „Anlagenteil“ in Anlage 11 enthält Musterformulare, Gliederungsvorgaben und andere Arbeitsanleitungen (z. B. für die Festlegung des Schutzbedarfes und Grundsätze für die Festlegung von InfoSichh-Maßnahmen) sowie einen Katalog ergänzender InfoSichh-Anforderungen und - Maßnahmen für höheren Schutzbedarf sowie Maßnahmen für Sonstige Schutzbedürftige Informationen (SSI, siehe Nr. 206). Dieser Teil wird bei Bedarf in Verantwortung des bzw. der CISOBw aktualisiert. CISOBw stellt den jeweils aktuellen Stand des „Anlagenteils“ im IntranetBw unter http://infosichh.bundeswehr.org im Bereich „Fachinformationen / Regelungen / A-960/1“ sowie in weiteren hierfür bei der Bw vorgesehenen Medien zur Verfügung (z. B. Regelungen-ONLINE oder dem Formularmanagementsystem). Seite 10 Stand: März 2019