Anlage Bericht der SEC Consult über ...Sicherheitstests

ADVISOR fO!l YOUR INiOf!MATION 5ECIJRl1'( Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: I. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 2.3 Umfang und Zeitplan Von 07.12.2015 bis 18.12.2015 fand eine externe Sicherheitsüberprüfung statt, bei der es galt Sicherheitslücken in einer Teststellung der beA Webanwendung des Unternehmens Atos IT Solutions and Services GmbH zu finden. SEC Consult testete dabei das System mit der folgenden IP Adresse: 185.62.147.189 (test.bea-brak.de) Ebenfalls Teil der Sicherheitsüberprüfung waren das Backend der beA Webanwendung sowie die zugehörige Client-Security Anwendung. Für die Sicherheitsüberprüfung wurden folgende Dokumentationen und Hilfsmittel zur Verfügung gestellt: Umsetzungsfeinkonzept beA-System (Version 3.1, 14.01.2015) beA Client-Security - Kryptographische Funktionen für elektronische Nachrichten Zwei Chipkarten (beAcard188, beA64card) + kompatibles Chipkartenlesegerät Zwei Software-Token (Anna Mitarbeiter, Initial SystemverwalterStaging) Der Registrationsprozess eines neuen Benutzers konnte im Laufe der Sicherheitsüberprüfung nicht untersucht werden, da die zur Verfügung gestellten Chipkarten bereits registriert waren. Es wurden keine Tests durchgeführt, bei denen die Verfügbarkeit der Services willentlich gefährdet wurde. 2.4 Disclaimer Dieser Bericht ist streng vertraulich und nur für die interne, vertrauliche Verwendung beim Auftraggeber bestimmt. Der Empfänger verpflichtet sich, für die Geheimhaltung der streng vertraulichen Inhalte im Sinne der Organisation Sorge zu tragen. Der Empfänger übernimmt die Verantwortung für die weitere Verteilung des Dokuments. Bei diesem konkreten Projekt wurde ein Timebox-Ansatz zur Ermittlung des Aufwands herangezogen. Dies bedeutet, dass SEC Consult lediglich innerhalb des vereinbarten Zeitfensters Schwachstellen identifizieren und dokumentieren kann. Aus diesem Grund kann aus der Überprüfung in diesem Projekt keinerlei Anspruch auf Vollständigkeit der in diesem Bericht dokumentierten Sicherheitslücken abgeleitet werden. Des Weiteren stellt die Sicherheitsüberprüfung eine Augenblicksbetrachtung zum Zeitpunkt der Überprüfung dar. Eine Bewertung des zukünftigen Sicherheitsniveaus oder möglicher zukünftigen Risikoschwachstellen kann davon nicht abgeleitet werden. Im Zuge des Audits wurden auf Systemen des Auftraggebers im Scope, falls erforderlich, lokale Dateien erstellt (z.B. temporäre Dateien, Log-Dateien, oder vom Auftragnehmer hochgeladene Programme zur Ausnutzung von etwaigen Schwachstellen). Dies geschieht, falls erforderlich, entweder manuell oder automatisiert durch Schwachstellenscanner. Diese Dateien wurden nach dem Audit soweit dem Auftragnehmer möglich entfernt. Eine vollständige Entfernung ist jedoch bedingt durch das vorgehen in einem Sicherheitsaudit (z.B. fehlender Systemzugriff oder keine ausreichenden Rechte) nicht immer möglich. Es können daher ausgewählte dieser lokalen Dateien auch nach Beendigung des Auftrags vorhanden sein, die bei Bedarf vom Auftraggeber selbst zu entfernen sind. © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 11 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

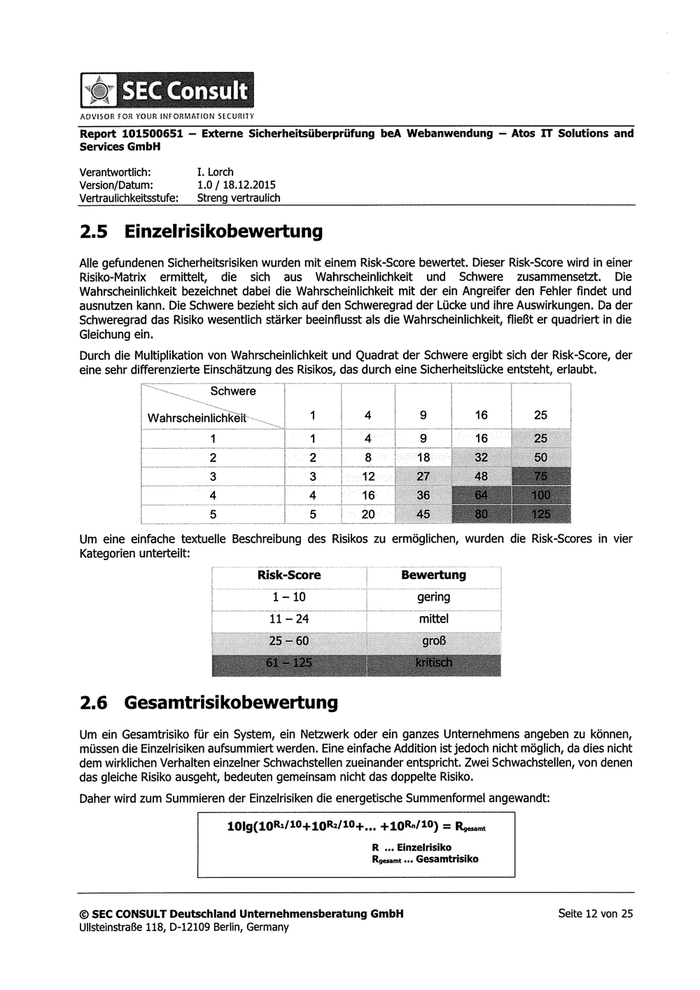

AtlVISOR fO!l YOUR INfO!lMJ\TION SECU!lll'r' Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: I. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 2.5 Einzelrisikobewertung Alle gefundenen Sicherheitsrisiken wurden mit einem Risk-Score bewertet. Dieser Risk-Score wird in einer Risiko-Matrix ermittelt, die sich aus Wahrscheinlichkeit und Schwere zusammensetzt. Die Wahrscheinlichkeit bezeichnet dabei die Wahrscheinlichkeit mit der ein Angreifer den Fehler findet und ausnutzen kann. Die Schwere bezieht sich auf den Schweregrad der Lücke und ihre Auswirkungen. Da der Schweregrad das Risiko wesentlich stärker beeinflusst als die Wahrscheinlichkeit, fließt er quadriert in die Gleichung ein. Durch die Multiplikation von Wahrscheinlichkeit und Quadrat der Schwere ergibt sich der Risk-Score, der eine sehr differenzierte Einschätzung des Risikos, das durch eine Sicherheitslücke entsteht, erlaubt. Um eine einfache textuelle Beschreibung des Risikos zu ermöglichen, wurden die Risk-Scores in vier Kategorien unterteilt: Risk-Score Bewertung 2.6 Gesamtrisikobewertung Um ein Gesamtrisiko für ein System, ein Netzwerk oder ein ganzes Unternehmens angeben zu können, müssen die Einzelrisiken aufsummiert werden. Eine einfache Addition ist jedoch nicht möglich, da dies nicht dem wirklichen Verhalten einzelner Schwachstellen zueinander entspricht. Zwei Schwachstellen, von denen das gleiche Risiko ausgeht, bedeuten gemeinsam nicht das doppelte Risiko. Daher wird zum Summieren der Einzelrisiken die energetische Summenformel angewandt: lOlg(lORi/l0+10Ri/lO+ ... +lORn/10) =R_mt R •.• Einzelrisiko R.g.,...mt ••• Gesamtrisiko © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 12 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

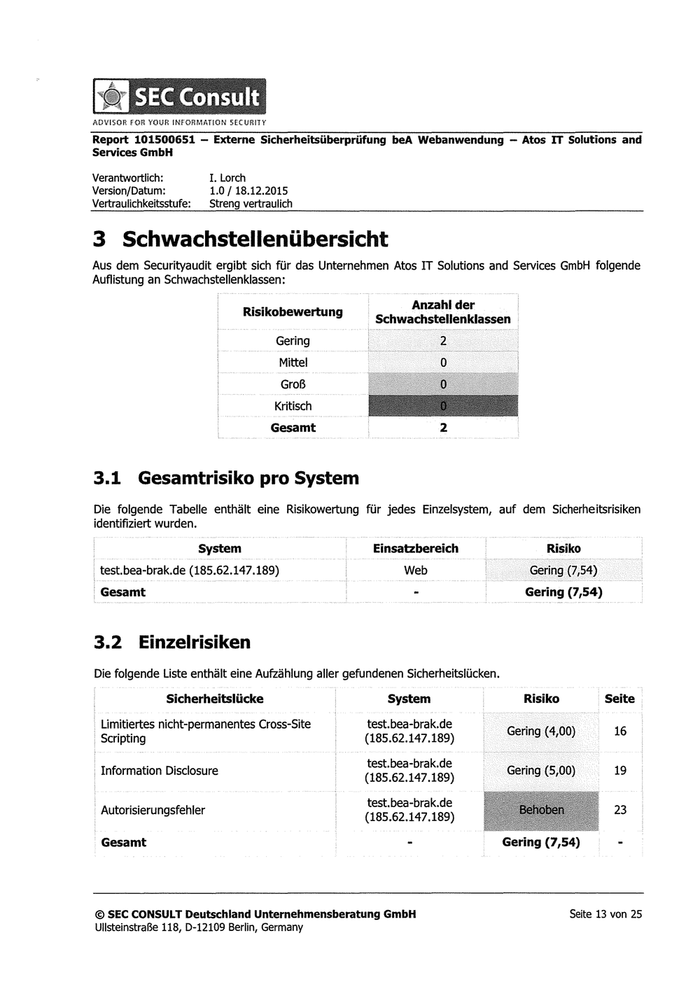

i\IJVISOR Hi!! HJUR INfOl'IMAnot• SEC!JRli'r' Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: I. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 3 Schwachstellenübersicht Aus dem Securityaudit ergibt sich für das Unternehmen Atos IT Solutions and Services GmbH folgende Auflistung an Schwachstellenklassen: Anzahl der Risikobewertung Schwachstellenklassen Gering 2 Mittel 0 Groß Kritisch Gesamt 2 3.1 Gesamtrisiko pro System Die folgende Tabelle enthält eine Risikowertung für jedes Einzelsystem, auf dem Sicherheitsrisiken identifiziert wurden. System Einsatzbereich Risiko . test.bea-brak.de (185.62.147.189) Web Gering (7,54) Gesamt Gering (7,54) 3.2 Einzelrisiken Die folgende Liste enthält eine Aufzählung aller gefundenen Sicherheitslücken. Sicherheitslücke System Risiko Seite Limitiertes nicht-permanentes Cross-Site test.bea-brak.de Gering (4,00) 16 Scripting (185.62.147.189) test.bea-brak.de Information Disclosure Gering (5,00) 19 (185.62.147.189) test.bea-brak.de Autorisierungsfehler 23 (185.62.147.189) Gesamt Gering (7,54) © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 13 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

AOVISOR fO!l YOUR !NfO!lMAT!ON SECUAl1Y Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: 1. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 4 Gefundene Schwachstellenklassen Im folgenden Kapitel werden Schwachstellenklassen, die beim Unternehmen Atos IT Solutions and Services GmbH im Zuge des Security Audits gefunden wurden, erläutert. 4.1 Information Disclosure Schwachstellen Fehlermeldungen, Kommentare und andere Informationen in statischen oder dynamisch generierten Webinhalten, aber auch Default- und individuelle Komponenten eines heterogenen Systems, enthalten oft Informationen, die für den Endbenutzer nicht sichtbar sein sollten. Unter diesen Bereich fallen folgende Klassen: • Allgemeine Information Disclosure: Verwendete Softwareprodukte und deren Version. Benutzerinformationen und Login-Daten. Namen verwendeter Systemkomponenten. Defaultkomponenten verwendeter Systeme sind aktiviert und liefern sensible Informationen. 4.2 Cross-Site Scripting / -Tracing Schwachstellen Mittels Cross-Site Scripting (XSS) Attacken werden clientseitige Scripte (Javascript, VB-Script, etc.) mit Hilfe von Fehlern in Webapplikationen in den Webbrowser potentieller Opfer geschleust. XSS Angriffe werden sehr oft dazu benutzt, um Authentifizierungstoken (Session IDs) zu stehlen, können aber je nach Funktionalität der Applikation auch dazu benutzt werden, Inhalte von Webauftritten zu verändern oder den Webbrowser anderer Benutzer fernzusteuern. Um Cross-Site Scripting zu verhindern, müssen spezielle Zeichen wie",', <oder> in der Benutzerausgabe durch ihre HTML Äquivalente (", ', <, >) ersetzt werden. Besser jedoch ist es, einen Whitelist-Ansatz zu wählen, bei welchem im Benutzerinput nur jene Zeichen erlaubt werden, die unbedingt notwendig sind. Beispielsweise sollte ein Eingabeformularfeld nur Ziffern erlauben, wenn eine Postleitzahl einzugeben ist. Dabei ist darauf zu achten, dass diese Überprüfung serverseitig durchgeführt wird und sich nicht nur auf Felder in Formularen beschränkt. Die in diesem Audit identifizierte Cross-Site Scripting Schwachstelle ist von geringem Risiko, da die Anzahl der für Scripte einsetzbare Zeichen stark begrenzt ist. © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 14 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

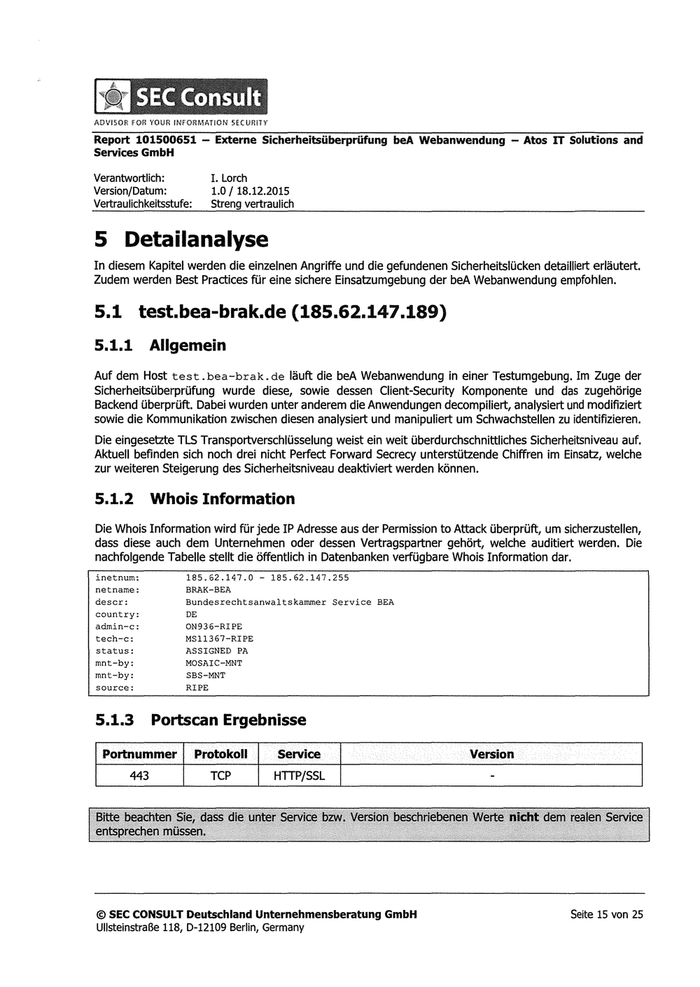

AOVISO!l !'Oll YOUR lt~fORMJ\TrOhl 5fCLl!l!lY Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: I. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 5 Detailanalyse In diesem Kapitel werden die einzelnen Angriffe und die gefundenen Sicherheitslücken detailliert erläutert. Zudem werden Best Practices für eine sichere Einsatzumgebung der beA Webanwendung empfohlen. 5.1 test.bea-brak.de (185.62.147 .189) 5.1.1 Allgemein Auf dem Host test.bea-brak.de läuft die beA Webanwendung in einer Testumgebung. Im Zuge der Sicherheitsüberprüfung wurde diese, sowie dessen Client-Security Komponente und das zugehörige Backend überprüft. Dabei wurden unter anderem die Anwendungen decompiliert, analysiert und modifiziert sowie die Kommunikation zwischen diesen analysiert und manipuliert um Schwachstellen zu identifizieren. Die eingesetzte TLS Transportverschlüsselung weist ein weit überdurchschnittliches Sicherheitsniveau auf. Aktuell befinden sich noch drei nicht Perfect Forward Secrecy unterstützende Chiffren im Einsatz, welche zur weiteren Steigerung des Sicherheitsniveau deaktiviert werden können. 5.1.2 Whois Information Die Whois Information wird für jede IP Adresse aus der Permission to Attack überprüft, um sicherzustellen, dass diese auch dem Unternehmen oder dessen Vertragspartner gehört, welche auditiert werden. Die nachfolgende Tabelle stellt die öffentlich in Datenbanken verfügbare Whois Information dar. inetnurn: 185.62.147.0 - 185.62.147.255 netnarne: BRAK-BEA descr: Bundesrechtsanwaltskarnrner Service BEA country: DE admin-c: ON936-RIPE tech-c: MS11367-RIPE status: ASSIGNED PA mnt-by: MOSAIC-MNT mnt-by: SES-MNT source: RIPE 5.1.3 Portscan Ergebnisse Portnummer Protokoll Service Version 443 TCP HTTP/SSL - © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 15 von 25 Ullsteinstraße 118, D-12109 Berlin, Gerrnany

AOVISOR rm1 YOUR INfO!!IM\TfON StCURlH Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: 1. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 5.1.4 Best Practices: Schutz der Einsatzumgebung der beA Webanwendung Um die Sicherheit des Gesamtsystems zu gewährleisten ist es notwendig, dass der Schutz der Einsatzumgebung der beA Webanwendung am lokalen Computer sichergestellt wird. Dazu werden dem Benutzer der beA Webanwendung folgende ,Best Practices' empfohlen: Anti-Virus Software Ein Virenscanner stellt sicher, dass sich auf einem Rechner keine bösartige Software wie Viren, Maiware und Trojanische Pferde befindet. Dabei sollte der eingesetzte Computer regelmäßig vollständig von der Anti-Virus Software untersucht werden. Bei der Übertragung von Daten auf den lokalen Computer (z.B. Downloads oder USB-Sticks) muss mit Hilfe der Anti-Viren Software sichergestellt werden, dass diese keine bösartige Software enthalten. Firewall Die Netzwerkverbindung sollte vor Angriffen von außen geschützt werden. Dazu sollten geeignete Schutzmaßnahmen wie eine Firewall installiert sein. Handelsübliche Router bieten diese zumeist bereits an. Ist dies nicht der Fall, sollte lokal am Computer auf welchem die beA Webanwendung eingesetzt wird eine Softwarefirewall installiert werden. Betriebssystem- / Software Updates Um die Sicherheit des eingesetzten Betriebssystems und der Software zu gewährleisten, sollten diese regelmäßigen Updates unterzogen werden. Wo/Wenn immer möglich sollten automatische Updates aktiviert sein: Dabei ist darauf zu achten dass die automatischen Updates vom System auch wirklich automatisch (d.h. ohne Nachfrage/Zutun des Nutzers) installiert werden. Schutz vor unbefugtem Zugriff Es muss sichergestellt werden, dass keine Unbefugten Zugriff auf den eingesetzten Computer erhalten. Beim Verlassen des Computers sollte dieser Heruntergefahren oder mit einem Passwort gesperrt werden. Bei Abwesenheit müssen zusätzliche Schutzmaßnahmen wie das Verschließen des Raumes getroffen werden, um einen unbefugten Zugriff sowie Manipulation der Hardware zu verhindern. Passwortsicherheit Es sind hinreichend komplexe Passwörter einzusetzen. Passwörter sollten mindestens aus 8 Zeichen und 3 der 4 möglichen Zeichenklassen (Groß-, Klein, Ziffern und Sonderzeichen) bestehen und regelmäßig geändert werden. Des Weiteren muss sichergestellt werden, dass die eingesetzten Passwörter geheim bleiben und keinen Unbefugten bekannt werden. Browsersicherheit Zum Schutz des eingesetzten Computers sollte der Browser immer in seiner aktuellsten Version eingesetzt und mit Updates versorgt werden. Des Weiteren dürfen keine Plugins oder Addons aus unbekannten Quellen ausgeführt oder installiert werden. © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 16 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

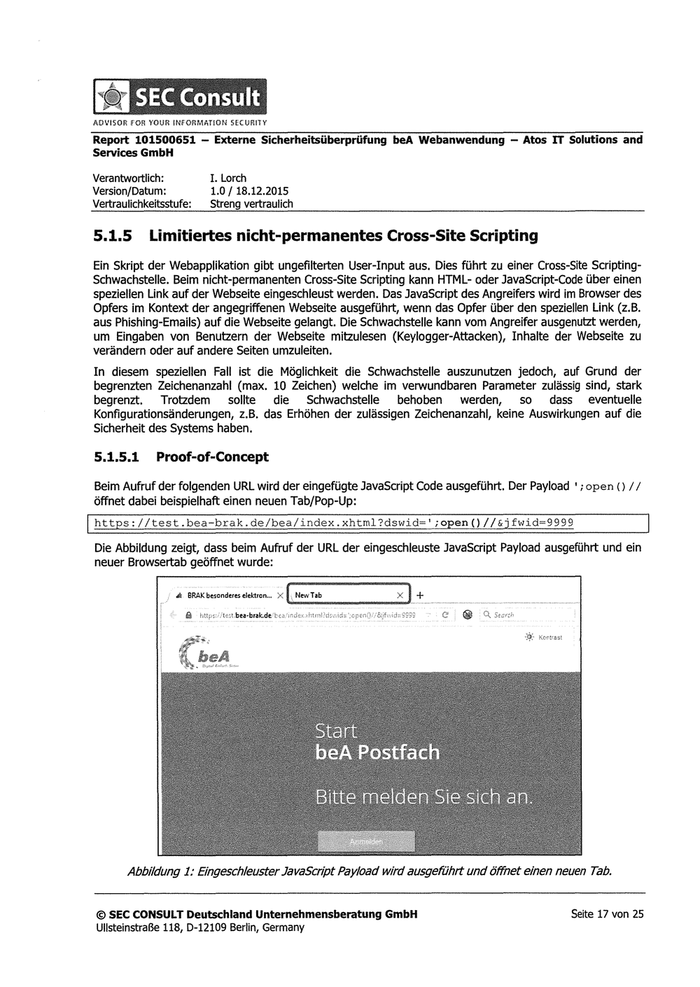

AlHJISO!l fO!l YOUR !NfOflMl\TfON SECUIHlY Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: I. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 5.1.5 Limitiertes nicht-permanentes Cross-Site Scripting Ein Skript der Webapplikation gibt ungefilterten User-Input aus. Dies führt zu einer Cross-Site Scripting- Schwachstelle. Beim nicht-permanenten Cross-Site Scripting kann HTML- oder Javascript-Code über einen speziellen Link auf der Webseite eingeschleust werden. Das Javascript des Angreifers wird im Browser des Opfers im Kontext der angegriffenen Webseite ausgeführt, wenn das Opfer über den speziellen Link (z.B. aus Phishing-Emails) auf die Webseite gelangt. Die Schwachstelle kann vom Angreifer ausgenutzt werden, um Eingaben von Benutzern der Webseite mitzulesen (Keylogger-Attacken), Inhalte der Webseite zu verändern oder auf andere Seiten umzuleiten. In diesem speziellen Fall ist die Möglichkeit die Schwachstelle auszunutzen jedoch, auf Grund der begrenzten Zeichenanzahl (max. 10 Zeichen) welche im verwundbaren Parameter zulässig sind, stark begrenzt. Trotzdem sollte die Schwachstelle behoben werden, so dass eventuelle Konfigurationsänderungen, z.B. das Erhöhen der zulässigen Zeichenanzahl, keine Auswirkungen auf die Sicherheit des Systems haben. 5.1.5.1 Proof-of-Concept Beim Aufruf der folgenden URL wird der eingefügte Javascript Code ausgeführt. Der Payload ' ; open ( > / / öffnet dabei beispielhaft einen neuen Tab/Pop-Up: 1 https://test.bea-brak.de/bea/index.xhtml?dswid=';open()//&jfwid=9999 Die Abbildung zeigt, dass beim Aufruf der URL der eingeschleuste Javascript Payload ausgeführt und ein neuer Browsertab geöffnet wurde: .Ji BRAK besonderes elektron.„ Abbildung 1: Eingeschleuster Javascript Payload wird ausgeführt und öffnet einen neuen Tab. © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 17 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

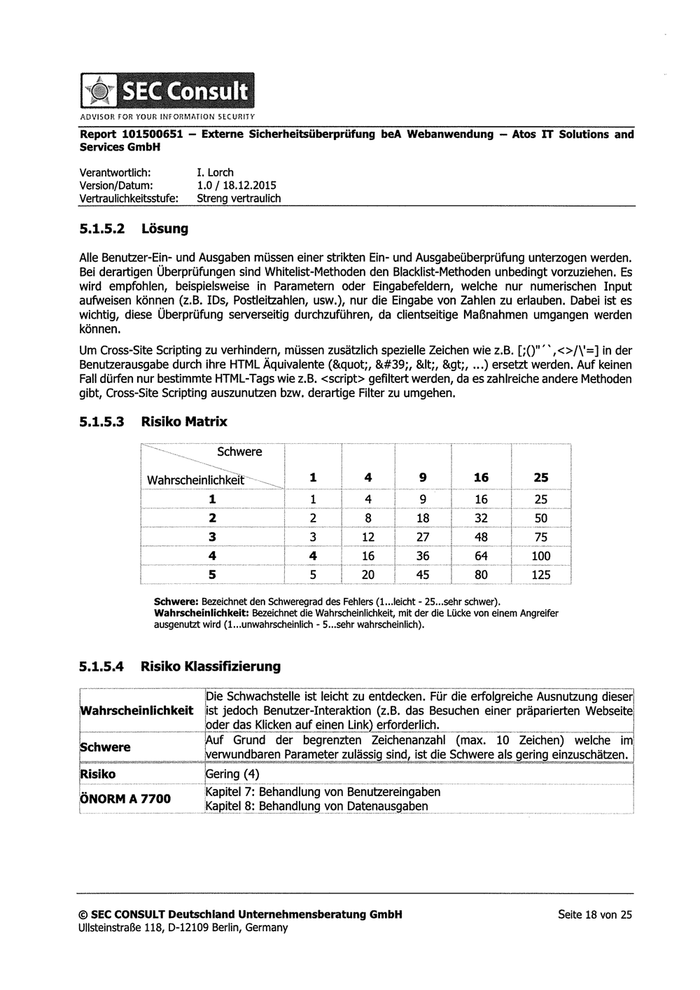

/\O\'ISOH fOR YOUR INlfORM.AnON SECURIJY Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: 1. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 5.1.5.2 Lösung Alle Benutzer-Ein- und Ausgaben müssen einer strikten Ein- und Ausgabeüberprüfung unterzogen werden. Bei derartigen Überprüfungen sind Whitelist-Methoden den Blacklist-Methoden unbedingt vorzuziehen. Es wird empfohlen, beispielsweise in Parametern oder Eingabefeldern, welche nur numerischen Input aufweisen können (z.B. IDs, Postleitzahlen, usw.), nur die Eingabe von Zahlen zu erlauben. Dabei ist es wichtig, diese Überprüfung serverseitig durchzuführen, da clientseitige Maßnahmen umgangen werden können. 11 Um Cross-Site Scripting zu verhindern, müssen zusätzlich spezielle Zeichen wie z.B. [;() ' ' ,<>/\'=] in der Benutzerausgabe durch ihre HTML Äquivalente (", ', <, >, „ .) ersetzt werden. Auf keinen Fall dürfen nur bestimmte HTML-Tags wie z.B. <Script> gefiltert werden, da es zahlreiche andere Methoden gibt, Cross-Site Scripting auszunutzen bzw. derartige Filter zu umgehen. 5.1.5.3 Risiko Matrix Schwere Wahrscheinlich keif··. 25 1 2 Schwere: Bezeichnet den Schweregrad des Fehlers (1...leicht - 25.„sehr schwer). Wahrscheinlichkeit: Bezeichnet die Wahrscheinlichkeit, mit der die Lücke von einem Angreifer ausgenutzt wird (!.„unwahrscheinlich - 5„.sehr wahrscheinlich). 5.1.5.4 Risiko Klassifizierung ~ahrsch~·i:,;c~~~i~--fs~e~!~~;a~:~~:~~~~~~~ne~~~:~::-:~~u~~~~rF~i ~~~i~~:·~~f;~!u~e~:~;j 1 ~····~-- ·····--······~····· ·~~~-~~~~dli~~e; E~e~~~~~~~~)z~7c~:::~~~hf.(max:···io···zeicilenf._welche····1,nl ic were ~erwundbaren Parameter zulässi sind ist die Schwere als erin einzuschätzen. , isiko !Gering (4) 1 iöNORM A . Kapitel 7: Behandlung von Benutzereingaben 7700 l J<.~pit~I 8: Behandlu119 von PC!t~11~U.?9i:l~~l1 © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 18 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

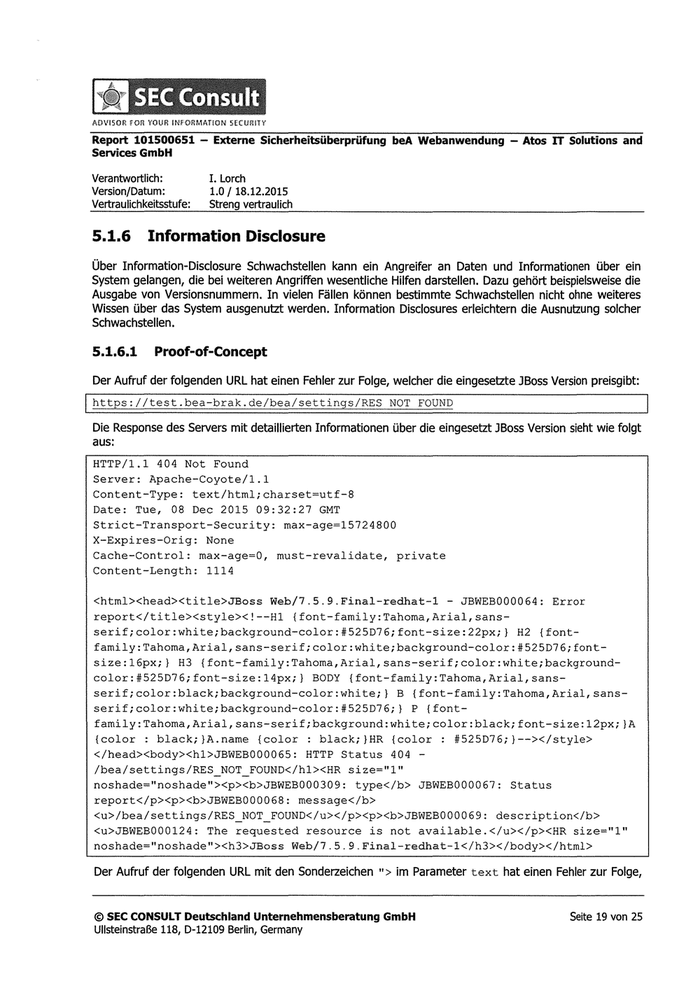

AOVISOR fOR YOUR INfO!IMl.T!ON 5ECwmv Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: I. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich 5.1.6 Information Disclosure Über Information-Disclosure Schwachstellen kann ein Angreifer an Daten und Informationen über ein System gelangen, die bei weiteren Angriffen wesentliche Hilfen darstellen. Dazu gehört beispielsweise die Ausgabe von Versionsnummern. In vielen Fällen können bestimmte Schwachstellen nicht ohne weiteres Wissen über das System ausgenutzt werden. Information Disclosures erleichtern die Ausnutzung solcher Schwachstellen. 5.1.6.1 Proof-of-Concept Der Aufruf der folgenden URL hat einen Fehler zur Folge, welcher die eingesetzte JBoss Version preisgibt: 1 https://test.bea-brak.de/bea/settings/RES NOT FOUND Die Response des Servers mit detaillierten Informationen über die eingesetzt JBoss Version sieht wie folgt aus: HTTP/1.1 404 Not Found Server: Apache-Coyote/1.1 Content-Type: text/html;charset=utf-8 Date: Tue, 08 Dec 2015 09:32:27 GMT Strict-Transport-Security: max-age=15724800 X-Expires-Orig: None Cache-Control: max-age=O, must-revalidate, private Content-Length: 1114 <html><head><title>JBoss Web/7.5.9.Final-redhat-1 - JBWEB000064: Error report</title><style><!--Hl {font-family:Tahoma,Arial,sans- serif;color:white;background-color:#525D76;font-size:22px;} H2 {font- family:Tahoma,Arial,sans-serif;color:white;background-color:#525D76;font- size:16px;} H3 {font-family:Tahoma,Arial,sans-serif;color:white;background- color:#525D76;font-size:14px;} BODY {font-family:Tahoma,Arial,sans- serif;color:black;background-color:white;} B {font-family:Tahoma,Arial,sans- serif;color:white;background-color:#525D76;} P {font- family:Tahoma,Arial,sans-serif;background:white;color:black;font-size:12px;}A {color : black;}A.name {color : black;}HR {color : #525076;}--></style> </head><body><hl>JBWEB000065: HTTP Status 404 - /bea/settings/RES_NOT_FOUND</hl><HR size="l" noshade="noshade"><p><b>JBWEB000309: type</b> JBWEB000067: Status report</p><p><b>JBWEB000068: message</b> <u>/bea/settings/RES_NOT_FOUND</u></p><p><b>JBWEB000069: description</b> <u>JBWEB000124: The requested resource is not available.</u></p><HR size="l" noshade="noshade"><h3>JBoss Web/7.5.9.Final-redhat-l</h3></body></html> Der Aufruf der folgenden URL mit den Sonderzeichen "> im Parameter text hat einen Fehler zur Folge, ©SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 19 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany

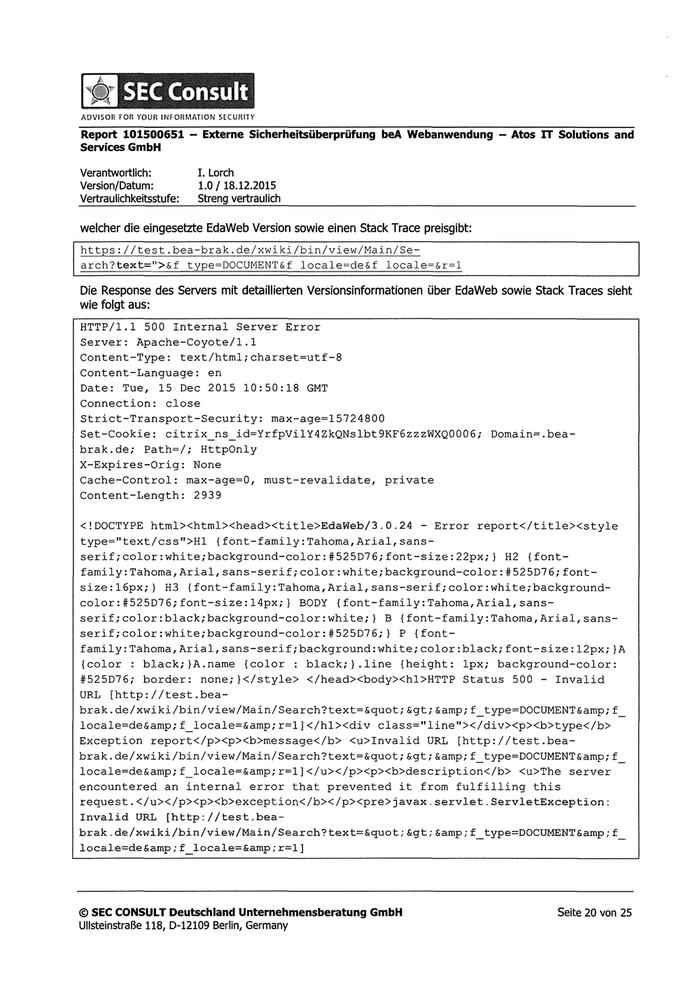

AOVl50fl Hlfl 't'OUR INfORMATION SECURIH Report 101500651 - Externe Sicherheitsüberprüfung beA Webanwendung - Atos IT Solutions and Services GmbH Verantwortlich: 1. Lorch Version/Datum: 1.0 / 18.12.2015 Vertraulichkeitsstufe: Streng vertraulich welcher die eingesetzte EdaWeb Version sowie einen Stack Trace preisgibt: https://test.bea-brak.de/xwiki/bin/view/Main/Se- arch?text=">&f type=DOCUMENT&f locale=de&f locale=&r=l Die Response des Servers mit detaillierten Versionsinformationen über EdaWeb sowie Stack Traces sieht wie folgt aus: HTTP/1.1 500 Internal Server Error Server: Apache-Coyote/1.1 Content-Type: text/html;charset=utf-8 Content-Language: en Date: Tue, 15 Dec 2015 10:50:18 GMT Connection: close Strict-Transport-Security: max-age=l5724800 Set-Cookie: citrix_ns_id=YrfpVilY4ZkQNslbt9KF6zzzWXQ0006; Domain=.bea- brak.de; Path=/; Httpünly X-Expires-Orig: None Cache-Control: max-age=O, must-revalidate, private Content-Length: 2939 <!DOCTYPE html><html><head><title>EdaWeb/3.0.24 - Error report</title><style type="text/css">Hl {font-family:Tahoma,Arial,sans- serif;color:white;background-color:#525D76;font-size:22px;} H2 {font- family:Tahoma,Arial,sans-serif;color:white;background-color:#525D76;font- size:l6px;} H3 {font-family:Tahoma,Arial,sans-serif;color:white;background- color:#525D76;font-size:l4px;} BODY {font-family:Tahoma,Arial,sans- serif;color:black;background-color:white;} B {font-family:Tahoma,Arial,sans- serif;color:white;background-color:#525D76;} P {font- family:Tahoma,Arial,sans-serif;background:white;color:black;font-size:l2px;}A {color : black;}A.name {color : black;}.line {height: lpx; background-color: #525076; border: none;}</style> </head><body><hl>HTTP Status 500 - Invalid URL [http://test.bea- brak.de/xwiki/bin/view/Main/Search?text=">&f_type=DOCUMENT&f_ locale=de&f_locale=&r=l)</hl><div class="line"></div><p><b>type</b> Exception report</p><p><b>message</b> <u>Invalid URL [http://test.bea- brak.de/xwiki/bin/view/Main/Search?text=">&f_type=DOCUMENT&f_ locale=de&f_locale=&r=l)</u></p><p><b>description</b> <u>The server encountered an internal error that prevented it from fulfilling this request.</u></p><p><b>exception</b></p><pre>javax.servlet.ServletException: Invalid URL [http://test.bea- brak.de/xwiki/bin/view/Main/Search?text=">&f_type=DOCUMENT&f_ locale=de&f_locale=&r=l] © SEC CONSULT Deutschland Unternehmensberatung GmbH Seite 20 von 25 Ullsteinstraße 118, D-12109 Berlin, Germany